Katastrofalne złośliwe oprogramowanie Wiper, które powoduje nieodwracalne uszkodzenia komputerów na całym świecie

Wyobraź sobie, że pewnego dnia budzisz się i odkrywasz, że wszystkie ważne dane, takie jak zdjęcia i dokumenty, zostały usunięte bez możliwości ich przywrócenia. Przerażająca myśl, prawda? Wraz ze zmianami technologii zmienia się również nasz sposób przechowywania cennych danych. Spójrzmy prawdzie w oczy, użytkownicy nie przechowują papierowej kopii każdego zdjęcia lub dokumentu, który mają na swoim komputerze. Dzięki gorączkowym codziennym czynnościom ludzie są przyzwyczajeni do przechowywania danych na urządzeniach elektronicznych w celu szybkiego dostępu.

Problem polega na tym, że niewielu użytkowników ma zwyczaj przechowywania kopii zapasowych, szczególnie na oddzielnym urządzeniu, takim jak przenośny dysk twardy lub pamięć USB. Nie przygotowując się na najgorsze, stają się idealnymi ofiarami ataku złośliwego oprogramowania Wiper, którego jedynym celem jest zniszczenie wszelkich danych przechowywanych przez ofiary na ich komputerach.

Table of Contents

Czym jest zagrożenie złośliwym oprogramowaniem Wiper?

Jak sama nazwa wskazuje, „wycieraczka” jest zagrożeniem złośliwym oprogramowaniem zaprogramowanym do niszczenia danych. Co ciekawe, jego celem nie jest kradzież pieniędzy i danych osobowych dla korzyści atakującego, ale maksymalne zniszczenie w krótkim czasie. Cyberprzestępcy są w stanie siać strach, wykorzystując atak Wiper, aby spowodować nieodwracalne szkody dla rządów, organizacji i przedsiębiorstw.

Co dokładnie zyskują, powodując takie zniszczenie? Dwa główne powody motywują atakujących:

- Wysyłanie wiadomości (zwykle politycznej)

- Zatuszowanie śladów

Złośliwe oprogramowanie Wiper różni się od złośliwego oprogramowania Ransomware

Złośliwe oprogramowanie Wiper jest podobne do innego zagrożenia - oprogramowania ransomware. Ale podczas gdy ransomware oferuje ofiarom możliwość odzyskania dostępu do swoich plików poprzez zapłacenie okupu, zagrożenia Wiper trwale usuwają je bez możliwości odzyskania.

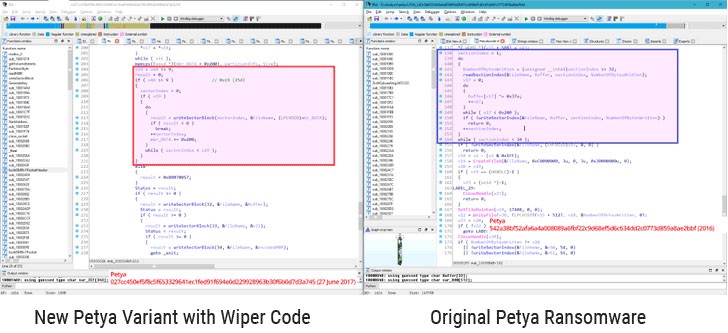

W 2017 roku pojawiła się wycieraczka o nazwie NotPetya, udająca ransomware. Zagrożenie spowodowało ogromne szkody na całym świecie, a koszty oszacowano na ponad 10 miliardów dolarów. Początkowo NotPetya miała atakować wyłącznie Ukrainę, ale atakujący rozprzestrzenili złośliwe oprogramowanie na całym świecie. Raporty pokazują, że zagrożenie szyfruje pliki osobiste i prosi ofiary o zapłacenie za klucz odszyfrowywania. Jednak po analizie kodu źródłowego złośliwego oprogramowania okazuje się, że nigdy nie było opcji deszyfrowania. Mimo że NotPetya jest w stanie wyświetlić niezbędny klucz do odszyfrowania, odszyfrowałby tylko do niepotrzebnej liczby losowej.

Zdjęcie pokazuje zmodyfikowany kod wycieraczki NotPetya w porównaniu do oryginalnego kodu Petya Ransomware. Źródło: The Hacker News

Złośliwy sposób działania wycieraczek

Wycieraczki z tej rodziny złośliwego oprogramowania mogą czasami działać inaczej, ale ich cele są zawsze takie same:

- Akta

- Kopie zapasowe

- Sekcja rozruchowa systemu

Z tych celów najbardziej czasochłonny jest ten pierwszy. Nadpisywanie dysków zajmuje dużo czasu i, jak wspomniano wcześniej, wycieraczki starają się niszczyć dane tak szybko, jak to możliwe. Dlatego złośliwe oprogramowanie usunie pliki losowo, zapisując określoną ilość danych w określonych odstępach czasu. Inne taktyki obejmują atakowanie określonych typów plików lub działanie jako oprogramowanie ransomware przy użyciu szyfrowania kluczowych punktów na dysku, ale bez części klucza deszyfrowania. Po zakończeniu niszczenia pliku wycieraczka uderzy w system odzyskiwania, aby upewnić się, że użytkownik nie będzie w stanie odzyskać utraconych danych. Główna tabela plików (MFT) przechowuje informacje o każdym pliku na komputerze, w tym datę utworzenia, lokalizację i uprawnienia dostępu. Jest to doskonała okazja dla wycieraczek, aby upewnić się, że przechowywane pliki są niemożliwe do odzyskania, ponieważ gdy MFT ulegnie uszkodzeniu, system plików (NTFS) nie będzie w stanie przywrócić ich z dysku.

Informacje o systemie plików i partycjach dysku są przechowywane w głównym rekordzie rozruchowym (MBR), który może również wywoływać programy ładujące w woluminowych rekordach rozruchowych (VBR). Jeśli więc coś stanie się z MBR i VBR, czy to uszkodzeniem, czy modyfikacją, komputer nie uruchomi systemu operacyjnego i nie załaduje systemu plików. Trwałe usunięcie plików zajmuje trochę czasu, ale nie jest tak w przypadku MBR i VBR, które mogą ulec uszkodzeniu w ciągu kilku sekund przez zastąpienie lub szyfrowanie bez klucza.

Jak już wspomniano, wycieraczki robią wszystko, co w ich mocy, aby zapewnić, że wyrządzone przez nich szkody są nieodwracalne, a ofiara nie ma możliwości odzyskania żadnych danych. W tym celu szkodliwe oprogramowanie musi także atakować określone funkcje systemu operacyjnego Windows (np. Konsolę odzyskiwania systemu Windows, kopię zapasową systemu Windows itp.), Które są niezbędne do przywrócenia uszkodzonych / zmienionych systemów plików.

Godne uwagi przykłady katastrofalnego efektu Wiper na całym świecie

Pierwszy występ Wipera przypisuje się zagrożeniu zwanemu Narilam, które spowodowało problemy w 2008 r., Atakując irańskie oprogramowanie biznesowe i finansowe.

Groovemonitor to nazwa ataku wycieraczek na Iran w 2012 roku. Co ciekawe, to złośliwe oprogramowanie polega na tym, że nie zapisywał danych w określonych odstępach czasu, aby spowodować zniszczenie. Zamiast tego celem Groovemonitora były określone pliki utworzone w określonych terminach.

Jak sama nazwa wskazuje, Dark Seoul to wycieraczka skoncentrowana na atakowaniu Korei Południowej. Zagrożenie zasłynęło w 2013 roku dzięki atakom na media i firmy bankowe.

24 listopada 2014 r. Wiadomość o ataku złośliwego oprogramowania Wiper na Sony Pictures . Atak był odpowiedzią na raczej niepochlebne przedstawienie lidera Korei Północnej Kim Jong-un w filmie „Wywiad”. Głupek geopolityczny opowiada o dwóch bliskich przyjaciołach (z udziałem Jamesa Franco i Setha Rogena), do których CIA podchodzi i których zadaniem jest zabójstwo dyktatora z Korei Północnej. Cyberprzestępcy zażądali wycofania filmu. Gdy Sony nie spełniło ich wymagań, firma została dotknięta destrukcyjnym złośliwym oprogramowaniem Wiper, co spowodowało poważną utratę danych. Chociaż tożsamość napastnika pozostała tajemnicą, władze USA podejrzewały udział Korei Północnej, co spowodowało, że administracja Obamy nałożyła nowe sankcje na Koreę Północną w odpowiedzi na atak Wiper na Sony Pictures.

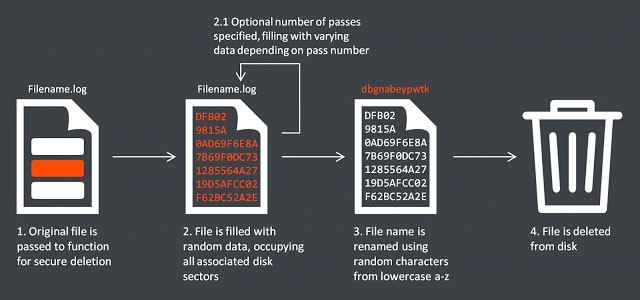

Zdjęcie wyjaśniające mechanizm wycieraczki zastosowany w ataku Sony. Źródło: kwestie bezpieczeństwa

„Dzisiejsze działania wynikają z naszego zobowiązania do pociągnięcia Korei Północnej do odpowiedzialności za jej destrukcyjne i destabilizujące zachowanie” - stwierdził sekretarz skarbu USA Jack Lew

W oddzielnym oświadczeniu Biały Dom stwierdził: „Poważnie podchodzimy do ataku Korei Północnej, który miał na celu wywołanie destrukcyjnych skutków finansowych dla amerykańskiej firmy i zagrozić artystom i innym osobom w celu ograniczenia ich prawa do swobodnego wyrażania opinii”.

Shamoon jest znanym przedstawicielem rodziny Wiper zatrudnionym w latach 2012-2016 z myślą o szczególnym celu - saudyjskich firmach energetycznych. Według raportu X-Force IBM, najbardziej niszczycielski atak Shamoon miał miejsce w Saudi Aramco w 2012 roku, co spowodowało zniszczenie danych około 35 000 stacji roboczych. To złośliwe oprogramowanie było w stanie uzyskać dostęp do plików dzięki komercyjnemu sterownikowi o nazwie RawDisk, który umożliwia bezpośrednią modyfikację danych na dysku twardym. Wcześniejsze wersje Shamoon znane są z nadpisywania plików za pomocą obrazu płonącej amerykańskiej flagi, podczas gdy wersje z 2016 roku używały zdjęcia ciała Alana Kurdiego.

ZeroCleare to nowe zagrożenie wycieraczkami, którego ataki zostały zwiększone między drugą połową 2018 r. A pierwszą połową 2019 r. Podczas dochodzenia w sprawie destrukcyjnych ataków na Bliskim Wschodzie zespół X-Force IBM odkrył, że wycieraczka zachowuje się dokładnie jak Shamoon, w tym celowanie firmy energetyczne, których ataki sięgają 2012 roku. ZeroCleare działa poprzez nadpisywanie MBR i partycji dysku na docelowych komputerach z systemem Windows za pomocą zestawu narzędzi RawDisk, podobnie jak Shamoon. Aby ominąć kontrolki Windows, ZeroCleare wykorzystuje złośliwe skrypty PowerShell / Batch.

„Według naszego dochodzenia ZeroCleare został wykorzystany do przeprowadzenia niszczycielskiego ataku, który dotknął organizacje z sektora energetycznego i przemysłowego na Bliskim Wschodzie. Na podstawie analizy złośliwego oprogramowania i zachowania atakujących podejrzewamy, że przeciwnicy państwa narodowego z Iranu byli zaangażowani w opracowanie i wdrożenie tej nowej wycieraczki ”- powiedział Limor Kessem, który jest badaczem bezpieczeństwa i doradcą wykonawczym ds. bezpieczeństwa w IBM.

29 grudnia 2019 r. Krajowa firma naftowa Bahrajnu - Bapco, została uderzona wycieraczką o nazwie Dustman. Atakujący byli w stanie załadować wycieraczkę do oprogramowania AV, penetrując sieć Bapco, w ten sposób infekując wszystkie podłączone maszyny. Jednak na niektórych komputerach złośliwe oprogramowanie nie działało poprawnie, nie powodując żadnych szkód. Ta wada pozostawiła po sobie ślady typu złośliwego oprogramowania i atakujących. Według analityków jest mało prawdopodobne, aby atak był powiązany ze znanymi napięciami w Stanach Zjednoczonych. Głównymi podejrzanymi są irańscy hakerzy, ze względu na swoją historię hakowania zagranicznych firm naftowych i gazowych.

Czy istnieje sposób, aby zapobiec atakowi wycieraczek?

Raport Europolu przewiduje potencjalny wzrost liczby ataków wycieraczek w najbliższej przyszłości, dlatego najlepiej dokładnie poznać zagrożenie i nauczyć się, jak przygotować się na najgorsze. Gdy wycieraczka zostanie aktywowana na zainfekowanej maszynie, nie ma możliwości jej zatrzymania. Najlepszym sposobem ochrony danych jest wybranie rozwiązania bezpieczeństwa, które może przewidywać i analizować zagrożenia wstępne. A co najważniejsze - zawsze pamiętaj, aby wykonać kopię zapasową wszystkich ważnych danych, najlepiej poza siedzibą firmy. W ten sposób, nawet jeśli wycieraczka zaatakuje twój system, będziesz miał jasną ścieżkę do przywrócenia utraconych danych.