Malware desastroso para limpador causando danos irreversíveis a computadores em todo o mundo

Imagine acordar um dia para descobrir que todos os seus dados importantes, como fotos e documentos, foram apagados sem nenhuma maneira de restaurá-los. Um pensamento assustador, não é? À medida que a tecnologia muda, também é a nossa maneira de armazenar dados valiosos. Vamos ser sinceros, os usuários não mantêm uma cópia em papel de todas as fotos ou documentos que possuem em seu computador. Com suas rotinas diárias agitadas, as pessoas estão acostumadas a armazenar dados em dispositivos eletrônicos para acesso rápido.

O problema é que muitos usuários não costumam manter backups, especialmente em um dispositivo separado, como um disco rígido portátil ou um pendrive. Ao não se prepararem para o pior, elas se tornam as vítimas perfeitas de um ataque de malware do Wiper, cujo único objetivo é destruir todos os dados que as vítimas armazenam em seus computadores.

Table of Contents

O que é uma ameaça de malware do Wiper?

Como o próprio nome sugere, um "limpador" é uma ameaça de malware programada para destruir dados. Curiosamente, seu objetivo não é roubar dinheiro e informações pessoais para o benefício do atacante, mas criar a devastação máxima em um curto espaço de tempo. Os cibercriminosos são capazes de semear medo usando um ataque do Wiper para criar danos irreversíveis aos governos, organizações e empresas.

O que exatamente eles ganham ao causar essa destruição? Duas razões principais motivam os atacantes:

- Enviando uma mensagem (geralmente política)

- Encobrindo seus rastros

O malware Wiper é diferente do Ransomware

O malware Wiper é semelhante a outra ameaça - ransomware. Mas, embora o ransomware ofereça uma maneira de as vítimas recuperarem o acesso aos seus arquivos pagando um resgate, as ameaças do Wiper os excluem permanentemente, sem possibilidade de recuperação.

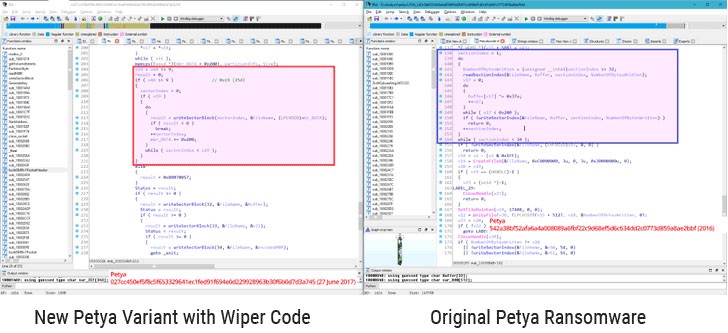

Em 2017, surgiu um limpador chamado NotPetya, posando como ransomware. A ameaça causou grandes danos em todo o mundo, com custos estimados em mais de US $ 10 bilhões. Inicialmente, o NotPetya deveria visar apenas a Ucrânia, mas os atacantes espalharam o malware globalmente. Os relatórios mostram que a ameaça criptografa arquivos pessoais e pede que suas vítimas paguem por uma chave de descriptografia. No entanto, após uma análise do código fonte do malware, verifica-se que nunca houve uma opção de descriptografia. Embora o NotPetya seja capaz de exibir uma chave necessária para a descriptografia, ele somente descriptografaria para um número aleatório inútil.

A imagem mostra o código do limpador modificado do NotPetya em comparação com o código original do Petya Ransomware. Fonte: The Hacker News

As maneiras maliciosas dos Wipers operam

Os limpadores dessa família de malware às vezes podem funcionar de maneira diferente, mas seus alvos são sempre os mesmos:

- arquivos

- Backups

- Seção de inicialização do sistema

Dessas metas, a mais demorada é a primeira. A substituição de unidades de disco leva muito tempo e, como mencionado anteriormente, os limpadores de disco procuram destruir os dados o mais rápido possível. É por isso que o malware exclui arquivos aleatoriamente, escrevendo uma quantidade específica de dados em intervalos específicos. Outras táticas incluem direcionar tipos de arquivos específicos ou atuar como ransomware usando pontos-chave de criptografia da unidade de disco, mas menos a parte da chave de descriptografia. Depois que a destruição do arquivo estiver concluída, o limpador atingirá o sistema de recuperação para garantir que o usuário não consiga recuperar os dados perdidos. A tabela mestre de arquivos (MFT) armazena informações sobre todos os arquivos no PC, incluindo data de criação, local e permissões de acesso. Essa é uma excelente oportunidade para os limpadores garantirem que os arquivos armazenados sejam irrecuperáveis porque, quando a MFT está danificada, o sistema de arquivos (NTFS) não poderá restaurá-los a partir do disco.

As informações sobre o sistema de arquivos e as partições de disco são armazenadas no MBR (registro mestre de inicialização), que também pode chamar os carregadores de inicialização nos VBRs (registros de inicialização de volume). Portanto, se algo acontecer com os MBR e os VBRs, sejam danos ou modificações, o computador falhará ao inicializar o sistema operacional e carregar o sistema de arquivos. Embora demore algum tempo para que os arquivos sejam excluídos permanentemente, esse não é o caso dos MBR e VBRs, que podem ser danificados em questão de segundos por substituição ou criptografia sem chave.

Como já mencionado, os limpadores fazem tudo o que estiver ao seu alcance para garantir que os danos causados sejam irreversíveis e a vítima não tenha como recuperar nenhum dado. Para fazer isso, esse malware também precisa atacar recursos específicos no sistema operacional Windows (por exemplo, Windows Recovery Console, backup do Windows etc.), essenciais para restaurar sistemas de arquivos danificados / alterados.

Exemplos notáveis do efeito desastroso de Wiper em todo o mundo

A primeira aparição do Wiper é atribuída a uma ameaça chamada Narilam, que causou problemas em 2008 ao atacar softwares financeiros e financeiros iranianos.

Groovemonitor é o nome de um ataque de limpador no Irã em 2012. O curioso sobre esse malware é que ele não gravou dados em intervalos de dados específicos para causar destruição. Em vez disso, os alvos do Groovemonitor eram determinados arquivos criados em datas específicas.

Como o próprio nome sugere, Dark Seoul é um limpador focado em atingir a Coréia do Sul. A ameaça ficou famosa em 2013 com seus ataques à mídia e às empresas bancárias.

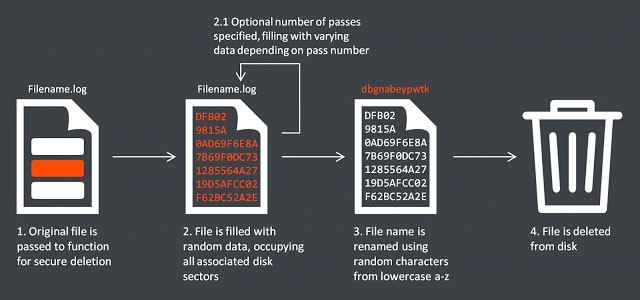

Em 24 de novembro de 2014, um ataque específico de malware do Wiper à Sony Pictures foi divulgado. O ataque foi uma resposta ao retrato pouco lisonjeiro do líder da Coréia do Norte Kim Jong-un no filme "The Interview". A paródia geopolítica conta a história de dois amigos íntimos (estrelados por James Franco e Seth Rogen), que são abordados pela CIA e confiados à missão de assassinar o ditador norte-coreano. Os cibercriminosos exigiram a retirada do filme. Quando a Sony não atendeu às suas demandas, a empresa foi atingida por um malware destrutivo do Wiper, resultando em uma grande perda de dados. Embora a identidade do atacante permanecesse um mistério, as autoridades norte-americanas suspeitaram do envolvimento da Coréia do Norte, fazendo com que o governo Obama imponha novas sanções contra a Coréia do Norte em resposta ao ataque do Wiper à Sony Pictures.

Imagem explicando o mecanismo do limpador usado no ataque da Sony. Fonte: Assuntos de Segurança

"As ações de hoje são impulsionadas pelo nosso compromisso de responsabilizar a Coréia do Norte por sua conduta destrutiva e desestabilizadora", afirmou o secretário do Tesouro dos EUA, Jack Lew.

Enquanto em uma declaração separada, a Casa Branca afirmou: "Levamos a sério o ataque da Coréia do Norte que visava criar efeitos financeiros destrutivos em uma empresa americana e ameaçar artistas e outras pessoas com o objetivo de restringir seu direito à liberdade de expressão".

Shamoon é um famoso representante da família Wiper empregado entre 2012 e 2016 com um objetivo específico em mente - as empresas de energia sauditas. De acordo com um relatório do X-Force da IBM, o ataque Shamoon mais destrutivo foi contra a Saudi Aramco em 2012, o que causou a destruição de dados de cerca de 35.000 estações de trabalho. Esse malware conseguiu acessar os arquivos graças a um driver comercial chamado RawDisk, que permite a modificação direta de dados no disco rígido. As versões anteriores do Shamoon são conhecidas por sobrescrever arquivos usando uma imagem de uma bandeira americana em chamas, enquanto as versões de 2016 usavam uma imagem do corpo de Alan Kurdi.

ZeroCleare é uma nova ameaça do limpador, cujos ataques aumentaram entre o segundo semestre de 2018 e o primeiro semestre de 2019. Durante uma investigação sobre ataques destrutivos no Oriente Médio, a equipe X-Force da IBM descobriu que o limpador se comporta exatamente como o Shamoon, incluindo alvos empresas de energia, com ataques que remontam a 2012. O ZeroCleare opera sobrescrevendo o MBR e as partições de disco em computadores baseados no Windows, com a ajuda do kit de ferramentas RawDisk, assim como Shamoon. Para ignorar os controles do Windows, o ZeroCleare usa scripts maliciosos do PowerShell / Batch.

"De acordo com nossa investigação, o ZeroCleare foi usado para executar um ataque destrutivo que afetou organizações nos setores industrial e de energia no Oriente Médio. Com base na análise do malware e do comportamento dos atacantes, suspeitamos de adversários no Estado-nação baseados no Irã. estiveram envolvidos no desenvolvimento e implantação desse novo limpador ", disse Limor Kessem, pesquisador de segurança e consultor executivo de segurança da IBM.

Em 29 de dezembro de 2019, a empresa nacional de petróleo do Bahrain - Bapco, foi atingida com um limpador chamado Dustman. Os atacantes foram capazes de carregar o limpador no software AV, penetrando na rede Bapco, infectando consequentemente todas as máquinas conectadas. Em alguns computadores, no entanto, o malware não funcionou corretamente, causando nenhum dano. Essa falha deixou evidências do tipo do malware e dos invasores por trás dele. Segundo analistas, é improvável que o ataque esteja relacionado a tensões conhecidas com os Estados Unidos. Os principais suspeitos são hackers iranianos, devido à sua história de invasão de empresas estrangeiras de petróleo e gás.

Existe uma maneira de impedir um ataque do Wiper?

Um relatório da Europol prevê um aumento potencial de ataques de raspadores em um futuro próximo, por isso é melhor conhecer a ameaça de perto e aprender como se preparar para o pior. Depois que um limpador é ativado na máquina infectada, não há como pará-lo. A melhor maneira de proteger seus dados é escolhendo uma solução de segurança que possa prever e analisar a pré-execução de ameaças. E o mais importante - lembre-se sempre de fazer backup de todos os dados importantes, de preferência fora do local. Dessa forma, mesmo que um limpador ataque seu sistema, você terá um caminho claro para restaurar os dados perdidos.