Malware Wiper désastreux causant des dommages irréversibles aux ordinateurs du monde entier

Imaginez vous réveiller un jour pour constater que toutes vos données importantes, comme les photos et les documents, ont été effacées sans aucun moyen de les restaurer. Une pensée effrayante, non? À mesure que la technologie évolue, il en va de même pour notre façon de stocker des données précieuses. Avouons-le, les utilisateurs ne conservent pas de copie papier de chaque photo ou document qu'ils ont sur leur ordinateur. Avec leurs routines quotidiennes trépidantes, les gens sont tellement habitués à stocker des données sur des appareils électroniques pour un accès rapide.

Le problème est que peu d'utilisateurs ont l'habitude de conserver des sauvegardes, en particulier sur un appareil séparé comme un disque dur portable ou une clé USB. En ne se préparant pas au pire, ils deviennent les victimes parfaites d'une attaque de malware Wiper, dont le seul but est de détruire toutes les données que les victimes stockent sur leurs ordinateurs.

Table of Contents

Qu'est-ce qu'une menace de malware Wiper?

Comme son nom l'indique, un "essuie-glace" est une menace de malware programmée pour détruire les données. Fait intéressant, son objectif n'est pas de voler de l'argent et des informations personnelles au profit de l'attaquant, mais de créer une dévastation maximale dans un court laps de temps. Les cybercriminels peuvent semer la peur en utilisant une attaque Wiper pour causer des dommages irréversibles aux gouvernements, aux organisations et aux entreprises.

Que gagnent-ils exactement en provoquant une telle destruction? Deux raisons principales motivent les attaquants:

- Envoi d'un message (généralement politique)

- Couvrir ses traces

Le malware Wiper est différent de Ransomware

Les logiciels malveillants Wiper sont similaires à une autre menace - les ransomwares. Mais alors que les ransomwares offrent aux victimes un moyen de retrouver l'accès à leurs fichiers en payant une rançon, les menaces Wiper les suppriment définitivement sans aucun moyen de récupération.

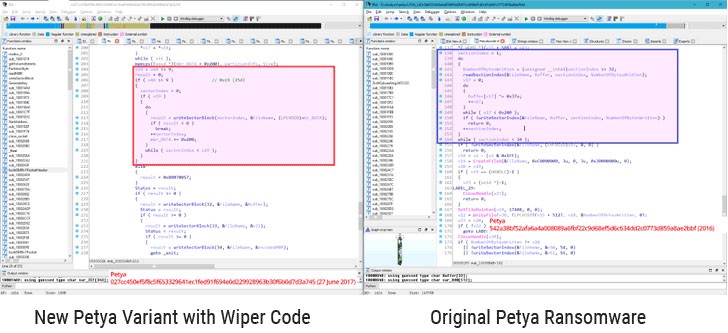

En 2017, un essuie-glace appelé NotPetya est apparu, se présentant comme un rançongiciel. La menace a causé des dommages massifs dans le monde entier, avec des coûts estimés à plus de 10 milliards de dollars. Initialement, NotPetya était censé cibler uniquement l'Ukraine, mais les attaquants ont propagé le malware à l'échelle mondiale. Les rapports montrent que la menace crypte les fichiers personnels et demande à ses victimes de payer une clé de décryptage. Cependant, après une analyse du code source du malware, il s'avère qu'il n'y a jamais eu d'option de décryptage. Même si NotPetya est capable d'afficher une clé nécessaire pour le décryptage, il ne décrypterait qu'en un nombre aléatoire inutile.

L'image montre le code d'essuyage modifié de NotPetya par rapport au code d'origine de Petya Ransomware. Source: The Hacker News

Les méthodes malveillantes des essuie-glaces

Les essuie-glaces de cette famille de logiciels malveillants peuvent parfois fonctionner différemment, mais leurs cibles sont toujours les mêmes:

- Des dossiers

- Sauvegardes

- Section d'amorçage du système

De ces cibles, la plus longue est la première. L'écrasement des disques durs prend beaucoup trop de temps et, comme mentionné précédemment, les essuie-glaces cherchent à détruire les données le plus rapidement possible. C'est pourquoi le malware supprimera les fichiers au hasard, en écrivant une quantité spécifique de données à des intervalles spécifiques. D'autres tactiques consistent à cibler des types de fichiers spécifiques ou à agir comme un rançongiciel en utilisant les points clés de chiffrement du lecteur de disque, mais sans la partie clé de déchiffrement. Une fois la destruction du fichier terminée, l'essuie-glace frappera le système de récupération pour garantir que l'utilisateur ne pourra pas récupérer les données perdues. La table de fichiers maîtres (MFT) stocke des informations sur chaque fichier sur le PC, y compris la date de création, l'emplacement et les autorisations d'accès. C'est une excellente occasion pour les essuyeurs de s'assurer que les fichiers stockés ne sont pas récupérables car lorsque le MFT est endommagé, le système de fichiers (NTFS) ne pourra pas les restaurer à partir du disque.

Les informations sur le système de fichiers et les partitions de disque sont stockées dans le Master Boot Record (MBR), qui peut également appeler les chargeurs de démarrage dans Volume Boot Records (VBR). Donc, si quelque chose devait arriver au MBR et aux VBR, qu'il s'agisse de dommages ou de modifications, l'ordinateur ne pourra pas démarrer le système d'exploitation et charger le système de fichiers. Bien que la suppression définitive des fichiers prenne un certain temps, ce n'est pas le cas avec le MBR et les VBR, qui peuvent être endommagés en quelques secondes soit par écrasement, soit par chiffrement sans clé.

Comme déjà mentionné, les essuie-glaces font tout ce qui est en leur pouvoir pour garantir que les dommages qu'ils ont causés sont irréversibles, et la victime n'a aucun moyen de récupérer des données. Pour ce faire, ce malware doit également attaquer des fonctionnalités spécifiques du système d'exploitation Windows (à savoir, la console de récupération Windows, la sauvegarde Windows, etc.), qui sont essentielles pour restaurer les systèmes de fichiers endommagés / modifiés.

Exemples notables de l'effet désastreux de Wiper dans le monde

La première apparition de Wiper est attribuée à une menace appelée Narilam, qui a causé des problèmes en 2008 en ciblant les logiciels commerciaux et financiers iraniens.

Groovemonitor est le nom d'une attaque d'essuie-glace contre l'Iran en 2012. Ce qui est curieux à propos de ce logiciel malveillant, c'est qu'il n'a pas écrit de données à des intervalles de données spécifiques pour provoquer la destruction. Au lieu de cela, les cibles de Groovemonitor étaient certains fichiers créés à des dates spécifiques.

Comme son nom l'indique, Dark Seoul est un essuie-glace axé sur le ciblage de la Corée du Sud. La menace est devenue célèbre en 2013 avec ses attaques contre les médias et les banques.

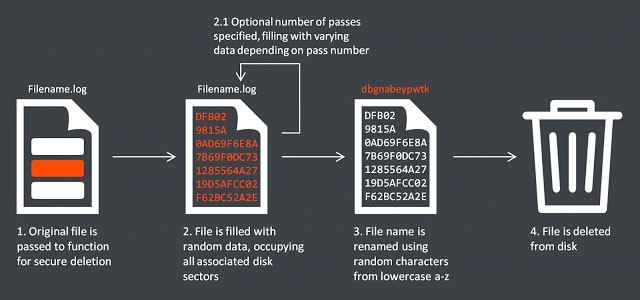

Le 24 novembre 2014, une attaque malveillante de Wiper contre Sony Pictures a fait la une des journaux. L'attaque est venue en réponse à la représentation plutôt peu flatteuse du leader nord-coréen Kim Jong-un dans le film "The Interview". La parodie géopolitique raconte l'histoire de deux amis proches (avec James Franco et Seth Rogen), qui sont approchés par la CIA et chargés de la mission d'assassiner le dictateur nord-coréen. Les cybercriminels ont exigé le retrait du film. Lorsque Sony n'a pas répondu à leurs demandes, la société a été frappée par un malware destructeur Wiper, entraînant une perte de données majeure. Alors que l'identité de l'attaquant restait un mystère, l'implication de la Corée du Nord était soupçonnée par les autorités américaines, ce qui a amené l'administration Obama à imposer de nouvelles sanctions contre la Corée du Nord en réponse à l'attaque Wiper contre Sony Pictures.

Image expliquant le mécanisme d'essuie-glace utilisé dans l'attaque de Sony. Source: Affaires de sécurité

"Les actions d'aujourd'hui sont motivées par notre engagement à tenir la Corée du Nord responsable de sa conduite destructrice et déstabilisatrice", a déclaré le secrétaire américain au Trésor, Jack Lew.

Dans une déclaration distincte, la Maison Blanche a déclaré: "Nous prenons au sérieux l'attaque de la Corée du Nord qui visait à créer des effets financiers destructeurs sur une entreprise américaine et à menacer les artistes et d'autres personnes dans le but de restreindre leur droit à la liberté d'expression."

Shamoon est un célèbre représentant de la famille Wiper employé entre 2012 et 2016 avec un objectif particulier à l'esprit - les sociétés énergétiques saoudiennes. Selon un rapport de X-Force d'IBM, l'attaque la plus destructrice de Shamoon a eu lieu sur Saudi Aramco en 2012, ce qui a provoqué la destruction des données d'environ 35 000 postes de travail. Ce malware a pu accéder aux fichiers grâce à un pilote commercial appelé RawDisk, qui permet la modification directe des données sur le disque dur. Les versions antérieures de Shamoon sont connues pour remplacer les fichiers en utilisant une image d'un drapeau américain en feu, tandis que les versions de 2016 utilisaient une image du corps d'Alan Kurdi.

ZeroCleare est une nouvelle menace d'essuie-glace dont les attaques ont augmenté entre le second semestre 2018 et le premier semestre 2019. Au cours d'une enquête sur des attaques destructrices au Moyen-Orient, l'équipe X-Force d'IBM a découvert que l'essuie-glace se comportait exactement comme Shamoon, y compris en ciblant les sociétés d'énergie, avec des attaques remontant à 2012. ZeroCleare fonctionne en remplaçant le MBR et les partitions de disque sur des ordinateurs Windows ciblés, à l'aide de la boîte à outils RawDisk, tout comme Shamoon. Pour contourner les contrôles Windows, ZeroCleare utilise des scripts PowerShell / Batch malveillants.

"Selon notre enquête, ZeroCleare a été utilisé pour exécuter une attaque destructrice qui a touché des organisations des secteurs énergétique et industriel du Moyen-Orient. Sur la base de l'analyse du malware et du comportement des attaquants, nous soupçonnons des adversaires des États-nations basés en Iran ont été impliqués pour développer et déployer ce nouvel essuie-glace », a déclaré Limor Kessem, chercheur en sécurité et conseiller exécutif en sécurité chez IBM.

Le 29 décembre 2019, la compagnie pétrolière nationale de Bahreïn - Bapco, a été frappée avec un essuie-glace appelé Dustman. Les attaquants ont pu charger l'essuie-glace dans le logiciel AV en pénétrant le réseau Bapco, infectant ainsi toutes les machines connectées. Sur certains ordinateurs, cependant, le malware ne fonctionnait pas correctement, ne causant aucun dommage. Cette faille a laissé des preuves du type du malware et des attaquants derrière lui. Selon les analystes, il est peu probable que l'attaque soit liée à des tensions connues avec les États-Unis. Les principaux suspects sont des pirates iraniens, en raison de leurs antécédents de piratage de sociétés pétrolières et gazières étrangères.

Existe-t-il un moyen d'empêcher une attaque Wiper?

Un rapport d'Europol prévoit une augmentation potentielle des attaques d'essuie-glace dans un avenir proche, il est donc préférable de connaître de près la menace et d'apprendre à se préparer au pire. Une fois qu'un essuie-glace s'active sur la machine infectée, il n'y a aucun moyen de l'arrêter. La meilleure façon de protéger vos données est de choisir une solution de sécurité capable de prévoir et d'analyser la pré-exécution des menaces. Et surtout - n'oubliez pas de sauvegarder toutes les données importantes, idéalement hors site. De cette façon, même si un essuie-glace attaque votre système, vous aurez un chemin clair pour restaurer les données perdues.