Desastreuze ruitenwisser Malware veroorzaakt onomkeerbare schade aan computers over de hele wereld

Stel je voor dat je op een dag wakker wordt en merkt dat al je belangrijke gegevens, zoals foto's en documenten, zijn gewist zonder dat je ze kunt herstellen. Een beangstigende gedachte, nietwaar? Naarmate de technologie verandert, verandert ook onze manier van opslaan van waardevolle gegevens. Laten we eerlijk zijn, gebruikers bewaren geen papieren kopie van elke foto of elk document dat ze op hun computer hebben. Met hun hectische dagelijkse routines zijn mensen zo gewend om gegevens op elektronische apparaten op te slaan voor snelle toegang.

Het probleem is dat niet veel gebruikers de gewoonte hebben om back-ups te bewaren, vooral op een apart apparaat zoals een draagbare harde schijf of een USB-stick. Door zich niet op het ergste voor te bereiden, worden ze de perfecte slachtoffers van een Wiper-malware-aanval, met als enige doel alle gegevens te vernietigen die de slachtoffers op hun computers opslaan.

Table of Contents

Wat is een Wiper-malwarebedreiging?

Zoals de naam al doet vermoeden, is een 'ruitenwisser' een malwarebedreiging die is geprogrammeerd om gegevens te vernietigen. Interessant is dat het doel niet is om geld en persoonlijke informatie te stelen voor het voordeel van de aanvaller, maar om binnen een kort tijdsbestek maximale verwoesting te creëren. Cybercriminelen kunnen angst zaaien door een Wiper-aanval te gebruiken om onomkeerbare schade aan te richten aan overheden, organisaties en bedrijven.

Wat winnen ze precies door een dergelijke vernietiging te veroorzaken? Twee hoofdredenen motiveren de aanvallers:

- Een bericht verzenden (meestal een politieke)

- Zijn sporen bedekken

Wiper-malware is anders dan Ransomware

Wiper-malware is vergelijkbaar met een andere bedreiging - ransomware. Maar terwijl ransomware de slachtoffers een manier biedt om weer toegang tot hun bestanden te krijgen door losgeld te betalen, verwijderen Wiper-bedreigingen ze permanent en kunnen ze niet worden hersteld.

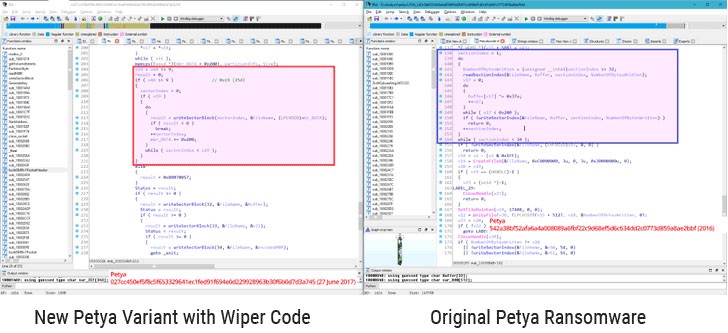

In 2017 verscheen een ruitenwisser genaamd NotPetya, die zich voordeed als ransomware. De dreiging veroorzaakte wereldwijd enorme schade, met kosten die naar schatting meer dan $ 10 miljard bedragen. Aanvankelijk zou NotPetya zich alleen op Oekraïne richten, maar de aanvallers verspreiden de malware wereldwijd. Uit rapporten blijkt dat de dreiging persoonlijke bestanden codeert en de slachtoffers vraagt om te betalen voor een decoderingssleutel. Na een analyse van de broncode van de malware, bleek echter dat er nooit een decoderingsoptie was. Hoewel NotPetya een noodzakelijke sleutel voor de ontsleuteling kan weergeven, zou het alleen ontsleutelen naar een nutteloos willekeurig getal.

Afbeelding toont de gewijzigde ruitenwissercode van NotPetya vergeleken met de originele code van Petya Ransomware. Bron: The Hacker News

De kwaadaardige manieren waarop ruitenwissers werken

Ruitenwissers in deze malware-familie werken soms anders, maar hun doelen zijn altijd hetzelfde:

- bestanden

- backups

- Systeem opstart sectie

Van deze doelen is de meest tijdrovende de eerste. Het overschrijven van schijfstations kost veel te veel tijd en zoals eerder vermeld, proberen ruitenwissers gegevens zo snel mogelijk te vernietigen. Daarom verwijdert de malware bestanden willekeurig door een specifieke hoeveelheid gegevens met specifieke intervallen te schrijven. Andere tactieken zijn het targeten van specifieke bestandstypen of het fungeren als ransomware met behulp van coderingssleutelpunten van de schijf, maar zonder het decoderingssleutelgedeelte. Nadat de bestandsvernietiging is voltooid, zal de wisser het herstelsysteem raken om ervoor te zorgen dat de gebruiker de verloren gegevens niet kan herstellen. De Master File Table (MFT) slaat informatie op over elk bestand op de pc, inclusief aanmaakdatum, locatie en toegangsrechten. Dat is een uitstekende gelegenheid voor ruitenwissers om ervoor te zorgen dat de opgeslagen bestanden niet kunnen worden hersteld, omdat wanneer het MFT is beschadigd, het bestandssysteem (NTFS) ze niet van de schijf kan herstellen.

Informatie over het bestandssysteem en schijfpartities wordt opgeslagen in de Master Boot Record (MBR), die ook de boot-laders in Volume Boot Records (VBR's) kan oproepen. Dus als er iets zou gebeuren met de MBR en VBR's, of het nu schade of aanpassing is, zal de computer het besturingssysteem niet opstarten en het bestandssysteem laden. Hoewel het enige tijd duurt voordat bestanden permanent worden verwijderd, is dat niet het geval bij de MBR en VBR's, die binnen enkele seconden beschadigd kunnen raken door overschrijven of sleutelloze codering.

Zoals reeds vermeld, doen ruitenwissers er alles aan om ervoor te zorgen dat de schade die ze hebben aangericht onomkeerbaar is en het slachtoffer geen enkele manier heeft om gegevens te redden. Om dit te doen, moet deze malware ook specifieke functies in het Windows-besturingssysteem aanvallen (bijv. Windows Recovery Console, Windows-back-up, enz.), Die essentieel zijn om beschadigde / gewijzigde bestandssystemen te herstellen.

Opmerkelijke voorbeelden van het rampzalige effect van Wiper wereldwijd

De eerste Wiper-verschijning wordt toegeschreven aan een dreiging genaamd Narilam, die in 2008 problemen veroorzaakte door zich te richten op Iraanse zakelijke en financiële software.

Groovemonitor is de naam van een ruitenwisseraanval op Iran in 2012. Wat nieuwsgierig is aan deze malware is dat het geen gegevens heeft geschreven met specifieke gegevensintervallen om vernietiging te veroorzaken. In plaats daarvan waren de doelen van Groovemonitor bepaalde bestanden die op specifieke datums waren gemaakt.

Zoals de naam al doet vermoeden, is Dark Seoul een ruitenwisser gericht op Zuid-Korea. De dreiging werd beroemd in 2013 met zijn aanvallen op media en bankbedrijven.

Op 24 november 2014 kwam een bepaalde Wiper-malware-aanval op Sony Pictures in het nieuws. De aanval kwam als een reactie op de nogal vleiende weergave van de leider van Noord-Korea Kim Jong-un in de film 'The Interview'. De geopolitieke parodie vertelt het verhaal over twee goede vrienden (met James Franco en Seth Rogen in de hoofdrol), die door de CIA worden benaderd en de opdracht krijgen om de Noord-Koreaanse dictator te vermoorden. De cybercriminelen eisten de intrekking van de film. Toen Sony niet aan hun eisen voldeed, werd het bedrijf getroffen door een destructieve Wiper-malware, wat resulteerde in een groot gegevensverlies. Hoewel de identiteit van de aanvaller een mysterie bleef, werd de betrokkenheid van Noord-Korea vermoed door de Amerikaanse autoriteiten, waardoor de Obama-regering nieuwe sancties tegen Noord-Korea oplegde als reactie op de Wiper-aanval op Sony Pictures.

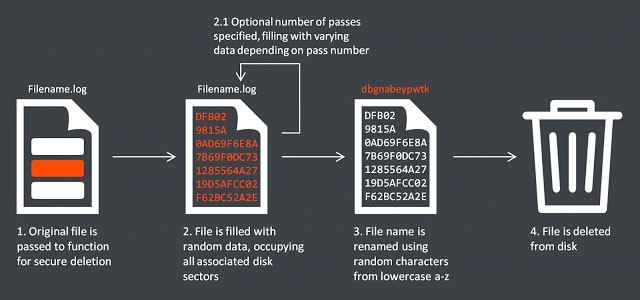

Afbeelding met uitleg over het wismechanisme dat wordt gebruikt bij de Sony-aanval. Bron: Beveiliging

"De acties van vandaag worden aangedreven door onze toewijding om Noord-Korea verantwoordelijk te houden voor zijn destructieve en destabiliserende gedrag", verklaarde de Amerikaanse minister van Financiën Jack Lew

In een afzonderlijke verklaring beweerde het Witte Huis: "We nemen de aanval van Noord-Korea die erop gericht was destructieve financiële effecten op een Amerikaans bedrijf te creëren en kunstenaars en andere individuen te bedreigen met het doel hun recht op vrije meningsuiting te beperken serieus te nemen."

Shamoon is een beroemde vertegenwoordiger van de familie Wiper die tussen 2012 en 2016 werkzaam was, met een specifiek doel voor ogen - Saoedische energiebedrijven. Volgens een rapport van IBM's X-Force was de meest vernietigende Shamoon-aanval in 2012 op Saudi Aramco, waardoor ongeveer 35.000 werkstations werden vernietigd. Deze malware kon toegang krijgen tot bestanden dankzij een commercieel stuurprogramma genaamd RawDisk, waarmee gegevens rechtstreeks op de harde schijf kunnen worden gewijzigd. Van eerdere versies van Shamoon is bekend dat ze bestanden overschrijven met behulp van een afbeelding van een brandende Amerikaanse vlag, terwijl versies uit 2016 een afbeelding van het lichaam van Alan Kurdi gebruikten.

ZeroCleare is een nieuwe ruitenwisserdreiging waarvan de aanvallen werden verhoogd tussen de tweede helft van 2018 en de eerste helft van 2019. Tijdens een onderzoek naar destructieve aanvallen in het Midden-Oosten ontdekte het X-Force-team van IBM dat de ruitenwisser zich precies als Shamoon gedraagt, inclusief richten. energiebedrijven, met aanvallen die teruggaan tot 2012. ZeroCleare werkt door de MBR- en schijfpartities op gerichte Windows-computers te overschrijven, met behulp van de RawDisk-toolkit, net als Shamoon. Om Windows-besturingselementen te omzeilen, gebruikt ZeroCleare kwaadaardige PowerShell / Batch-scripts.

"Volgens ons onderzoek werd ZeroCleare gebruikt om een destructieve aanval uit te voeren die organisaties in de energie- en industriële sectoren in het Midden-Oosten trof. Op basis van de analyse van de malware en het gedrag van de aanvallers, vermoeden we dat in Iran gevestigde tegenstanders van de natiestaat waren betrokken bij de ontwikkeling en implementatie van deze nieuwe ruitenwisser, "zei Limor Kessem, die beveiligingsonderzoeker en beveiligingsadviseur is bij IBM.

Op 29 december 2019 werd de nationale oliemaatschappij van Bahrein - Bapco geraakt met een ruitenwisser genaamd Dustman. De aanvallers konden de wisser in de AV-software laden door het Bapco-netwerk binnen te dringen, waardoor alle aangesloten machines werden geïnfecteerd. Op sommige computers werkte de malware echter niet correct en veroorzaakte helemaal geen schade. Deze fout liet sporen achter van het type malware en de aanvallers erachter. Volgens analisten is het onwaarschijnlijk dat de aanval verband houdt met bekende spanningen met de Verenigde Staten. De belangrijkste verdachten zijn Iraanse hackers, vanwege hun geschiedenis van het hacken van buitenlandse olie- en gasbedrijven.

Is er een manier om een Wiper-aanval te voorkomen?

Een rapport van Europol voorspelt een potentiële toename van ruitenwisseraanvallen in de nabije toekomst, dus het is het beste om de dreiging van dichtbij te leren kennen en te leren hoe u zich kunt voorbereiden op het ergste. Als een wisser eenmaal op de geïnfecteerde machine is geactiveerd, kan deze niet meer worden gestopt. De beste manier om uw gegevens te beschermen, is door een beveiligingsoplossing te kiezen die pre-uitvoering dreigingen kan voorspellen en analyseren. En nog belangrijker - vergeet niet om een back-up te maken van alle belangrijke gegevens, idealiter offsite. Op deze manier hebt u, zelfs als een ruitenwisser uw systeem aanvalt, een duidelijk pad om de verloren gegevens te herstellen.