Disaster Wiper Malware che causa danni irreversibili ai computer di tutto il mondo

Immagina di svegliarti un giorno per scoprire che tutti i tuoi dati importanti, come foto e documenti, sono stati cancellati senza alcun modo per ripristinarli. Un pensiero spaventoso, vero? Quando la tecnologia cambia, lo è anche il nostro modo di archiviare dati preziosi. Ammettiamolo, gli utenti non conservano una copia cartacea di ogni foto o documento che hanno sul proprio computer. Con la loro frenetica routine quotidiana, le persone sono così abituate a memorizzare i dati su dispositivi elettronici per un rapido accesso.

Il problema è che non molti utenti hanno l'abitudine di conservare i backup, specialmente su un dispositivo separato come un HDD portatile o una chiavetta USB. Non riuscendo a prepararsi al peggio, diventano le vittime perfette di un attacco malware Wiper, il cui unico scopo è quello di distruggere tutti i dati che le vittime memorizzano sui loro computer.

Table of Contents

Che cos'è una minaccia malware Wiper?

Come suggerisce il nome, un "tergicristallo" è una minaccia malware programmata per distruggere i dati. È interessante notare che il suo obiettivo non è rubare denaro e informazioni personali a beneficio dell'attaccante, ma creare la massima devastazione in un breve lasso di tempo. I criminali informatici sono in grado di seminare paura usando un attacco Wiper per creare danni irreversibili a governi, organizzazioni e aziende.

Cosa ottengono esattamente causando tale distruzione? Due motivi principali motivano gli aggressori:

- Invio di un messaggio (di solito politico)

- Coprendo le sue tracce

Il malware Wiper è diverso dal Ransomware

Il malware Wiper è simile a un'altra minaccia: il ransomware. Ma mentre il ransomware offre alle vittime un modo per riottenere l'accesso ai propri file pagando un riscatto, le minacce di Wiper li eliminano definitivamente senza possibilità di recupero.

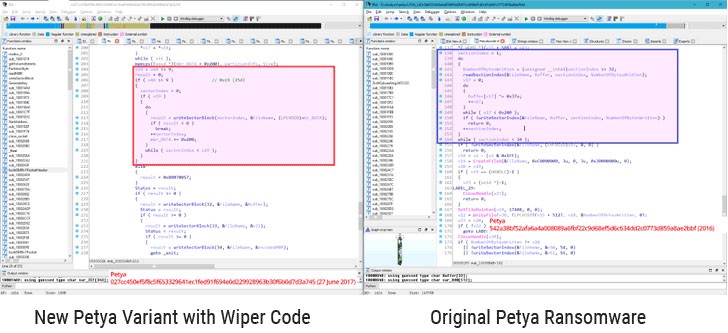

Nel 2017 è emerso un tergicristallo chiamato NotPetya, in posa come ransomware. La minaccia ha causato ingenti danni in tutto il mondo, con costi stimati in oltre $ 10 miliardi. Inizialmente, NotPetya avrebbe dovuto colpire solo l'Ucraina, ma gli aggressori hanno diffuso il malware a livello globale. I rapporti mostrano che la minaccia crittografa i file personali e chiede alle sue vittime di pagare una chiave di decrittazione. Tuttavia, dopo un'analisi del codice sorgente del malware, si scopre che non c'è mai stata un'opzione di decrittazione. Anche se NotPetya è in grado di visualizzare una chiave necessaria per la decrittazione, decifrerebbe solo in un numero casuale inutile.

L'immagine mostra il codice del tergicristallo modificato di NotPetya rispetto al codice originale di Petya Ransomware. Fonte: The Hacker News

I modi maliziosi di Wipers

I tergicristalli di questa famiglia di malware a volte potrebbero funzionare in modo diverso, ma i loro obiettivi sono sempre gli stessi:

- File

- I backup

- Sezione di avvio del sistema

Da questi obiettivi, il più dispendioso in termini di tempo è il primo. La sovrascrittura delle unità disco richiede troppo tempo e, come accennato in precedenza, i tergicristalli cercano di distruggere i dati il più velocemente possibile. Ecco perché il malware eliminerà i file in modo casuale, scrivendo una determinata quantità di dati a intervalli specifici. Altre tattiche includono il targeting di tipi di file specifici o il funzionamento come ransomware utilizzando la crittografia dei punti chiave dell'unità disco ma meno la parte della chiave di decrittazione. Una volta completata la distruzione del file, il tergicristallo colpirà il sistema di recupero per garantire che l'utente non sia in grado di recuperare i dati persi. La Master File Table (MFT) memorizza informazioni su ogni file sul PC, inclusi data di creazione, posizione e permessi di accesso. Questa è un'eccellente opportunità per i tergicristalli di assicurare che i file memorizzati siano irrecuperabili perché quando MFT è danneggiato, il filesystem (NTFS) non sarà in grado di ripristinarli dal disco.

Le informazioni sul file system e sulle partizioni del disco sono archiviate nel Master Boot Record (MBR), che può anche invocare i caricatori di avvio in Volume Boot Records (VBR). Quindi, se dovesse succedere qualcosa all'MBR e ai VBR, che si tratti di danni o modifiche, il computer non riuscirà ad avviare il sistema operativo e caricare il filesystem. Anche se ci vuole un po 'di tempo prima che i file vengano eliminati in modo permanente, non è il caso degli MBR e dei VBR, che possono essere danneggiati in pochi secondi attraverso la sovrascrittura o la crittografia senza chiave.

Come già accennato, i tergicristalli fanno tutto ciò che è in loro potere per garantire che i danni che hanno arrecato siano irreversibili e che la vittima non abbia modo di recuperare alcun dato. Per fare ciò, questo malware deve anche attaccare funzionalità specifiche nel sistema operativo Windows (ad esempio, Console di ripristino di Windows, backup di Windows, ecc.), Che sono essenziali per ripristinare i file system danneggiati / alterati.

Notevoli esempi dell'effetto disastroso di Wiper nel mondo

La prima apparizione di Wiper è attribuita a una minaccia chiamata Narilam, che ha causato problemi nel 2008 prendendo di mira i software finanziari e commerciali iraniani.

Groovemonitor è il nome di un attacco di tergicristalli contro l'Iran nel 2012. La cosa curiosa di questo malware è che non ha scritto dati a intervalli di dati specifici per causare la distruzione. Invece, gli obiettivi di Groovemonitor erano determinati file creati in date specifiche.

Come suggerisce il nome, Dark Seoul è un tergicristallo focalizzato sul targeting per la Corea del Sud. La minaccia è diventata famosa nel 2013 con i suoi attacchi ai media e alle società bancarie.

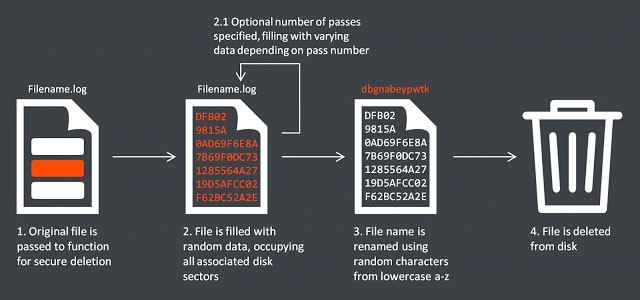

Il 24 novembre 2014, un particolare attacco malware Wiper su Sony Pictures ha fatto notizia. L'attacco è arrivato in risposta al ritratto poco lusinghiero del leader della Corea del Nord Kim Jong-un nel film "L'intervista". La parodia geopolitica racconta la storia di due amici intimi (con James Franco e Seth Rogen), che vengono avvicinati dalla CIA e incaricati della missione di assassinare il dittatore nordcoreano. I cyber criminali hanno chiesto il ritiro del film. Quando Sony non ha ottemperato alle loro richieste, la società è stata colpita da un malware Wiper distruttivo, con conseguente perdita di dati. Mentre l'identità dell'attaccante è rimasta un mistero, il coinvolgimento della Corea del Nord è stato sospettato dalle autorità statunitensi, facendo sì che l'amministrazione Obama imponesse nuove sanzioni contro la Corea del Nord in risposta all'attacco di Wiper alla Sony Pictures.

Immagine che spiega il meccanismo del tergicristallo utilizzato nell'attacco di Sony. Fonte: affari di sicurezza

"Le azioni odierne sono guidate dal nostro impegno a ritenere la Corea del Nord responsabile della sua condotta distruttiva e destabilizzante", ha dichiarato il segretario al Tesoro americano Jack Lew

Mentre in una dichiarazione separata, la Casa Bianca ha affermato: "Prendiamo sul serio l'attacco della Corea del Nord che mirava a creare effetti finanziari distruttivi su una società americana e a minacciare artisti e altre persone con l'obiettivo di limitare il loro diritto alla libera espressione".

Shamoon è un famoso rappresentante della famiglia Wiper impiegata tra il 2012 e il 2016 con un obiettivo particolare in mente: le compagnie energetiche saudite. Secondo un rapporto di X-Force di IBM, l'attacco di Shamoon più distruttivo è stato su Saudi Aramco nel 2012, causando la distruzione di dati di circa 35.000 postazioni di lavoro. Questo malware è stato in grado di accedere ai file grazie a un driver commerciale chiamato RawDisk, che consente la modifica diretta dei dati sul disco rigido. Le versioni precedenti di Shamoon sono note per sovrascrivere i file utilizzando un'immagine di una bandiera americana in fiamme, mentre le versioni del 2016 utilizzavano un'immagine del corpo di Alan Kurdi.

ZeroCleare è una nuova minaccia tergicristallo i cui attacchi sono stati aumentati tra la seconda metà del 2018 e la prima metà del 2019. Durante un'indagine su attacchi distruttivi in Medio Oriente, il team X-Force di IBM ha scoperto che il tergicristallo si comporta esattamente come Shamoon, incluso il targeting compagnie energetiche, con attacchi risalenti al 2012. ZeroCleare opera sovrascrivendo l'MBR e le partizioni del disco su computer basati su Windows mirati, con l'aiuto del toolkit RawDisk, proprio come Shamoon. Per ignorare i controlli di Windows, ZeroCleare utilizza script PowerShell / Batch dannosi.

"Secondo la nostra indagine, ZeroCleare è stato utilizzato per eseguire un attacco distruttivo che ha colpito le organizzazioni nei settori dell'energia e industriale in Medio Oriente. Sulla base dell'analisi del malware e del comportamento degli aggressori, sospettiamo che gli avversari dello stato-nazione con base in Iran sono stati coinvolti nello sviluppo e nella distribuzione di questo nuovo tergicristallo ", ha affermato Limor Kessem, ricercatore di sicurezza e consulente esecutivo della sicurezza presso IBM.

Il 29 dicembre 2019, la compagnia petrolifera nazionale del Bahrain - Bapco, è stata colpita da un tergicristallo chiamato Dustman. Gli aggressori sono stati in grado di caricare il tergicristallo nel software AV penetrando nella rete Bapco, infettando di conseguenza tutte le macchine collegate. Su alcuni computer, tuttavia, il malware non funzionava correttamente, senza causare alcun danno. Questo difetto ha lasciato dietro di sé prove del tipo di malware e degli aggressori. Secondo gli analisti, è improbabile che l'attacco sia collegato a tensioni note con gli Stati Uniti. I principali sospettati sono hacker iraniani, a causa della loro storia di hacking di compagnie petrolifere e di gas straniere.

C'è un modo per prevenire un attacco Wiper?

Un rapporto di Europol prevede un potenziale aumento degli attacchi di tergicristalli nel prossimo futuro, quindi è meglio conoscere da vicino la minaccia e imparare a prepararsi al peggio. Una volta che un tergicristallo si attiva sulla macchina infetta, non c'è modo di fermarlo. Il modo migliore per proteggere i dati è scegliere una soluzione di sicurezza in grado di prevedere e analizzare le pre-esecuzioni delle minacce. E, soprattutto, ricorda sempre di eseguire il backup di tutti i dati importanti, idealmente fuori sede. In questo modo, anche se un tergicristallo attacca il tuo sistema, avrai un percorso chiaro per ripristinare i dati persi.