Katastrofale vindusvisker malware som forårsaker irreversibel skade på datamaskiner over hele verden

Se for deg at du våkner en dag for å finne at alle viktige data, som bilder og dokumenter, er blitt slettet uten noen måte å gjenopprette dem på. En skremmende tanke, er det ikke? Når teknologien endres, er det også vår måte å lagre verdifulle data på. La oss innse det, brukere har ikke en papirkopi av hvert bilde eller dokument de har på datamaskinen. Med sine hektiske daglige rutiner er folk så vant til å lagre data på elektroniske enheter for rask tilgang.

Problemet er at ikke mange brukere har for vane å beholde sikkerhetskopier, spesielt på en egen enhet som en bærbar HDD eller en USB-pinne. Ved å ikke forberede seg på det verste, blir de de perfekte ofrene for et Wiper-skadeapparat, hvis eneste formål er å ødelegge alle data ofrene lagrer på datamaskinene sine.

Table of Contents

Hva er en Wiper malware-trussel?

Som navnet antyder er en "visker" en malware trussel som er programmert til å ødelegge data. Interessant er at målet ikke er å stjele penger og personlig informasjon til angriperens fordel, men å skape maksimal ødeleggelse på kort tid. Cyberkriminelle er i stand til å så frykt ved å bruke et vindusviskerangrep for å skape irreversibel skade på myndigheter, organisasjoner og bedrifter.

Hva oppnår de nøyaktig ved å forårsake en slik ødeleggelse? To hovedgrunner motiverer angriperne:

- Sende en melding (vanligvis en politisk)

- Dekker opp sporene

Viskerprogramvare er annerledes enn Ransomware

Viskerprogramvare ligner en annen trussel - ransomware. Men mens ransomware tilbyr en måte for ofrene å gjenvinne tilgang til filene sine ved å betale løsepenger, sletter Wiper trusler permanent uten å få noen gjenoppretting.

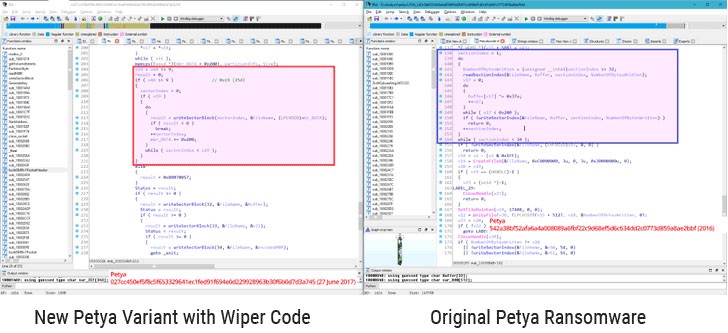

I 2017 dukket det opp en visker kalt NotPetya, og stilte seg som ransomware. Trusselen forårsaket enorme skader over hele verden, og kostnadene ble estimert til å være over 10 milliarder dollar. Opprinnelig skulle NotPetya bare være rettet mot Ukraina, men angriperne spredte skadelig programvare globalt. Rapporter viser at trusselen krypterer personlige filer og ber ofrene sine betale for en dekrypteringsnøkkel. Etter en analyse av kildekoden til skadelig programvare viser det seg imidlertid at det aldri var et dekrypteringsalternativ. Selv om NotPetya er i stand til å vise en nødvendig nøkkel for dekryptering, vil den bare dekryptere til et ubrukelig tilfeldig tall.

Bildet viser NotPetyas modifiserte viskerkode sammenlignet med den opprinnelige koden til Petya Ransomware. Kilde: The Hacker News

De ondsinnede måtene Wipers fungerer på

Vindusviskere i denne skadelige familien kan noen ganger fungere annerledes, men målene deres er alltid de samme:

- filer

- sikkerhetskopier

- System boot-delen

Fra disse målene er det mest tidkrevende det første. Overskriving av diskstasjoner tar altfor mye tid, og som tidligere nevnt søker vindusviskere å ødelegge data så raskt som mulig. Derfor vil skadelig programvare slette filer tilfeldig ved å skrive en bestemt mengde data med bestemte intervaller. Andre taktikker inkluderer å målrette spesifikke filtyper eller fungere som ransomware ved å bruke kryptere nøkkelpunkter på diskstasjonen, men minus dekrypteringsnøkkeldelen. Etter at fil ødeleggelsen er fullført, vil viskeren treffe gjenopprettingssystemet for å sikre at brukeren ikke kan gjenopprette tapte data. Master File Table (MFT) lagrer informasjon om hver fil på PC-en, inkludert opprettelsesdato, plassering og tilgangstillatelser. Det er en utmerket mulighet for vindusviskere å sikre at de lagrede filene ikke kan gjenvinnes, fordi når MFT er skadet, vil ikke filsystemet (NTFS) kunne gjenopprette dem fra disken.

Informasjon om filsystem- og diskpartisjonene er lagret i Master Boot Record (MBR), som også kan påkalle oppstartslasterne i Volume Boot Records (VBRs). Så hvis noe skulle skje med MBR og VBR, det være seg skade eller endring, vil ikke datamaskinen starte opp operativsystemet og laste inn filsystemet. Selv om det tar litt tid for filer å bli slettet permanent, er det ikke tilfelle med MBR- og VBR-er, som kan bli skadet i løpet av sekunder enten gjennom overskriving eller nøkkelfri kryptering.

Som allerede nevnt, gjør vindusviskere alt for å sikre at skadene de har gjort, er irreversible, og offeret har ingen måte å berge noen data på. For å gjøre det, må denne malware også angripe spesifikke funksjoner i Windows OS (dvs. Windows Recovery Console, Windows backup, etc.), som er avgjørende for å gjenopprette skadede / endrede filsystemer.

Viktige eksempler på Wipers katastrofale effekt rundt om i verden

Det første Wiper-utseendet tilskrives en trussel kalt Narilam, som forårsaket trøbbel i 2008 ved å målrette Iransk forretnings- og finansprogramvare.

Groovemonitor er navnet på et vindusviskerangrep på Iran i 2012. Det som er nysgjerrig på denne malware er at den ikke skrev data med spesifikke dataintervaller for å forårsake ødeleggelse. I stedet var målene til Groovemonitor visse filer som ble opprettet på bestemte datoer.

Som navnet antyder er Dark Seoul en visker som er fokusert på å målrette mot Sør-Korea. Trusselen ble berømt i 2013 med sine angrep på medier og bankselskaper.

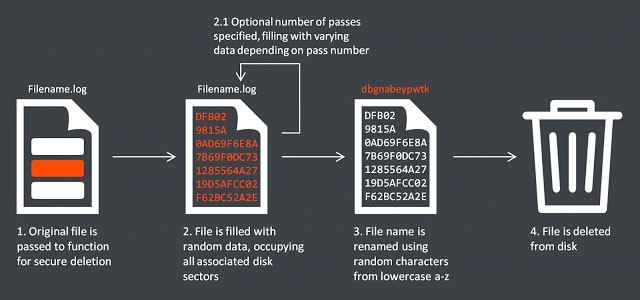

24. november 2014 gjorde et bestemt Wiper-skadelig angrep på Sony Pictures nyheten. Angrepet kom som et svar på den ganske lite flatterende skildringen av Nord-Koreas leder Kim Jong-un i filmen "The Interview". Den geopolitiske forfalskningen forteller historien om to nære venner (med James Franco og Seth Rogen i hovedrollen), som blir oppsøkt av CIA og blir betrodd oppdraget med å myrde den nordkoreanske diktatoren. Cyberkriminelle krevde tilbaketrekning av filmen. Da Sony ikke etterkom kravene sine, ble selskapet rammet av en ødeleggende Wiper-malware, noe som resulterte i et stort datatap. Mens angriperens identitet forble et mysterium, ble Nord-Koreas engasjement mistenkt av amerikanske myndigheter, noe som fikk Obama-administrasjonen til å innføre nye sanksjoner mot Nord-Korea som svar på Wiper-angrepet på Sony Pictures.

Bilde som forklarer viskemekanismen som ble brukt i Sony-angrepet. Kilde: sikkerhetsspørsmål

"Dagens handlinger er drevet av vårt engasjement for å holde Nord-Korea ansvarlig for dens destruktive og destabiliserende oppførsel," uttalte den amerikanske finansministeren Jack Lew

Mens det var i en egen uttalelse, hevdet Det hvite hus: "Vi tar Nord-Koreas angrep på alvor som hadde som mål å skape ødeleggende økonomiske effekter på et amerikansk selskap og å true kunstnere og andre individer med målet om å begrense deres rett til fri uttrykk."

Shamoon er en kjent representant for Wiper-familien ansatt mellom 2012 og 2016 med et spesielt mål for øye - saudiske energiselskaper. Ifølge en rapport fra IBMs X-Force, var det mest destruktive Shamoon-angrepet mot Saudi Aramco i 2012, noe som forårsaket ødeleggelsen av data på rundt 35 000 arbeidsstasjoner. Denne skadelige programvaren var i stand til å få tilgang til filer takket være en kommersiell driver som heter RawDisk, som tillater direkte endring av data på harddisken. Tidligere versjoner av Shamoon er kjent for å overskrive filer ved å bruke et bilde av et brennende amerikansk flagg, mens versjoner fra 2016 brukte et bilde av Alan Kurdis kropp.

ZeroCleare er en ny vindusviskertrussel hvis angrep ble økt mellom andre halvdel av 2018 og første halvdel av 2019. Under en undersøkelse om destruktive angrep i Midt-Østen oppdaget IBMs X-Force-team at viskeren oppfører seg akkurat som Shamoon, inkludert målretting energiselskaper, med angrep helt tilbake til 2012. ZeroCleare opererer ved å overskrive MBR- og diskpartisjonene på målrettede Windows-baserte datamaskiner, ved hjelp av RawDisk verktøysett, akkurat som Shamoon gjorde. For å omgå Windows-kontroller bruker ZeroCleare ondsinnede PowerShell / Batch-skript.

"I følge vår undersøkelse ble ZeroCleare brukt til å utføre et destruktivt angrep som berørte organisasjoner i energi- og industrisektorene i Midtøsten. Basert på analysen av skadelig programvare og angriperes oppførsel, mistenker vi Iran-baserte nasjonalstats motstandere var involvert for å utvikle og distribuere denne nye viskeren, "sier Limor Kessem, som er sikkerhetsforsker og utøvende sikkerhetsrådgiver hos IBM.

29. desember 2019 ble det nasjonale oljeselskapet i Bahrain - Bapco, truffet med en vindusvisker kalt Dustman. Angriperne kunne laste viskeren i AV-programvaren ved å trenge gjennom Bapco-nettverket, og følgelig infisere alle tilkoblede maskiner. På noen datamaskiner fungerte skadelig programvare imidlertid ikke riktig, og medførte ingen skader i det hele tatt. Denne feilen etterlater bevis for skadelig programvare og angriperne bak den. Ifølge analytikere er det usannsynlig at angrepet vil være knyttet til kjente spenninger med USA. De viktigste mistenkte er iranske hackere, på grunn av deres historie med å hacking utenlandske olje- og gasselskaper.

Er det en måte å forhindre et vindusviskerangrep?

En rapport fra Europol spår en potensiell økning i vindusviskerangrep i nær fremtid, så det er best å bli kjent med trusselen nøye og lære å forberede seg på det verste. Når en visker aktiveres på den infiserte maskinen, er det ingen måte å stoppe den på. Den beste måten å beskytte dataene dine er ved å velge en sikkerhetsløsning som kan forutsi og analysere forhåndsutførelse av trusler. Og viktigst av alt - husk alltid å ta sikkerhetskopi av alle viktige data, ideelt til stedet. På denne måten, selv om en visker angriper systemet ditt, har du en klar vei for å gjenopprette tapte data.