Nelaiminga valytuvo kenkėjiška programa, sukelianti negrįžtamą žalą kompiuteriams visame pasaulyje

Įsivaizduokite, kad vieną dieną atsibusite sužinoję, kad visi svarbūs duomenys, pvz., Nuotraukos ir dokumentai, buvo ištrinti ir nebuvo galimybės jų atkurti. Bauginanti mintis, ar ne? Kintant technologijoms, taip yra ir mūsų būdas saugoti vertingus duomenis. Pripažinkime, kad vartotojai nelaiko kiekvienos nuotraukos ar dokumento, esančio savo kompiuteryje, popierinės kopijos. Dėl savo kasdieniškos kasdienybės žmonės yra įpratę kaupti duomenis elektroniniuose prietaisuose, kad juos būtų galima greitai pasiekti.

Bėda ta, kad nedaugelis vartotojų turi įprotį saugoti atsargines kopijas, ypač atskirame įrenginyje, pavyzdžiui, nešiojamame HDD ar USB atmintinėje. Nepavykus pasiruošti blogiausiam, jie tampa tobulomis kenkėjiškų programų „Wiper“ atakos aukomis, kurių vienintelis tikslas yra sunaikinti duomenis, kuriuos aukos saugo savo kompiuteriuose.

Table of Contents

Kas yra „Wiper“ kenkėjiškų programų grėsmė?

Kaip rodo jo pavadinimas, „valytuvas“ yra kenkėjiškų programų grėsmė, užprogramuota sunaikinti duomenis. Įdomu tai, kad jo tikslas nėra pavogti pinigus ir asmeninę informaciją užpuoliko naudai, bet sukurti maksimalų niokojimą per trumpą laiką. Kibernetiniai nusikaltėliai gali paslėpti baimę naudodami „Wiper“ išpuolį, kad padarytų negrįžtamą žalą vyriausybėms, organizacijoms ir įmonėms.

Ką tiksliai jie gauna sukėlę tokį sunaikinimą? Užpuolikus motyvuoja dvi pagrindinės priežastys:

- Žinutės (paprastai politinės) siuntimas

- Uždengdamas savo takelius

Valytuvų kenkėjiškos programos skiriasi nuo „Ransomware“

Valytuvų kenkėjiškos programos yra panašios į kitą grėsmę - išpirkos programas. Tačiau nors „ransomware“ siūlo aukoms galimybę susigrąžinti prieigą prie savo failų sumokant išpirką, „Wiper“ grasinimai jas visam laikui ištrina ir neturi galimybių jų atkurti.

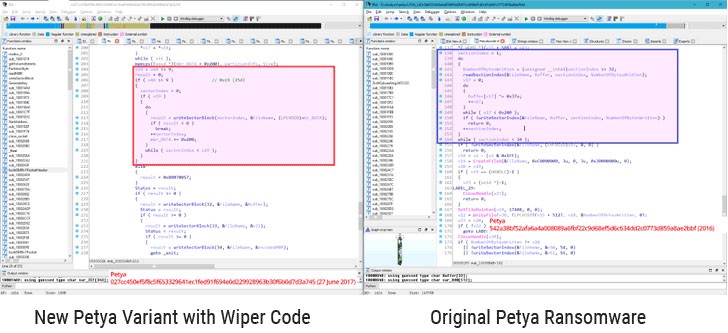

2017 m. Atsirado valytuvas pavadinimu „NotPetya“, kuris pozuoja kaip išpirkos programinė įranga. Grėsmė padarė didžiulę žalą visame pasaulyje, jos išlaidos siekia daugiau nei 10 milijardų JAV dolerių. Iš pradžių „NotPetya“ turėjo būti nukreipta tik į Ukrainą, tačiau užpuolikai kenkėjišką programinę įrangą platino visame pasaulyje. Ataskaitos rodo, kad grėsmė užšifruoja asmeninius failus ir prašo savo aukų sumokėti už iššifravimo raktą. Tačiau išanalizavus kenkėjiškų programų šaltinio kodą paaiškėja, kad niekada nebuvo iššifravimo galimybės. Nors „NotPetya“ gali parodyti reikiamą iššifravimo raktą, jis iššifruos tik nenaudingą atsitiktinį skaičių.

Paveikslėlis rodo „NotPetya“ modifikuotą valytuvų kodą, palyginti su originaliu „Petya Ransomware“ kodu. Šaltinis: „The Hacker News“

Kenkėjiški valytuvų veikimo būdai

Šios kenkėjiškų programų šeimos valytuvai kartais gali veikti skirtingai, tačiau jų tikslai visada yra vienodi:

- Failai

- Atsarginės kopijos

- Sistemos įkrovos skyrius

Iš šių tikslų daugiausiai laiko užima pirmasis. Diskų kaupiklių perrašymas užima per daug laiko, ir, kaip minėta anksčiau, valytuvai siekia sunaikinti duomenis kuo greičiau. Štai kodėl kenkėjiška programa failus ištrins atsitiktine tvarka, tam tikrais laiko tarpais rašydama tam tikrą duomenų kiekį. Kita taktika apima taikymą pagal konkrečius failų tipus arba veikimą kaip išpirkos programinę įrangą naudojant šifruotus pagrindinius disko įrenginio taškus , bet atėmus dešifravimo rakto dalį. Kai failas bus sunaikintas, valytuvas pateks į atkūrimo sistemą ir užtikrins, kad vartotojas negalės atkurti prarastų duomenų. Pagrindinėje failų lentelėje (MFT) saugoma informacija apie kiekvieną kompiuterio failą, įskaitant sukūrimo datą, vietą ir prieigos teises. Tai puiki galimybė valytuvams užtikrinti, kad saugomi failai nebus atkuriami, nes, pažeidus MFT, failų sistema (NTFS) negalės jų atkurti iš disko.

Informacija apie failų sistemą ir disko skaidinius saugoma pagrindiniame įkrovos įraše (MBR), kuriame taip pat galima iškviesti įkrovos kaupiklius „Volume Boot Records“ (VBR). Taigi, jei kažkas nutiktų MBR ir VBR, nesvarbu, ar tai būtų sugadinimas, ar pakeitimas, kompiuteris nesugebės paleisti OS ir įkelti failų sistemos. Nors reikia šiek tiek laiko, kol failai bus visam laikui ištrinti, taip nėra MBR ir VBR atveju, kurie per kelias sekundes gali būti sugadinti perrašydami arba šifruodami be raktų.

Kaip jau minėta, valytuvai daro viską, kas įmanoma, kad padaryta žala būtų negrįžtama ir kad auka neturi galimybės išgelbėti jokių duomenų. Norėdami tai padaryti, ši kenkėjiška programa taip pat turi pulti į specifines „Windows OS“ funkcijas (ty „Windows“ atkūrimo konsolę, „Windows“ atsarginę kopiją ir kt.), Kurios yra būtinos norint atkurti pažeistas / pakeistas failų sistemas.

Žinomi „Wiper“ pražūtingo poveikio visame pasaulyje pavyzdžiai

Pirmasis „Wiper“ pasirodymas priskiriamas grėsmei, vadinamai „Narilam“, kuri sukėlė problemų dar 2008 m., Kai buvo nukreipta į Irano verslo ir finansinę programinę įrangą.

„Groovemonitor“ yra 2012 m. Irano valytuvo atakos vardas. Keista, kad ši kenkėjiška programa yra ta, kad ji nerašė duomenų tam tikrais laiko tarpais, kad būtų sunaikinta. „Groovemonitor“ taikiniai buvo tam tikri failai, sukurti tam tikromis dienomis.

Kaip rodo jo pavadinimas, „Dark Seoul“ yra valytuvas, orientuotas į taikymą Pietų Korėjai. Grėsmė išgarsėjo 2013 m., Kai užpuolė žiniasklaidą ir bankų bendroves.

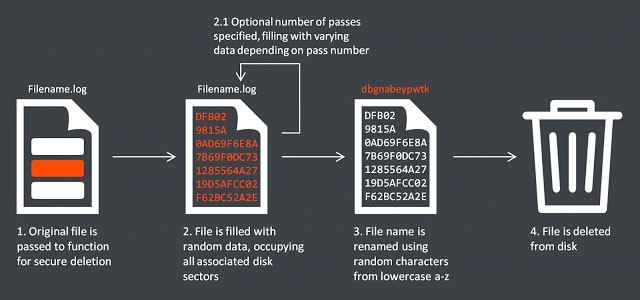

2014 m. Lapkričio 24 d. Naujieną paskelbė ypatinga „Sony Pictures“ „Wiper“ kenkėjiškų programų ataka . Išpuolis įvyko kaip atsakas į gana nerimastingą Šiaurės Korėjos lyderio Kim Jong-uno atvaizdą filme „Interviu“. Geopolitinis aferistas pasakoja istoriją apie du artimus draugus (vaidinusius Jamesą Franco ir Sethą Rogeną), į kuriuos kreipiasi CŽV ir kuriems pavesta nužudyti Šiaurės Korėjos diktatorių. Kibernetiniai nusikaltėliai reikalavo atsiimti filmą. Kai „Sony“ nevykdė jų reikalavimų, bendrovė nukentėjo nuo destruktyvios „Wiper“ kenkėjiškos programos, todėl buvo prarasti dideli duomenys. Nors užpuoliko tapatybė išliko paslaptis, JAV valdžios institucijos įtarė Šiaurės Korėjos dalyvavimą, todėl B. Obamos administracija įvedė naujas sankcijas Šiaurės Korėjai, reaguodama į „Wiper“ išpuolį prieš „Sony Pictures“.

Vaizdas, paaiškinantis „Sony“ atakoje naudojamą valytuvo mechanizmą. Šaltinis: saugumo reikalai

„Šiandienos veiksmus lemia mūsų įsipareigojimas reikalauti, kad Šiaurės Korėja būtų atsakinga už savo destruktyvų ir destabilizuojantį elgesį“, - teigė JAV iždo sekretorius Jackas Lewas.

Baltuosiuose rūmuose atskirame pranešime teigiama: „Mes rimtai vertiname Šiaurės Korėjos išpuolį, kurio tikslas buvo sukurti destruktyvų finansinį poveikį JAV kompanijai ir pakenkti menininkams bei kitiems asmenims, siekiant apriboti jų teisę laisvai reikšti savo mintis“.

Shamoon yra garsus „Wiper“ šeimos atstovas, įdarbintas 2012 - 2016 m., Turėdamas omenyje konkretų tikslą - Saudo Arabijos energetikos kompanijas. Remiantis „IBM X-Force“ ataskaita, žlugdantis „Shamoon“ išpuolis buvo vykdomas prieš Saudo Arabijos „Aramco“ 2012 m., Dėl kurio buvo sunaikinta maždaug 35 000 darbo vietų. Ši kenkėjiška programa galėjo gauti prieigą prie failų dėka komercinės tvarkyklės, vadinamos „RawDisk“, leidžiančia tiesiogiai pakeisti duomenis kietajame diske. Yra žinoma, kad ankstesnės „Shamoon“ versijos perrašo failus naudodamos degančios Amerikos vėliavos nuotrauką, o 2016 m. Versijose buvo naudojamas Alano Kurdi kūno paveikslas.

„ZeroCleare“ yra nauja valytuvų grėsmė, kurios išpuolių padaugėjo nuo 2018 m. Antrosios pusės iki 2019 m. Pirmosios pusės. Tyrimo metu dėl destruktyvių išpuolių Viduriniuose Rytuose IBM „X-Force“ komanda išsiaiškino, kad valytuvas elgiasi lygiai taip pat kaip Shamoonas, įskaitant taikymąsi. „ZeroCleare“ veikia perrašydama MBR ir disko skaidinius tiksliniuose „Windows“ pagrindu sukurtuose kompiuteriuose, naudodama „RawDisk“ įrankių rinkinį, kaip padarė „Shamoon“. Norėdami apeiti „Windows“ valdiklius, „ZeroCleare“ naudoja kenksmingus „PowerShell“ / „Batch“ scenarijus.

"Mūsų tyrimo duomenimis," ZeroCleare "buvo naudojamas vykdant destruktyvų išpuolį, kuris paveikė Vidurinių Rytų energetikos ir pramonės sektorių organizacijas. Remdamiesi kenkėjiškų programų analize ir užpuolikų elgesiu įtariame, kad Irane įsikūrę tautos valstybės priešininkai. buvo įsitraukę į šio naujo valytuvo kūrimą ir diegimą “, - teigė Limoras Kessemas, kuris yra saugumo tyrinėtojas ir vykdomasis IBM patarėjas saugumo klausimais.

2019 m. Gruodžio 29 d. Nacionalinė Bahreino - „Bapco“ naftos bendrovė nukentėjo su valytuvu, vadinamu „Dustman“. Užpuolikai galėjo įkelti valytuvą į AV programinę įrangą, įsiskverbdami į „Bapco“ tinklą, taigi užkrėtė visas prijungtas mašinas. Tačiau kai kuriuose kompiuteriuose kenkėjiška programinė įranga neveikė tinkamai ir visiškai nepadarė jokios žalos. Šis trūkumas paliko įrodymų apie kenkėjiškos programos tipą ir užpuolikus. Anot analitikų, greičiausiai išpuolis nebus susijęs su žinoma įtampa su JAV. Pagrindiniai įtariamieji yra Irano įsilaužėliai dėl jų istorijoje įsilaužimų į užsienio naftos ir dujų kompanijas.

Ar yra būdas užkirsti kelią „Wiper“ išpuoliui?

Europolo ataskaita prognozuoja galimą valytuvų išpuolių padidėjimą artimiausiu metu, todėl geriau iš arti susipažinti su grėsme ir išmokti pasiruošti blogiausiam. Kai užkrėstame kompiuteryje įsijungia valytuvas, jo sustabdyti nėra galimybės. Geriausias būdas apsaugoti savo duomenis yra pasirinkti saugos sprendimą, galintį numatyti ir išanalizuoti grėsmes prieš pradedant vykdyti veiksmus. Ir svarbiausia - visada atsiminkite, kad turite atsarginę visų svarbių duomenų atsarginę kopiją, idealiu atveju - už jos ribų. Tokiu būdu, net jei valytuvas užpuola jūsų sistemą, turėsite aiškų kelią atkurti prarastus duomenis.