灾难性刮水器恶意软件对世界各地的计算机造成不可挽回的损害

想象一下,有一天醒来发现所有重要数据(如照片和文档)已被删除,无法恢复。令人恐惧的想法,不是吗?随着技术的变化,我们存储有价值数据的方式也随之变化。面对现实,用户不必在计算机上保留每张照片或文档的纸质副本。人们忙于日常事务,因此习惯于将数据存储在电子设备上以便快速访问。

问题是,没有多少用户习惯保留备份,特别是在诸如便携式HDD或USB记忆棒之类的单独设备上。由于没有做好最坏的准备,它们成为Wiper恶意软件攻击的理想受害者,其唯一目的是销毁受害者存储在计算机上的所有数据。

Table of Contents

什么是Wiper恶意软件威胁?

顾名思义,“刮水器”是一种恶意软件威胁,旨在破坏数据。有趣的是,它的目标不是为了攻击者的利益而窃取金钱和个人信息,而是在短时间内造成最大的破坏。网络罪犯可以通过使用Wiper攻击对政府,组织和企业造成不可逆转的破坏,从而散发出恐惧。

他们造成这种破坏究竟能获得什么?激发攻击者的两个主要原因:

- 发送消息(通常是政治消息)

- 掩盖自己的足迹

抽头恶意软件与勒索软件不同

抽头恶意软件类似于另一种威胁-勒索软件。但是,尽管勒索软件为受害者提供了通过支付赎金重新获得对其文件的访问的方式,但雨刮器威胁将其永久删除,无法恢复。

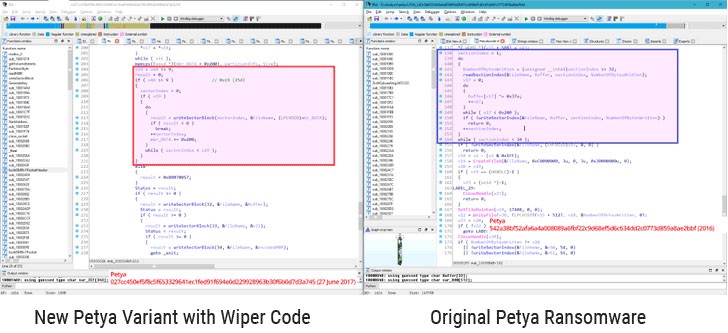

2017年,出现了一个名为NotPetya的刮水器,冒充勒索软件。这一威胁在全球范围内造成了巨大损失,损失估计超过100亿美元。最初,NotPetya应该只针对乌克兰,但攻击者将恶意软件传播到全球。报告显示,威胁对该个人文件进行加密,并要求其受害者支付解密密钥。但是,在分析了恶意软件的源代码之后,事实证明从来没有解密选项。即使NotPetya能够显示解密所需的密钥,也只能解密为无用的随机数。

该图显示了与Petya Ransomware的原始代码相比,NotPetya修改后的抽头代码。资料来源:《黑客新闻》

雨刮器的恶意操作方式

该恶意软件家族中的雨刷器有时可能工作方式不同,但其目标始终是相同的:

- 档案

- 后备

- 系统启动部分

从这些目标中,最耗时的是第一个。覆盖磁盘驱动器会花费太多时间,并且如前所述,抽头会设法尽快销毁数据。因此,恶意软件会通过在特定时间间隔写入特定数量的数据来随机删除文件。其他策略包括针对特定文件类型或通过使用磁盘驱动器的加密密钥点充当勒索软件,但要减去解密密钥部分。文件销毁完成后,抽头将命中恢复系统,以确保用户将无法恢复丢失的数据。主文件表(MFT)存储有关PC上每个文件的信息,包括创建日期,位置和访问权限。对于抽头而言,这是确保存储的文件不可恢复的绝好机会,因为当MFT损坏时,文件系统(NTFS)将无法从磁盘还原它们。

有关文件系统和磁盘分区的信息存储在主引导记录(MBR)中,该主引导记录也可以调用卷引导记录(VBR)中的引导加载程序。因此,如果MBR和VBR发生故障,无论是损坏还是修改,计算机都将无法启动OS并加载文件系统。尽管文件永久删除需要花费一些时间,但MBR和VBR却不是这种情况,MBR和VBR可能会在几秒钟内通过覆盖或无密钥加密而损坏。

如前所述,雨刷器会尽其所能来确保其造成的损害是不可逆的,并且受害者无法挽救任何数据。为此,该恶意软件还必须攻击Windows操作系统中的特定功能(即Windows恢复控制台,Windows备份等),这对于恢复损坏/更改的文件系统至关重要。

雨刮器在世界范围内造成灾难性影响的著名例子

Wiper的首次出现是由于一种名为Narilam的威胁而引起的,该威胁早在2008年就以伊朗商业和金融软件为目标。

Groovemonitor是2012年对伊朗进行刮水器攻击的名称。对此恶意软件感到好奇的是,它没有按特定的数据间隔写入数据而导致破坏。相反,Groovemonitor的目标是在特定日期创建的某些文件。

顾名思义,“黑暗首尔”是专门针对韩国的雨刮器。该威胁在2013年因对媒体和银行公司的攻击而闻名。

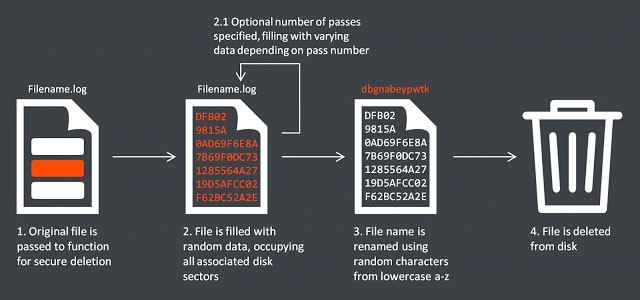

2014年11月24日, 针对Sony Pictures的特定Wiper恶意软件攻击发布了此消息。这次袭击是对朝鲜领导人金正恩在电影《访谈》中相当不爽的刻画的回应。地缘政治恶作剧讲述了两个亲密的朋友(詹姆斯·佛朗哥和塞思·罗根饰演)的故事,美国中央情报局与他们进行了接洽,并委托他们暗杀朝鲜独裁者。网络罪犯要求撤回这部电影。当索尼不遵守他们的要求时,该公司就遭受了破坏性的Wiper恶意软件的袭击,从而导致大量数据丢失。虽然攻击者的身份仍然是个谜,但美国当局怀疑北韩的介入,这导致奥巴马政府对雨刮机对索尼影业的袭击采取了对北新制裁措施。

该图解释了Sony攻击中使用的抽头机制。资料来源:安全事务

美国财政部长卢克(Jack Lew)表示:“今天的行动是由我们承诺要求朝鲜对其破坏性和破坏稳定行为负责的。

白宫在另一份声明中声称:“我们认真对待朝鲜的攻击,目的是对一家美国公司造成破坏性的财务影响,并以限制其自由表达权为目标,威胁艺术家和其他个人。”

Shamoon是Wiper家族的著名代表,该家族于2012年至2016年间受雇,其目标对象是沙特能源公司。根据IBM X-Force的一份报告,破坏性最大的Shamoon攻击是2012年对沙特阿美的攻击,造成约35,000个工作站的数据遭到破坏。由于使用名为RawDisk的商业驱动程序,该恶意软件能够访问文件,该驱动程序允许直接修改硬盘驱动器上的数据。众所周知,Shamoon的早期版本使用燃烧的美国国旗图片来覆盖文件,而2016年的版本使用Alan Kurdi的尸体图片来覆盖文件。

ZeroCleare是一种新型的刮水器威胁,其攻击在2018年下半年至2019年上半年之间有所增加。在对中东的破坏性攻击进行的调查中,IBM的X-Force团队发现刮水器的行为与Shamoon完全相同,包括针对能源公司,其攻击可追溯至2012年。ZeroCleare的运作方式是像Rawham一样,借助RawDisk工具包覆盖目标Windows计算机上的MBR和磁盘分区。为了绕过Windows控件,ZeroCleare使用恶意的PowerShell / Batch脚本。

“根据我们的调查,ZeroCleare被用于执行破坏性攻击,该攻击影响了中东能源和工业部门的组织。基于对恶意软件和攻击者行为的分析,我们怀疑位于伊朗的民族国家对手参与了开发和部署这种新型抽头的工作。” IBM安全研究员兼执行安全顾问Limor Kessem说。

2019年12月29日,巴林国家石油公司-Bapco被名为Dustman的刮水器击中。攻击者能够通过穿透Bapco网络将抽头加载到AV软件中,从而感染所有连接的计算机。但是,在某些计算机上,该恶意软件无法正常运行,完全没有造成损坏。该缺陷留下了恶意软件类型及其背后的攻击者的证据。分析人士认为,这次袭击不太可能与已知的美国紧张局势有关。由于他们入侵外国石油和天然气公司的历史,主要嫌疑犯是伊朗黑客。

有没有办法防止刮水器攻击?

欧洲刑警组织(Europol)的一份报告预测,在不久的将来,雨刮器攻击的可能性可能会增加,因此最好是密切了解威胁并学习如何为最坏的情况做准备。一旦在受感染机器上激活了抽头,就无法停止它。保护数据的最佳方法是选择一种可以预测和分析预执行威胁的安全解决方案。最重要的是-始终记得备份所有重要数据,最好是在异地备份。这样,即使抽头攻击了您的系统,您也将有一条清晰的路径来恢复丢失的数据。