RIPlace: En enkel unnvikelsesteknikk som gjør omgåelse av AV og Ransomware-beskyttelse mulig

Ransomware har vist seg å være en plage på verdensbasis, med noen angrep som koster millioner av dollar. Se for deg hva som ville skje hvis det er et koordinert cyberangrep. Forskere fra Cambridge University anslår at hvis et slikt koordinert angrep skulle ramme 600 000 bedrifter rundt om i verden, ville det koste verdensøkonomien opptil 184 milliarder dollar. Forskere deler at i sitt modellerte scenario lanseres angrepet gjennom ondsinnede e-poster som, når de er aktivert, kan kryptere data på nesten 30 millioner enheter i løpet av 24 timer. Høres skummelt ut, ikke sant?

Når du vet dette, hvordan ville du føle det hvis det er en måte for ransomware å omgå fullstendig alle sikkerhetstiltak på datamaskiner som AV (Anti-Virus) programvare og ekstra ransomware funksjoner? Ikke bra, satser vi. Dessverre kan dette scenariet bli sant. Sikkerhetsforskere ved Nyotron har oppdaget en ny unnvikelsesteknikk kalt RIPlace som har potensial til å endre måten ransomware fungerer ved å gjøre det usynlig for sikkerhetsprogramvare.

Table of Contents

Om RIPlace

Våren 2019 fulgte Nyotrons forskerteam den ansvarlige avsløringsprosessen og delte at de har oppdaget en unndragelsesteknikk som kan hjelpe skadelig programvare å omgå de fleste AV-, anti-ransomware- og Endpoint Detection & Response (EDR) -produkter. På grunn av sin evne til å unndra seg deteksjon ved å erstatte sensitive filer på offerets maskin, kalte forskerne det "RIPlace" - en kombinasjon av erstatningsfunksjonen og RIP (Rest in Peace), da de erstatte originalfilene ikke lenger eksisterer.

Hva gjør RIPlace så farlig

- Unngåelsesteknikken kan brukes på maskiner som kjører Windows XP eller nyere versjoner.

- Det vil bare ta noen få linjer med kode for å omgå ransomware-beskyttelsesfunksjonene som er installert på offerets maskin.

- RIPlace fungerer selv på systemer som er rettet rettidig og kjører oppdaterte AV-produkter.

- Innebygde ransomware-beskyttelsesfunksjoner og andre sikkerhetsprodukter kan unngås takket være RIPlace.

Hvordan RIPlace klarer å omgå ransomware-beskyttelse

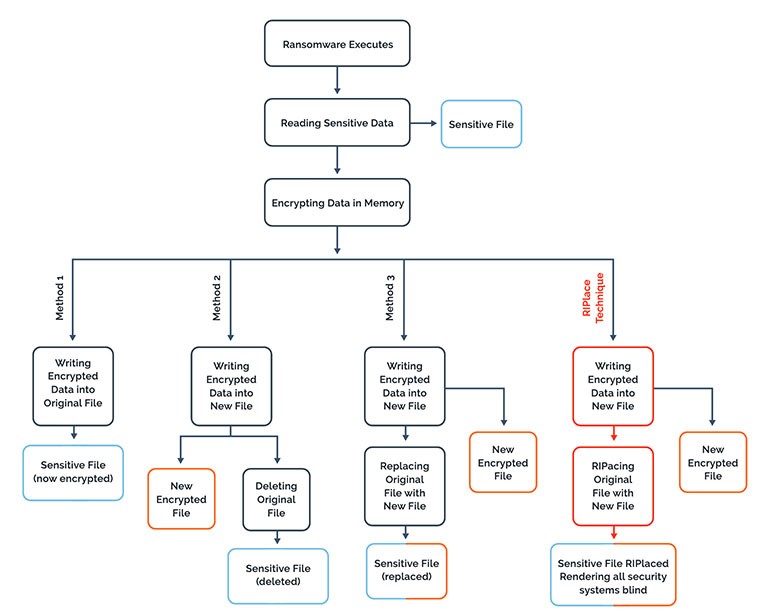

Fig.1: Hvordan ransomware fungerer og hvordan RIPlace gjør en forskjell. Kilde: Nyotron

Som vist på fig. 1 er mest kjent ransomware for å utføre følgende handlinger etter en vellykket aktivering:

- Åpne / lese originale filer.

- Krypter innhold.

- Lagre den krypterte filen på Disk.

- Bytt ut den krypterte filen med den originale.

Med den nye unnvikelsesteknikken er det en forskjell når det kommer til fjerde trinn der RIPlace gir nytt navn til og erstatter filer. Når en forespørsel om navn endres (IRP_MJ_SET_INFORMATION med FileInformationClass satt til FileRenameInformation), får filterdriveren en tilbakeringing for å filtrere forespørselen. Nyotrons forskerteam fant ut at hvis DefineDosDevice (en arvfunksjon som oppretter en symlink) blir kalt før Gi nytt navn, vil det være mulig å passere et vilkårlig navn som enhetsnavnet, og den opprinnelige filstien som målet å peke på.

Med RIPlace, "klarer ikke tilbakeringingsfunksjonens filterdriver å analysere destinasjonsstien når du bruker den vanlige rutinen FltGetDestinationFileNameInformation." Selv om det returnerer en feil når du passerer en DosDevice-bane, er samtalen Gi nytt navn vellykket.

Når det er sagt, kan AV / ransomware-beskyttelsesproduktene ikke håndtere IRP_MJ_SET_INFORMATION tilbakeringing riktig, kan det være mulig for cyberangrepere å omgå dem ved hjelp av RIPlace-teknikken. Nyontron-forskere bemerker at denne sårbarheten kan misbrukes av angripere for å unngå å få registrert sin aktivitet av EDR-produkter, samt for å omgå sikkerhetsprodukter som er avhengige av FltGetDestinationFileNameInformation rutine.

Det er ingen rapporter om at RIPlace blir brukt i naturen

"Vi har ikke sett RIPlace-unnvikelsesteknikken brukt i naturen ennå. Vi tror imidlertid det bare er et spørsmål om tid. Cybercriminals utnytter ofte avslørte sårbarheter i løpet av dager om ikke timer. Dessverre er denne teknikken triviell å bruke, og krever bokstavelig talt to kodelinjer å implementere, "sier Nir Gaist (Nyotron CTO / medgründer) i et intervju for Digital Journal .

Angrep innen nettfisking og ransomware har vært enormt vellykket de siste årene, så det er ingen tvil om at de i 2020 vil fortsette å trives, spesielt på tvers av lokale, statlige og helseinstitusjoner. Hvis angripere skulle bruke RIPlace-teknikken, ville innvirkningen være katastrofal.

Bare noen få sikkerhetsleverandører har tatt proaktive tiltak mot RIPlace-teknikker

Det er tydelig at RIPlace i gale hender potensielt kan gjøre ransomware ustoppelig. Nyotron røpet problemet til sikkerhetsleverandører, men ikke alle så RIPlace som en trussel, og hevdet at det fremdeles ikke er brukt av cyberangrepere. Likevel ville det smarteste være å løse problemet, i stedet for å vente på at det verste skal skje . Så langt har bare en håndfull leverandører tatt opp problemet i produktene sine.

Microsoft uttalte at RIPlace-teknikken ikke anses som en sårbarhet siden den ikke oppfyller kriteriene for sikkerhetstjeneste. Selv med sin CFA (Controlled Folder Access) ransomware-beskyttelsesfunksjon aktivert, kan RIPlace-bypass fremdeles utføres, som demonstrert i Nyotrons video:

Det er fastslått at alle versjoner av Microsoft Windows (fra Windows XP til den nyeste Windows 10) er utsatt for dette sikkerhetsproblemet, selv om de har de nyeste og største sikkerhetsproduktene AV, NGAV og EDR.

Nyotron-teamet har også gitt ut et gratis verktøy for folk som vil teste sine systemer og / eller sikkerhetsprodukter mot RIPlace.