RIPlace:AVおよびランサムウェア保護のバイパスを可能にする簡単な回避技術

ランサムウェアは世界規模で迷惑であることが証明されており、一部の攻撃には数百万ドルの費用がかかります。協調的なサイバー攻撃があった場合に何が起こるか想像してみてください。ケンブリッジ大学の研究者は、このような協調攻撃が世界中の60万の企業を襲った場合、世界経済に最大1,840億ドルのコストがかかると推定しました。研究者たちは、モデル化されたシナリオでは、攻撃は24時間以内に約3,000万台のデバイス上のデータを暗号化できる悪意のある電子メールを通じて開始されることを共有しています。怖いですね。

ランサムウェアがAV(アンチウイルス)ソフトウェアや追加のランサムウェア機能などのコンピューター上のすべてのセキュリティ対策を完全にバイパスする方法があるとしたら、どう思いますか?良くない、私たちは賭けます。悲しいことに、このシナリオは真実になるかもしれません。 Nyotronのセキュリティ研究者は、RIPlace と呼ばれる新しい回避手法を発見しました。これは、 ランサムウェアがセキュリティソフトウェアから見えないようにすることで、ランサムウェアの動作方法を変える可能性があります。

Table of Contents

RIPlaceについて

2019年春、Nyotronの研究チームは責任ある開示プロセスに従い、マルウェアがほとんどのAV、アンチランサムウェア、およびEndpoint Detection&Response(EDR)製品をバイパスするのに役立つ回避技術を発見したことを共有しました。被害者のマシン上の機密ファイルを置き換えることにより検出を回避する能力のため、研究者は、置き換えられた元のファイルがもはや存在しないため、置き換え機能とRIP(Rest in Peace)の組み合わせである「RIPlace」と名付けました。

RIPlaceが非常に危険な理由

- 回避技術は、Windows XP以降のバージョンを実行しているマシンで使用できます。

- 被害者のマシンにインストールされているランサムウェア保護機能をバイパスするには、数行のコードしか必要ありません。

- RIPlaceは、タイムリーにパッチが適用され、最新のAV製品を実行するシステム上でも動作します。

- RIPlaceのおかげで、組み込みのランサムウェア保護機能やその他のセキュリティ製品を回避できます。

RIPlaceがランサムウェア保護を回避する方法

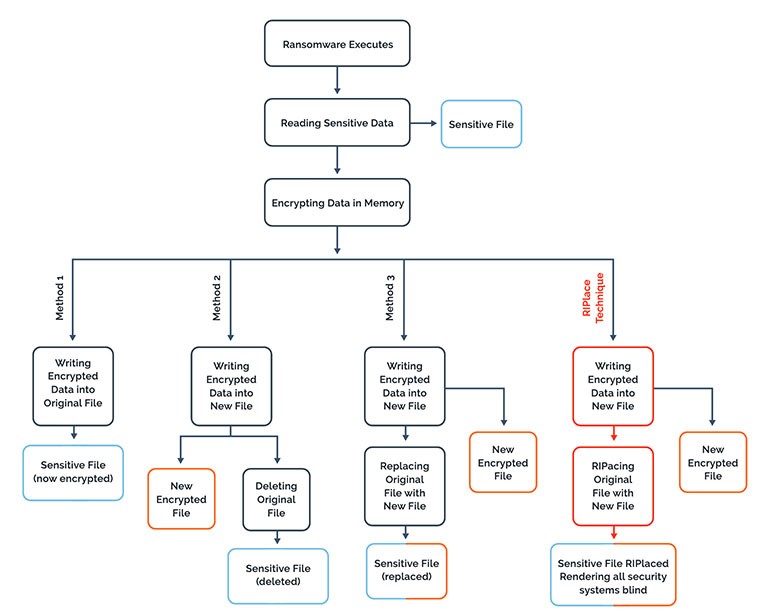

図1:ランサムウェアの仕組みとRIPlaceの違いソース:Nyotron

図1に示すように、ほとんどのランサムウェアは、アクティベーションが成功した後に次のアクションを実行することが知られています。

- 元のファイルを開く/読み込む。

- コンテンツを暗号化します。

- 暗号化されたファイルをディスクに保存します。

- 暗号化されたファイルを元のファイルに置き換えます。

新しい回避手法では、RIPlaceがファイルの名前を変更して置換する4番目のステップに関して違いがあります。名前変更要求が呼び出されると(FileInformationClassがFileRenameInformationに設定されたIRP_MJ_SET_INFORMATION)、フィルタードライバーは要求をフィルターするコールバックを取得します。 Nyotronの調査チームは、Renameの前にDefineDosDevice(シンボリックリンクを作成するレガシー関数)が呼び出されると、任意の名前をデバイス名として、元のファイルパスをターゲットとして渡すことができることを発見しました。

RIPlaceでは、「共通ルーチンFltGetDestinationFileNameInformationを使用する場合、コールバック関数フィルタードライバーは宛先パスの解析に失敗します。」 DosDeviceパスを渡すときにエラーが返されても、Rename呼び出しは成功します。

つまり、お使いのAV /ランサムウェア保護製品がIRP_MJ_SET_INFORMATIONコールバックを適切に処理できない場合、サイバー攻撃者がRIPlace技術を使用してそれらをバイパスする可能性があります。 Nyontronの研究者は、攻撃者がこの脆弱性を悪用して、EDR製品によるアクティビティの記録を回避し、FltGetDestinationFileNameInformationルーチンに依存するセキュリティ製品をバイパスできることに注意しています。

RIPlaceが野生で使用されているという報告はありません

「RIPlace回避手法がまだ野生で使用されているのを見たことはありません。しかし、それは時間の問題だと考えています。サイバー犯罪者は、明らかに実装するコード行」とNir Gaist(Nyotron CTO /共同設立者)がDigital Journalのインタビューで述べています。

フィッシングおよびランサムウェア攻撃はここ数年で非常に成功しているため、2020年には、特にローカル、州、および医療機関全体で、それらが繁栄し続けることは間違いありません。攻撃者がRIPlace技術を使用した場合、その影響は壊滅的です。

少数のセキュリティベンダーのみが、RIPlaceの手法に対して積極的な措置を講じています。

間違った手で、RIPlaceはランサムウェアを止められないものにする可能性があることは明らかです。 Nyotronはこの問題をセキュリティベンダーに開示しましたが、RIPlaceが脅威であると誰もが見ていなかったため、まだサイバー攻撃者によって使用されていないと主張しました。それでも、最も賢いのは、最悪の事態が発生するのを待つのではなく、問題を解決することです。これまでのところ、少数のベンダーのみが製品の問題に対処しています。

マイクロソフトは、RIPlace技術はセキュリティサービス基準を満たしていないため、脆弱性とは見なされないと述べました。 CFA(Controlled Folder Access)ランサムウェア保護機能が有効になっている場合でも、Nyotronのビデオに示されているように、RIPlaceバイパスを実行できます。

最新の最高のAV、NGAV、およびEDRセキュリティ製品がインストールされている場合でも、Microsoft Windowsのすべてのバージョン(Windows XPから最新のWindows 10まで)がこの脆弱性にさらされることが確立されています。

Nyotronチームは、システムやセキュリティ製品をRIPlaceに対してテストしたい人向けの無料ツールもリリースしました。