RIPlace: een eenvoudige ontwijkingstechniek die AV-bescherming en Ransomware-bescherming mogelijk maakt

Ransomware heeft bewezen overlast te zijn op een wereldwijde schaal, waarbij sommige aanvallen miljoenen dollars kosten. Stel je voor wat er zou gebeuren als er een gecoördineerde cyberaanval zou zijn. Onderzoekers van Cambridge University schatten dat als een dergelijke gecoördineerde aanval wereldwijd 600.000 bedrijven zou treffen, dit de mondiale economie tot $ 184 miljard zou kosten. Onderzoekers delen dat in hun gemodelleerde scenario de aanval wordt gestart via kwaadaardige e-mails die, eenmaal geactiveerd, binnen 24 uur gegevens op bijna 30 miljoen apparaten kunnen coderen. Klinkt eng, toch?

Dat wetende, hoe zou je je voelen als er een manier is voor ransomware om alle beveiligingsmaatregelen op computers zoals AV (Anti-Virus) software en extra ransomware-functies volledig te omzeilen? Niet goed, we wedden. Helaas kan dit scenario uitkomen. Beveiligingsonderzoekers van Nyotron hebben een nieuwe ontwijkingstechniek genaamd RIPlace ontdekt die de manier waarop ransomware werkt kan veranderen door het onzichtbaar te maken voor beveiligingssoftware.

Table of Contents

Over RIPlace

In het voorjaar van 2019 volgde het onderzoeksteam van Nyotron het verantwoordelijke openbaarmakingsproces en deelden ze dat ze een ontwijkingstechniek hebben ontdekt die zou kunnen helpen malware de meeste AV-, anti-ransomware- en Endpoint Detection & Response (EDR) -producten te omzeilen. Vanwege het vermogen om detectie te ontwijken door gevoelige bestanden op de machine van het slachtoffer te vervangen, noemden de onderzoekers het "RIPlace" - een combinatie van de vervangende functie en RIP (Rest in Peace), omdat de vervangen originele bestanden niet meer bestaan.

Wat maakt RIPlace zo gevaarlijk

- De ontwijkingstechniek kan worden gebruikt op machines met Windows XP of nieuwere versies.

- Er waren slechts een paar regels code nodig om de ransomware-beveiligingsfuncties te omzeilen die op de machine van het slachtoffer zijn geïnstalleerd.

- RIPlace werkt zelfs op systemen die tijdig worden gepatcht en up-to-date AV-producten gebruiken.

- Ingebouwde ransomware-beveiligingsfuncties en andere beveiligingsproducten kunnen worden ontgaan dankzij RIPlace.

Hoe RIPlace de bescherming van ransomware kan omzeilen

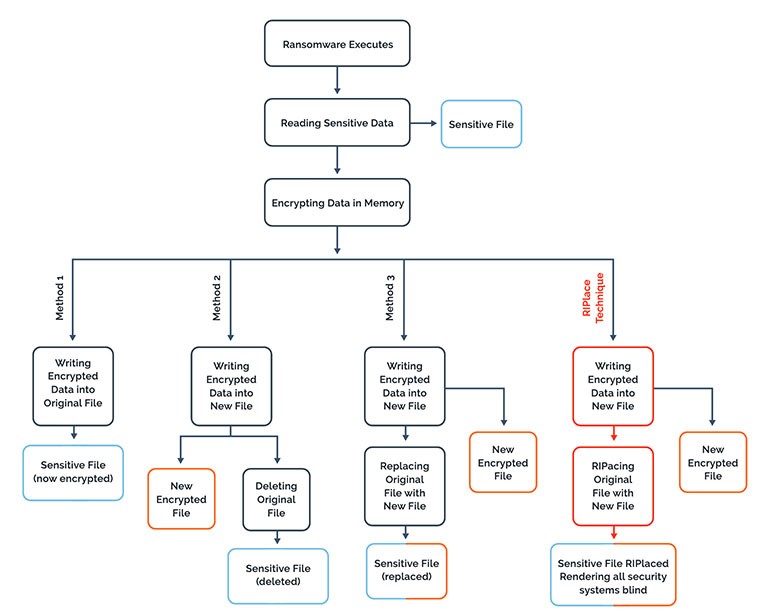

Fig.1: Hoe ransomware werkt en de manier waarop RIPlace het verschil maakt. Bron: Nyotron

Zoals getoond in figuur 1, is van de meeste ransomware bekend dat deze de volgende acties uitvoert na een succesvolle activering:

- Originele bestanden openen / lezen.

- Inhoud coderen.

- Bewaar het gecodeerde bestand op schijf.

- Vervang het gecodeerde bestand door het originele.

Met de nieuwe ontwijkingstechniek is er een verschil als het gaat om de vierde stap waarin RIPlace bestanden hernoemt en vervangt. Wanneer een verzoek voor hernoemen wordt aangeroepen (IRP_MJ_SET_INFORMATION met FileInformationClass ingesteld op FileRenameInformation), wordt het filterstuurprogramma teruggebeld om het verzoek te filteren. Het onderzoeksteam van Nyotron ontdekte dat als DefineDosDevice (een oudere functie die een symlink maakt) wordt aangeroepen vóór Rename, het mogelijk zal zijn om een willekeurige naam door te geven als de apparaatnaam en het oorspronkelijke bestandspad als het doel waarnaar moet worden verwezen.

Met RIPlace, "kan het callback-functie filterstuurprogramma het bestemmingspad niet parseren wanneer de algemene routine FltGetDestinationFileNameInformation wordt gebruikt." Hoewel het een fout retourneert bij het passeren van een DosDevice-pad, is de oproep Rename succesvol.

Dat gezegd hebbende, als uw AV / ransomware-beveiligingsproducten IRP_MJ_SET_INFORMATION callback niet goed kunnen verwerken, kunnen cyberaanvallers ze mogelijk omzeilen met de RIPlace-techniek. Nyontron-onderzoekers merken op dat dit beveiligingslek door aanvallers kan worden misbruikt om te voorkomen dat hun activiteit wordt geregistreerd door EDR-producten, en om beveiligingsproducten te omzeilen die afhankelijk zijn van de routine FltGetDestinationFileNameInformation.

Er zijn geen rapporten over het gebruik van RIPlace in het wild

"We hebben de RIPlace-ontwijkingstechniek nog niet in het wild gebruikt. We denken echter dat het slechts een kwestie van tijd is. Cybercriminelen maken vaak gebruik van kwetsbaarheden binnen enkele dagen, zo niet uren. Helaas is deze techniek triviaal om te gebruiken, waarvoor letterlijk twee regels code om te implementeren ", zegt Nir Gaist (Nyotron CTO / mede-oprichter) in een interview voor Digital Journal .

Phishing- en ransomware-aanvallen zijn de afgelopen jaren enorm succesvol geweest, dus het lijdt geen twijfel dat ze in 2020 zullen blijven gedijen, vooral in lokale, provinciale en zorginstellingen. Als aanvallers de RIPlace-techniek zouden gebruiken, zou de impact catastrofaal zijn.

Slechts enkele beveiligingsleveranciers hebben proactieve acties ondernomen tegen RIPlace-technieken

Het is duidelijk dat in de verkeerde handen, RIPlace mogelijk ransomware onstopbaar kan maken. Nyotron heeft het probleem aan beveiligingsleveranciers bekendgemaakt, maar niet iedereen zag RIPlace als een bedreiging en beweerde dat het nog steeds niet is gebruikt door cyberaanvallers. Toch is het slimste om het probleem op te lossen, in plaats van te wachten tot het ergste gebeurt . Tot dusverre heeft slechts een handvol leveranciers het probleem in hun producten aangepakt.

Microsoft verklaarde dat de RIPlace-techniek niet als een kwetsbaarheid wordt beschouwd omdat deze niet voldoet aan hun beveiligingsservicecriteria. Zelfs met hun CFA-functie (Controlled Folder Access) tegen ransomware ingeschakeld, kan de RIPlace-bypass nog steeds worden uitgevoerd, zoals aangetoond in de video van Nyotron:

Het is vastgesteld dat alle versies van Microsoft Windows (van Windows XP tot de nieuwste Windows 10) aan dit beveiligingslek zijn blootgesteld, zelfs als de nieuwste en beste AV-, NGAV- en EDR-beveiligingsproducten zijn geïnstalleerd.

Het Nyotron-team heeft ook een gratis tool uitgebracht voor mensen die hun systemen en / of beveiligingsproducten willen testen tegen RIPlace.