RIPlace: En simpel undgåelsesteknik, der muliggør omgåelse af AV og Ransomware-beskyttelse

Ransomware har vist sig at være en gener på verdensplan, hvor nogle angreb koster millioner af dollars. Forestil dig hvad der ville ske, hvis der er et koordineret cyberangreb. Forskere fra Cambridge University vurderede, at hvis et sådant koordineret angreb skulle ramme 600.000 virksomheder rundt om i verden, ville det koste den globale økonomi op til 184 milliarder dollars. Forskere deler, at angrebet i deres modellerede scenarie lanceres gennem ondsindede e-mails, der, når de er aktiveret, kan kryptere data på næsten 30 millioner enheder inden for 24 timer. Lyder skræmmende, ikke?

Når du ved det, hvordan ville du have det, hvis der er en måde for ransomware til at omgå alle sikkerhedsforanstaltninger på computere som AV (Anti-Virus) software og ekstra ransomware-funktioner? Ikke godt, vi satser. Desværre kan dette scenarie blive sandt. Sikkerhedsforskere ved Nyotron har opdaget en ny unddragelsesteknik kaldet RIPlace, der har potentialet til at ændre den måde, ransomware fungerer ved at gøre det usynligt for sikkerhedssoftware.

Table of Contents

Om RIPlace

I foråret 2019 fulgte Nyotrons forskerteam den ansvarlige afsløringsproces og delte, at de har opdaget en evasion-teknik, der kunne hjælpe malware med at omgå de fleste AV-, anti-ransomware- og Endpoint Detection & Response (EDR) -produkter. På grund af sin evne til at undgå detektering ved at udskifte følsomme filer på offerets maskine, kaldte forskerne det "RIPlace" - en kombination af udskiftningsfunktionen og RIP (Rest in Peace), da de erstattede originale filer ikke længere findes.

Hvad der gør RIPlace så farligt

- Undgåelsesteknikken kan bruges på maskiner, der kører Windows XP eller nyere versioner.

- Det vil kun tage et par kodelinjer at omgå ransomware-beskyttelsesfunktioner, der er installeret på offerets maskine.

- RIPlace fungerer selv på systemer, der rettes rettidigt og kører opdaterede AV-produkter.

- Indbyggede ransomware-beskyttelsesfunktioner og andre sikkerhedsprodukter kan undgås takket være RIPlace.

Hvordan RIPlace formår at omgå ransomware-beskyttelse

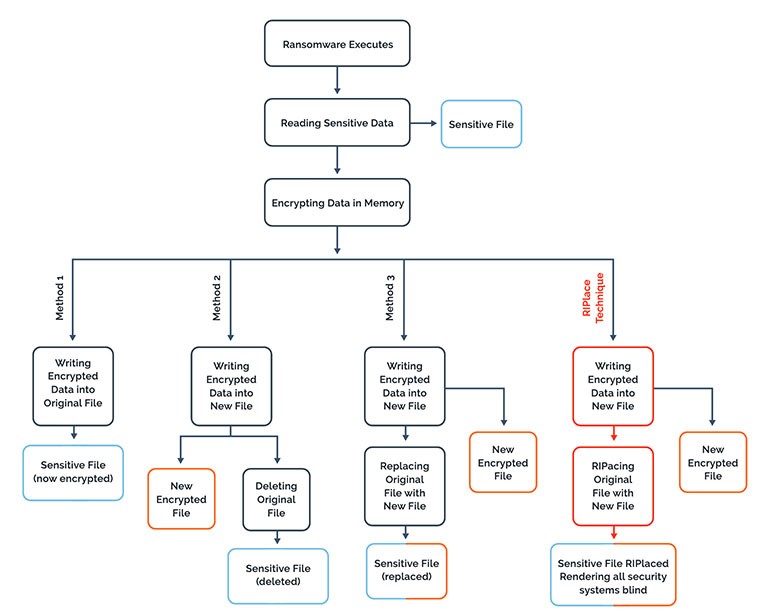

Fig. 1: Hvordan ransomware fungerer, og hvordan RIPlace gør en forskel. Kilde: Nyotron

Som vist på fig. 1 er det kendt, at de fleste ransomware udfører følgende handlinger efter en vellykket aktivering:

- Åbn / læs originale filer.

- Krypter indhold.

- Gem den krypterede fil på disken.

- Udskift den krypterede fil med den originale.

Med den nye unddragelsesteknik er der en forskel, når det kommer til det fjerde trin, hvor RIPlace omdøber og erstatter filer. Når der opkaldes en anmodning om omdøbning (IRP_MJ_SET_INFORMATION med FileInformationClass indstillet til FileRenameInformation), får filterdriveren et tilbagekald til at filtrere anmodningen. Nyotrons forskerteam fandt, at hvis DefineDosDevice (en arvsfunktion, der opretter en symlink) kaldes før Omdøb, vil det være muligt at videregive et vilkårligt navn som enhedsnavnet og den originale filsti som målet at pege på.

Med RIPlace "mislykkes callback-funktionens filterdriver ikke destinationsstien, når du bruger den almindelige rutine FltGetDestinationFileNameInformation." Selvom det returnerer en fejl, når du passerer en DosDevice-sti, er opkaldet Omdøb vellykket.

Når det er sagt, hvis dine AV / ransomware-beskyttelsesprodukter ikke kan håndtere IRP_MJ_SET_INFORMATION opkald korrekt, kan det være muligt for cyberangrebere at omgå dem ved hjælp af RIPlace-teknikken. Nyontron-forskere bemærker, at denne sårbarhed kan misbruges af angribere for at undgå at få deres aktivitet registreret af EDR-produkter samt for at omgå sikkerhedsprodukter, der er afhængige af FltGetDestinationFileNameInformation rutine.

Der er ingen rapporter om, at RIPlace bliver brugt i naturen

"Vi har endnu ikke set RIPlace-unddragelsesteknikken, der er anvendt i naturen. Vi tror dog, det er bare et spørgsmål om tid. Cyberkriminelle udnytter ofte afslørte sårbarheder inden for dage, hvis ikke timer. Desværre er denne teknik triviel at bruge og kræver bogstaveligt to linjer med kode, der skal implementeres, "siger Nir Gaist (Nyotron CTO / medstifter) i et interview til Digital Journal .

Phishing- og ransomware-angreb har været enormt succesrige i de sidste par år, så der er ingen tvivl om, at de i 2020 vil fortsætte med at trives, især på tværs af lokale, statslige og sundhedsinstitutioner. Hvis angribere skulle bruge RIPlace-teknikken, ville virkningen være katastrofal.

Kun få sikkerhedsleverandører har taget proaktive handlinger mod RIPlace-teknikker

Det er tydeligt, at RIPlace i de forkerte hænder potentielt kan gøre ransomware ustoppelig. Nyotron afslørede spørgsmålet til sikkerhedsleverandører, men ikke alle så RIPlace som en trussel, idet de argumenterede for, at det stadig ikke er blevet brugt af cyberangreb. Alligevel ville det smarteste være at løse problemet i stedet for at vente på, at det værste skulle ske . Indtil videre er det kun en håndfuld sælgere, der har behandlet problemet i deres produkter.

Microsoft erklærede, at RIPlace-teknikken ikke betragtes som en sårbarhed, da den ikke opfylder deres kriterier for sikkerhedsservicering. Selv med deres CFA (Controlled Folder Access) ransomware-beskyttelsesfunktion aktiveret, kan RIPlace-bypass stadig udføres, som demonstreret i Nyotrons video:

Det er konstateret, at alle versioner af Microsoft Windows (fra Windows XP til den nyeste Windows 10) er udsat for denne sårbarhed, selvom de har de nyeste og største AV-, NGAV- og EDR-sikkerhedsprodukter installeret.

Nyotron-teamet har også frigivet et gratis værktøj til folk, der vil teste deres systemer og / eller sikkerhedsprodukter mod RIPlace.