RIPlace: En enkel undvikelseteknik som möjliggör omkoppling av AV och Ransomware-skydd

Ransomware har visat sig vara en olägenhet på global nivå, med några attacker som kostar miljoner dollar. Föreställ dig vad som skulle hända om det finns en samordnad cyberattack. Cambridge University-forskare uppskattade att om en sådan samordnad attack skulle träffa 600 000 företag runt om i världen, skulle det kosta den globala ekonomin upp till 184 miljarder dollar. Forskare delar att i sitt modellerade scenario lanseras attacken genom skadliga e-postmeddelanden som, när de aktiverats, kan kryptera data på nästan 30 miljoner enheter inom 24 timmar. Låter läskigt, eller hur?

Vet du det, hur skulle du känna om det finns ett sätt för ransomware att helt och hållet kringgå alla säkerhetsåtgärder på datorer som AV (Anti-Virus) -programvara och extra ransomware-funktioner? Inte bra, satsar vi. Tyvärr kan detta scenario bli sant. Säkerhetsforskare på Nyotron har upptäckt en ny undvikelseteknik som kallas RIPlace som har potential att ändra hur ransomware fungerar genom att göra det osynligt för säkerhetsprogramvara.

Table of Contents

Om RIPlace

Våren 2019 följde Nyotrons forskarteam den ansvarsfulla avslöjningsprocessen och delade att de har upptäckt en undvikelseteknik som kan hjälpa skadlig programvara att kringgå de flesta AV-, anti-ransomware- och Endpoint Detection & Response (EDR) -produkter. På grund av dess förmåga att undvika upptäckt genom att byta ut känsliga filer på sitt offer maskin, kallade forskarna det "RIPlace" - en kombination av ersättningsfunktionen och RIP (Rest in Peace), eftersom de ersatta originalfilerna inte längre finns.

Vad gör RIPlace så farligt

- Undvikelsetekniken kan användas på maskiner som kör Windows XP eller nyare versioner.

- Det skulle bara ta några få rader kod för att kringgå de ransomware-skyddsfunktioner som är installerade på offrets maskin.

- RIPlace fungerar till och med på system som är snabbt korrigerade och kör aktuella AV-produkter.

- Inbyggda ransomware-skyddsfunktioner och andra säkerhetsprodukter kan undvikas tack vare RIPlace.

Hur RIPlace lyckas kringgå ransomware-skyddet

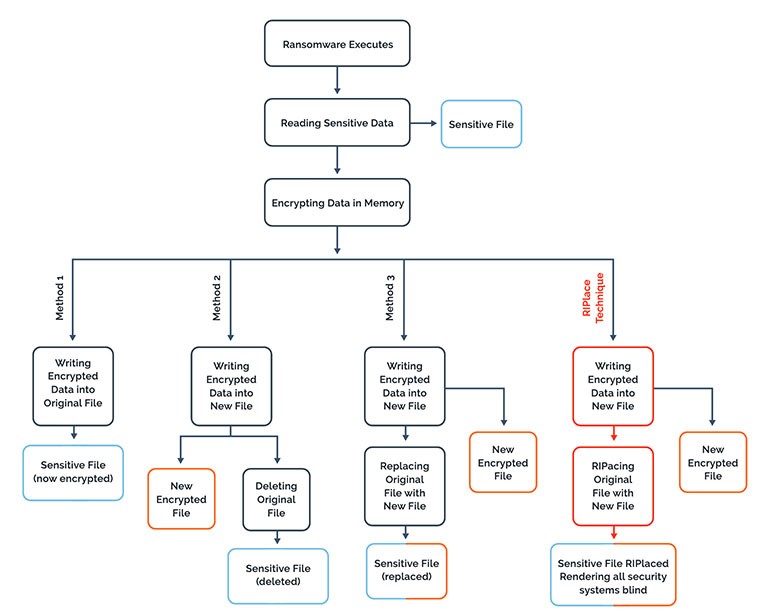

Fig.1: Hur ransomware fungerar och hur RIPlace gör skillnad. Källa: Nyotron

Som visas i Fig. 1 är de flesta ransomware kända för att utföra följande åtgärder efter en framgångsrik aktivering:

- Öppna / läsa originalfiler.

- Kryptera innehåll.

- Spara den krypterade filen på disken.

- Byt ut den krypterade filen med den ursprungliga.

Med den nya undvikelsetekniken är det en skillnad när det gäller det fjärde steget där RIPlace byter namn på och ersätter filer. När en namnändring begärs (IRP_MJ_SET_INFORMATION med FileInformationClass inställd på FileRenameInformation) får filterdrivrutinen ett återuppringning för att filtrera begäran. Nyotrons forskargrupp fann att om DefineDosDevice (en arvsfunktion som skapar en symlink) kallas före byta namn, kommer det att vara möjligt att skicka ett godtyckligt namn som enhetsnamn och den ursprungliga filvägen som målet att peka på.

Med RIPlace "misslyckas återkopplingsfunktionsfilterdrivrutinen målvägen när du använder den vanliga rutinen FltGetDestinationFileNameInformation." Även om det returnerar ett fel när du passerar en DosDevice-bana är samtalet Byt namn lyckat.

Med det sagt, om dina AV / ransomware-skyddsprodukter inte kan hantera IRP_MJ_SET_INFORMATION-återuppringning på rätt sätt, kan det vara möjligt för cyberanfallare att kringgå dem med RIPlace-tekniken. Nyontron-forskare konstaterar att den här sårbarheten kan missbrukas av angripare för att undvika att få sin aktivitet registrerad av EDR-produkter, samt för att kringgå säkerhetsprodukter som förlitar sig på FltGetDestinationFileNameInformation rutin.

Det finns inga rapporter om att RIPlace används i naturen

"Vi har inte sett RIPlace-undvikelsetekniken som används i naturen ännu. Vi anser dock att det bara är en tidsfråga. Cyberbrottslingar utnyttjar ofta avslöjade sårbarheter inom några dagar om inte timmar. Tyvärr är den här tekniken trivial att använda och kräver bokstavligen två kodrader att implementera, säger Nir Gaist (Nyotron CTO / medgrundare) i en intervju för Digital Journal .

Phishing- och ransomware-attacker har varit oerhört framgångsrika under de senaste åren, så det råder ingen tvekan om att de kommer att fortsätta att blomstra under 2020, särskilt i lokala, statliga och vårdinstitutioner. Om angriparna skulle använda RIPlace-tekniken skulle påverkan vara katastrofal.

Endast ett fåtal säkerhetsförsäljare har vidtagit proaktiva åtgärder mot RIPlace-tekniker

Det är uppenbart att RIPlace i fel händer potentiellt kan göra ransomware ostoppbar. Nyotron avslöjade frågan till säkerhetsförsäljare, men inte alla såg RIPlace som ett hot och hävdade att det fortfarande inte har använts av cyberattacker. Trots det skulle det smartaste vara att lösa problemet snarare än att vänta på att det värsta skulle hända . Hittills har bara en handfull leverantörer tagit upp problemet i sina produkter.

Microsoft uppgav att RIPlace-tekniken inte betraktas som en sårbarhet eftersom den inte uppfyller deras säkerhetsservicekriterier. Även med deras ransomware-skyddsfunktion CFA (Controlled Folder Access) aktiverad kan RIPlace-förbikopplingen fortfarande köras, vilket visas i Nyotrons video:

Det har konstaterats att alla versioner av Microsoft Windows (från Windows XP till den senaste Windows 10) utsätts för denna sårbarhet, även om de har de senaste och största säkerhetsprodukterna AV, NGAV och EDR installerade.

Nyotron-teamet har också släppt ett gratis verktyg för personer som vill testa sina system och / eller säkerhetsprodukter mot RIPlace.