RIPlace: una semplice tecnica di evasione che rende possibile la protezione da bypass AV e ransomware

Il ransomware ha dimostrato di essere un fastidio su scala globale, con alcuni attacchi che costano milioni di dollari. Immagina cosa accadrebbe se ci fosse un attacco informatico coordinato. I ricercatori dell'Università di Cambridge hanno stimato che se un attacco così coordinato colpisse 600.000 imprese in tutto il mondo, costerebbe l'economia globale fino a $ 184 miliardi. I ricercatori condividono che nel loro scenario modellato, l'attacco viene lanciato tramite e-mail dannose che, una volta attivate, possono crittografare i dati su quasi 30 milioni di dispositivi entro 24 ore. Sembra spaventoso, vero?

Sapendo ciò, come ti sentiresti se esiste un modo per il ransomware di bypassare completamente tutte le misure di sicurezza su computer come il software AV (Anti-Virus) e le funzionalità extra del ransomware? Non va bene, scommettiamo. Purtroppo, questo scenario potrebbe diventare realtà. I ricercatori di sicurezza di Nyotron hanno scoperto una nuova tecnica di evasione chiamata RIPlace che ha il potenziale per cambiare il modo in cui il ransomware opera rendendolo invisibile al software di sicurezza.

Table of Contents

Informazioni su RIPlace

Nella primavera del 2019, il team di ricerca di Nyotron ha seguito il processo di divulgazione responsabile e ha condiviso di aver scoperto una tecnica di evasione che potrebbe aiutare il malware a bypassare la maggior parte dei prodotti AV, anti-ransomware e Endpoint Detection & Response (EDR). Grazie alla sua capacità di eludere il rilevamento sostituendo i file sensibili sulla macchina della vittima, i ricercatori lo hanno chiamato "RIPlace" - una combinazione della funzione di sostituzione e RIP (Rest in Peace), poiché i file originali sostituiti non esistono più.

Ciò che rende RIPlace così pericoloso

- La tecnica di evasione può essere utilizzata su macchine che eseguono Windows XP o versioni più recenti.

- Bastano poche righe di codice per bypassare le funzioni di protezione dai ransomware installate sul computer della vittima.

- RIPlace funziona anche su sistemi tempestivamente aggiornati e con prodotti AV aggiornati.

- Grazie a RIPlace è possibile eludere le funzionalità integrate di protezione ransomware e altri prodotti di sicurezza.

Come RIPlace riesce a bypassare la protezione dai ransomware

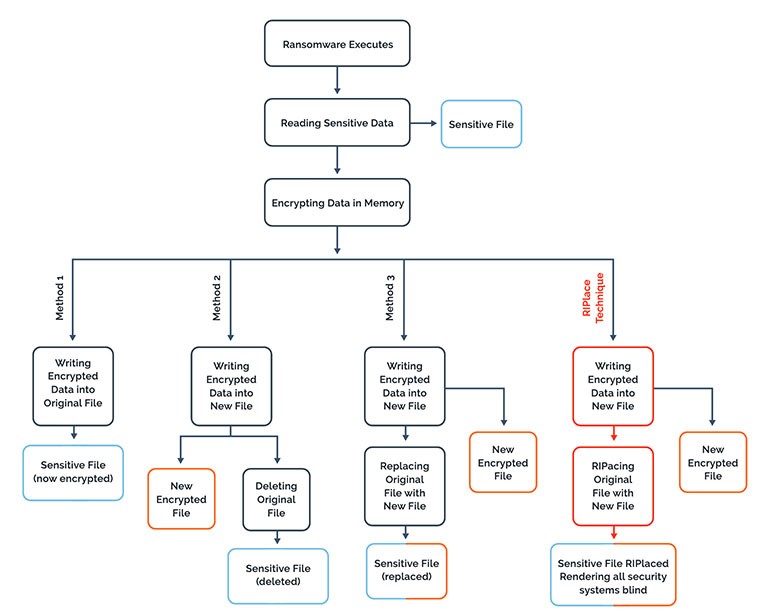

Fig.1: Come funziona il ransomware e il modo in cui RIPlace fa la differenza. Fonte: Nyotron

Come mostrato in Fig.1, è noto che la maggior parte dei ransomware esegue le seguenti azioni dopo un'attivazione corretta:

- Apri / Leggi file originali.

- Crittografa il contenuto.

- Salva il file crittografato su disco.

- Sostituisci il file crittografato con quello originale.

Con la nuova tecnica di evasione, c'è una differenza quando si tratta del quarto passaggio in cui RIPlace rinomina e sostituisce i file. Quando viene chiamata una richiesta di ridenominazione (IRP_MJ_SET_INFORMATION con FileInformationClass impostato su FileRenameInformation), il driver del filtro ottiene un callback per filtrare la richiesta. Il team di ricerca di Nyotron ha scoperto che se DefineDosDevice (una funzione legacy che crea un collegamento simbolico) viene chiamato prima di Rinomina, sarà possibile passare un nome arbitrario come nome del dispositivo e il percorso del file originale come destinazione su cui puntare.

Con RIPlace, "il driver del filtro della funzione di richiamata non riesce ad analizzare il percorso di destinazione quando si utilizza la routine comune FltGetDestinationFileNameInformation." Anche se restituisce un errore durante il passaggio di un percorso DosDevice, la chiamata Rinomina ha esito positivo.

Detto questo, se i tuoi prodotti di protezione AV / ransomware non sono in grado di gestire correttamente il callback IRP_MJ_SET_INFORMATION, potrebbe essere possibile per i cyberattaccanti aggirarli utilizzando la tecnica RIPlace. I ricercatori di Nyontron notano che questa vulnerabilità può essere violata dagli aggressori per evitare che la loro attività venga registrata dai prodotti EDR, nonché per bypassare i prodotti di sicurezza che si basano sulla routine FltGetDestinationFileNameInformation.

Non ci sono segnalazioni su RIPlace utilizzato in natura

"Non abbiamo ancora visto la tecnica di evasione RIPlace utilizzata in natura. Tuttavia, riteniamo che sia solo una questione di tempo. I criminali informatici spesso sfruttano le vulnerabilità divulgate entro giorni se non ore. Sfortunatamente, questa tecnica è banale da usare, richiedendo letteralmente due linee di codice da implementare ", afferma Nir Gaist (Nyotron CTO / co-fondatore) in un'intervista per Digital Journal .

Gli attacchi di phishing e ransomware hanno avuto un grandissimo successo negli ultimi anni, quindi non c'è dubbio che nel 2020 continueranno a prosperare, soprattutto tra le istituzioni locali, statali e sanitarie. Se gli attaccanti dovessero usare la tecnica RIPlace, l'impatto sarebbe catastrofico.

Solo pochi vendor di sicurezza hanno intrapreso azioni proattive contro le tecniche RIPlace

È evidente che nelle mani sbagliate, RIPlace potrebbe potenzialmente rendere inarrestabile il ransomware. Nyotron ha rivelato il problema ai fornitori di sicurezza, ma non tutti hanno visto RIPlace come una minaccia, sostenendo che non è stato ancora utilizzato dai cyberattaccanti. Anche così, la cosa più intelligente sarebbe quella di risolvere il problema, piuttosto che aspettare che accada il peggio . Finora, solo una manciata di venditori ha affrontato il problema nei propri prodotti.

Microsoft ha dichiarato che la tecnica RIPlace non è considerata una vulnerabilità poiché non soddisfa i criteri di servizio di sicurezza. Anche con la funzione di protezione ransomware CFA (Controlled Folder Access) abilitata, il bypass RIPlace può ancora essere eseguito, come dimostrato nel video di Nyotron:

È stato stabilito che tutte le versioni di Microsoft Windows (da Windows XP all'ultima di Windows 10) sono esposte a questa vulnerabilità, anche se hanno installato i prodotti di sicurezza AV, NGAV ed EDR più recenti e di ultima generazione.

Il team Nyotron ha anche rilasciato uno strumento gratuito per le persone che vogliono testare i propri sistemi e / o prodotti di sicurezza contro RIPlace.