RIPlace: prosta technika unikania, która umożliwia obejście ochrony AV i Ransomware

Ransomware okazało się uciążliwe w skali globalnej, a niektóre ataki kosztują miliony dolarów. Wyobraź sobie, co by się stało, gdyby nastąpił skoordynowany cyberatak. Naukowcy z Uniwersytetu Cambridge oszacowali, że gdyby taki skoordynowany atak uderzył w 600 000 firm na całym świecie, kosztowałaby światową gospodarkę nawet 184 miliardy dolarów. Naukowcy twierdzą, że w ich modelowanym scenariuszu atak jest przeprowadzany za pośrednictwem złośliwych wiadomości e-mail, które po aktywacji mogą szyfrować dane na prawie 30 milionach urządzeń w ciągu 24 godzin. Brzmi przerażająco, prawda?

Wiedząc to, jak byś się czuł, gdyby oprogramowanie ransomware mogło całkowicie ominąć wszystkie środki bezpieczeństwa na komputerach, takie jak oprogramowanie antywirusowe (AV) i dodatkowe funkcje ransomware? Nie dobrze, założymy się. Niestety ten scenariusz może się spełnić. Badacze bezpieczeństwa w Nyotron odkryli nową technikę unikania nazwaną RIPlace, która może potencjalnie zmienić sposób działania oprogramowania ransomware , czyniąc go niewidocznym dla oprogramowania zabezpieczającego.

Table of Contents

O RIPlace

Wiosną 2019 r. Zespół badawczy Nyotron podążył za odpowiedzialnym procesem ujawniania informacji i stwierdził, że odkrył technikę unikania, która może pomóc złośliwemu oprogramowaniu ominąć większość produktów AV, anty-ransomware oraz Endpoint Detection & Response (EDR). Ze względu na możliwość uniknięcia wykrycia przez zastąpienie poufnych plików na komputerze ofiary, naukowcy nazwali go „RIPlace” - połączenie funkcji zastępującej i RIP (Rest in Peace), ponieważ zastąpione oryginalne pliki już nie istnieją.

Co sprawia, że RIPlace jest tak niebezpieczny

- Techniki unikania można używać na komputerach z systemem Windows XP lub nowszych wersjach.

- Wystarczy kilka linii kodu, aby ominąć funkcje ochrony przed oprogramowaniem ransomware zainstalowane na komputerze ofiary.

- RIPlace działa nawet na systemach, które są w odpowiednim czasie załatane i mają aktualne produkty AV.

- Wbudowane funkcje ochrony przed ransomware i inne produkty bezpieczeństwa można uniknąć dzięki RIPlace.

Jak RIPlace omija ochronę przed oprogramowaniem ransomware

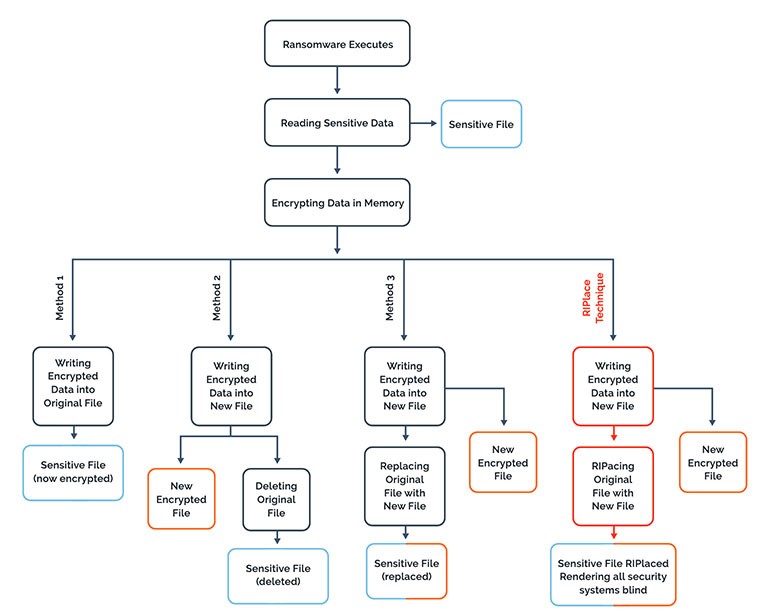

Ryc.1: Jak działa oprogramowanie ransomware i jak RIPlace robi różnicę. Źródło: Nyotron

Jak pokazano na ryc. 1, większość programów ransomware wykonuje następujące działania po udanej aktywacji:

- Otwórz / Czytaj oryginalne pliki.

- Szyfruj zawartość.

- Zapisz zaszyfrowany plik na dysku.

- Zastąp zaszyfrowany plik oryginalnym.

Dzięki nowej technice unikania istnieje różnica w czwartym kroku, w którym RIPlace zmienia nazwy i zamienia pliki. Gdy wywoływane jest żądanie zmiany nazwy (IRP_MJ_SET_INFORMATION z FileInformationClass ustawionym na FileRenameInformation), sterownik filtra otrzymuje wywołanie zwrotne w celu filtrowania żądania. Zespół badawczy Nyotron stwierdził, że jeśli DefineDosDevice (starsza funkcja, która tworzy dowiązanie symboliczne) zostanie wywołana przed zmianą nazwy, możliwe będzie przekazanie dowolnej nazwy jako nazwy urządzenia i oryginalnej ścieżki do pliku jako celu, na który ma wskazywać.

W przypadku RIPlace „sterownik filtru funkcji wywołania zwrotnego nie analizuje ścieżki docelowej podczas korzystania ze zwykłej procedury FltGetDestinationFileNameInformation”. Mimo że zwraca błąd podczas przekazywania ścieżki DosDevice, wywołanie zmiany nazwy jest udane.

Biorąc to pod uwagę, jeśli twoje produkty zabezpieczające AV / ransomware nie są w stanie prawidłowo obsłużyć wywołania zwrotnego IRP_MJ_SET_INFORMATION, cyberataki mogą je ominąć przy użyciu techniki RIPlace. Badacze Nyontron zauważają, że osoby atakujące mogą wykorzystać tę lukę, aby uniknąć rejestrowania swojej aktywności przez produkty EDR, a także w celu obejścia produktów zabezpieczających, które korzystają z procedury FltGetDestinationFileNameInformation.

Nie ma raportów na temat używania RIPlace na wolności

„Nie widzieliśmy jeszcze techniki unikania RIPlace stosowanej na wolności. Uważamy jednak, że to tylko kwestia czasu. Cyberprzestępcy często wykorzystują ujawnione luki w ciągu kilku dni, a nawet godzin. Niestety, technika ta jest trywialna w użyciu i wymaga dosłownie dwóch wierszy kodu do wdrożenia ”, mówi Nir Gaist (CTO / współzałożyciel Nyotron) w wywiadzie dla Digital Journal .

Ataki typu phishing i ransomware odniosły ogromny sukces w ciągu ostatnich kilku lat, więc nie ma wątpliwości, że w 2020 roku będą się one dobrze rozwijać, szczególnie w lokalnych, stanowych i placówkach opieki zdrowotnej. Gdyby atakujący zastosowali technikę RIPlace, wpływ byłby katastrofalny.

Tylko kilku dostawców zabezpieczeń podjęło proaktywne działania przeciwko technikom RIPlace

Oczywiste jest, że w niewłaściwych rękach RIPlace może potencjalnie uniemożliwić powstrzymanie ransomware. Nyotron ujawnił ten problem dostawcom zabezpieczeń, ale nie wszyscy postrzegali RIPlace jako zagrożenie, argumentując, że nadal nie był on wykorzystywany przez cyberataków. Mimo to najmądrzejszą rzeczą byłoby naprawić problem, zamiast czekać na najgorsze . Jak dotąd tylko garstka dostawców rozwiązała ten problem w swoich produktach.

Microsoft stwierdził, że technika RIPlace nie jest uważana za lukę, ponieważ nie spełnia kryteriów bezpieczeństwa obsługi. Nawet z włączoną funkcją ochrony ransomware CFA (Controlled Folder Access), obejście RIPlace może być nadal wykonywane, jak pokazano w filmie Nyotron:

Ustalono, że wszystkie wersje systemu Microsoft Windows (od Windows XP do najnowszego Windows 10) są narażone na tę lukę, nawet jeśli mają najnowsze i najlepsze produkty bezpieczeństwa AV, NGAV i EDR.

Zespół Nyotron wydał również bezpłatne narzędzie dla osób, które chcą przetestować swoje systemy i / lub produkty bezpieczeństwa pod kątem RIPlace.