RIPlace: Eine einfache Ausweichtechnik, die das Umgehen des AV- und Ransomware-Schutzes ermöglicht

Ransomware hat sich weltweit als störend erwiesen. Einige Angriffe kosten Millionen von Dollar. Stellen Sie sich vor, was bei einem koordinierten Cyberangriff passieren würde. Forscher der Universität Cambridge schätzten, dass ein solcher koordinierter Angriff, der 600.000 Unternehmen auf der ganzen Welt treffen würde, die Weltwirtschaft bis zu 184 Milliarden US-Dollar kosten würde. Forscher teilen mit, dass in ihrem modellierten Szenario der Angriff durch böswillige E-Mails ausgelöst wird, die nach ihrer Aktivierung Daten auf fast 30 Millionen Geräten innerhalb von 24 Stunden verschlüsseln können. Klingt beängstigend, oder?

Wie würden Sie sich fühlen, wenn Ransomware alle Sicherheitsmaßnahmen auf Computern wie AV-Software (Anti-Virus) und zusätzlichen Ransomware-Funktionen vollständig umgehen könnte? Nicht gut, wetten wir. Leider kann dieses Szenario wahr werden. Sicherheitsforscher bei Nyotron haben eine neue Ausweichtechnik namens RIPlace entdeckt , die das Potenzial hat, die Funktionsweise von Ransomware zu ändern, indem sie für Sicherheitssoftware unsichtbar gemacht wird.

Table of Contents

Über RIPlace

Im Frühjahr 2019 verfolgte das Forschungsteam von Nyotron den verantwortungsvollen Offenlegungsprozess und teilte mit, dass es eine Ausweichtechnik entdeckt hat, mit deren Hilfe Malware die meisten AV-, Anti-Ransomware- und Endpoint Detection & Response (EDR) -Produkte umgehen kann. Aufgrund seiner Fähigkeit, sich der Erkennung durch Ersetzen vertraulicher Dateien auf dem Computer des Opfers zu entziehen, nannten die Forscher es "RIPlace" - eine Kombination aus Ersetzungsfunktion und RIP (Rest in Peace), da die ersetzten Originaldateien nicht mehr vorhanden sind.

Was macht RIPlace so gefährlich?

- Die Ausweichtechnik kann auf Computern mit Windows XP oder neueren Versionen verwendet werden.

- Es wären nur wenige Codezeilen erforderlich, um die auf dem Computer des Opfers installierten Ransomware-Schutzfunktionen zu umgehen.

- RIPlace funktioniert auch auf Systemen, die rechtzeitig gepatcht werden und aktuelle AV-Produkte ausführen.

- Dank RIPlace können integrierte Ransomware-Schutzfunktionen und andere Sicherheitsprodukte vermieden werden.

Wie RIPlace es schafft, den Ransomware-Schutz zu umgehen

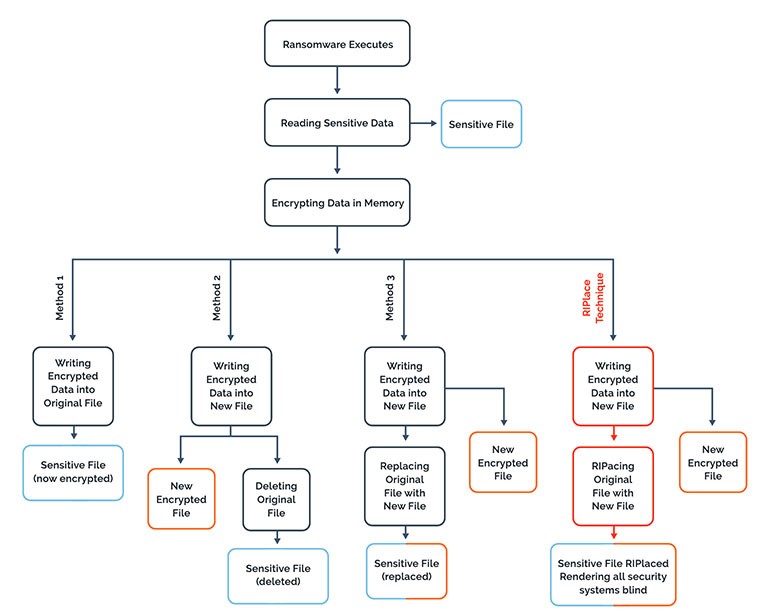

Abb.1: Wie Ransomware funktioniert und wie RIPlace einen Unterschied macht. Quelle: Nyotron

Wie in Abb. 1 gezeigt, führt die meiste Ransomware nach einer erfolgreichen Aktivierung die folgenden Aktionen aus:

- Originaldateien öffnen / lesen.

- Inhalte verschlüsseln.

- Speichern Sie die verschlüsselte Datei auf der Festplatte.

- Ersetzen Sie die verschlüsselte Datei durch die Originaldatei.

Bei der neuen Ausweichtechnik gibt es einen Unterschied beim vierten Schritt, bei dem RIPlace Dateien umbenennt und ersetzt. Wenn eine Umbenennungsanforderung aufgerufen wird (IRP_MJ_SET_INFORMATION, wobei FileInformationClass auf FileRenameInformation festgelegt ist), erhält der Filtertreiber einen Rückruf, um die Anforderung zu filtern. Das Forschungsteam von Nyotron stellte fest, dass beim Aufruf von DefineDosDevice (einer Legacy-Funktion, die einen Symlink erstellt) vor dem Umbenennen ein beliebiger Name als Gerätename und der ursprüngliche Dateipfad als Ziel übergeben werden kann.

Bei RIPlace "analysiert der Filtertreiber der Rückruffunktion den Zielpfad nicht, wenn die allgemeine Routine FltGetDestinationFileNameInformation verwendet wird." Obwohl beim Übergeben eines DosDevice-Pfads ein Fehler zurückgegeben wird, ist der Aufruf zum Umbenennen erfolgreich.

Wenn Ihre AV / Ransomware-Schutzprodukte den Rückruf IRP_MJ_SET_INFORMATION nicht ordnungsgemäß verarbeiten können, können Cyber-Angreifer diese möglicherweise mithilfe der RIPlace-Technik umgehen. Nyontron-Forscher stellen fest, dass diese Sicherheitsanfälligkeit von Angreifern missbraucht werden kann, um zu vermeiden, dass ihre Aktivitäten von EDR-Produkten aufgezeichnet werden, und um Sicherheitsprodukte zu umgehen, die auf der Routine FltGetDestinationFileNameInformation basieren.

Es gibt keine Berichte über die Verwendung von RIPlace in freier Wildbahn

"Wir haben die RIPlace-Ausweichtechnik in freier Wildbahn noch nicht gesehen. Wir glauben jedoch, dass dies nur eine Frage der Zeit ist. Cyberkriminelle nutzen offenbar offenbarte Sicherheitslücken innerhalb von Tagen, wenn nicht sogar Stunden. Leider ist diese Technik trivial und erfordert buchstäblich zwei zu implementierende Codezeilen ", sagt Nir Gaist (CTO / Mitbegründer von Nyotron) in einem Interview für Digital Journal .

Phishing- und Ransomware-Angriffe waren in den letzten Jahren immens erfolgreich, daher besteht kein Zweifel daran, dass sie im Jahr 2020 weiterhin erfolgreich sein werden, insbesondere in lokalen, staatlichen und Gesundheitseinrichtungen. Wenn Angreifer die RIPlace-Technik verwenden würden, wäre der Aufprall katastrophal.

Nur wenige Sicherheitsanbieter haben proaktive Maßnahmen gegen RIPlace-Techniken ergriffen

Es ist offensichtlich, dass RIPlace in den falschen Händen Ransomware möglicherweise nicht mehr aufzuhalten ist. Nyotron gab das Problem an Sicherheitsanbieter weiter, aber nicht jeder sah RIPlace als Bedrohung an und argumentierte, dass es von Cyber-Angreifern immer noch nicht verwendet wurde. Trotzdem wäre es am klügsten, das Problem zu beheben, anstatt auf das Schlimmste zu warten . Bisher haben nur eine Handvoll Anbieter das Problem in ihren Produkten angesprochen.

Microsoft gab an, dass die RIPlace-Technik nicht als Sicherheitsanfälligkeit angesehen wird, da sie nicht den Kriterien für die Sicherheitsüberprüfung entspricht. Selbst wenn die CFA-Ransomware-Schutzfunktion (Controlled Folder Access) aktiviert ist, kann der RIPlace-Bypass weiterhin ausgeführt werden, wie in Nyotrons Video gezeigt:

Es wurde festgestellt, dass alle Versionen von Microsoft Windows (von Windows XP bis zum neuesten Windows 10) dieser Sicherheitsanfälligkeit ausgesetzt sind, auch wenn die neuesten und besten Sicherheitsprodukte für AV, NGAV und EDR installiert sind.

Das Nyotron-Team hat außerdem ein kostenloses Tool für Benutzer veröffentlicht, die ihre Systeme und / oder Sicherheitsprodukte gegen RIPlace testen möchten.