Voulez-vous survivre à Ransomware - Voici comment protéger votre PC

Les experts en sécurité informatique ont fait valoir que «les ransomwares sont tout ce qui est mauvais dans l'humanité distillé en malware - malveillance, avidité et incompétence occasionnelle» . Il n'est pas difficile de voir pourquoi certains d'entre eux pourraient avoir cette opinion - c'est l'une des formes d'attaques les plus pernicieuses et les plus rentables, et est malheureusement très réussie et répandue, c'est pourquoi les utilisateurs doivent savoir comment s'en protéger.

Table of Contents

Qu'est-ce que Ransomware?

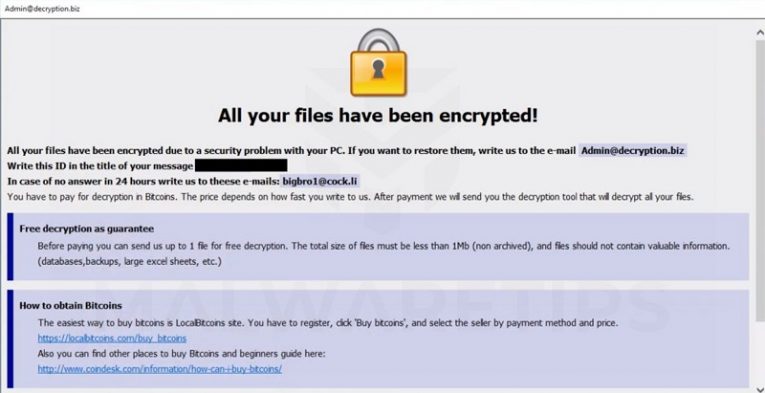

Le ransomware est une sorte de logiciel malveillant pernicieux qui est conçu pour empêcher l'utilisateur d'utiliser l'appareil affecté jusqu'à ce qu'une «rançon» soit versée. Cela est généralement fait par le malware qui crypte tous les fichiers sur l'appareil, les rendant inutilisables sans outil ou clé de décryptage. La rançon demandée est généralement sous une forme de crypto-monnaie. Alors que les ransomwares sont les plus efficaces en tant qu'outil d'extorsion d'entités commerciales, d'entreprises et gouvernementales, les particuliers sont également souvent affectés par de telles attaques malveillantes.

Comment vous protéger contre les ransomwares

- Les utilisateurs doivent être bien informés sur ce qu'est un ransomware, sur les vecteurs d'infection les plus courants et sur les conséquences que peuvent avoir pour les acteurs malveillants un accès à votre système. Les acteurs malveillants de la sphère informatique sont ingénieux et ne font que devenir plus actifs, pas moins - ce qui signifie que les utilisateurs doivent les suivre en permanence. Bien que cela puisse apparaître comme une utilisation sous-optimale de votre temps, cela peut s'avérer inestimable pour éviter une catastrophe de données.

- Les utilisateurs doivent prioriser la détermination des solutions de sécurité informatique qui leur conviennent le mieux et leur situation particulière, puis procéder à la mise en œuvre de cette solution après la hâte. La portée et la nature des mesures prises pour assurer une sécurité informatique optimale garantie par une activité spécialisée peuvent varier - pour la plupart des utilisateurs, le simple fait d'exécuter une application anti-malware adéquate sur les quelques appareils qu'ils utilisent peut être suffisant.

- Il est impératif que tout utilisateur qui valorise ses données adopte une méthode de stockage fiable de ses fichiers. De cette façon, si ces données sont perdues à la suite d'une attaque malveillante de ransomware, elles pourraient être récupérées avec une relative facilité.

Quels moyens de stockage de données pourriez-vous utiliser?

- Stockage de données local. Certaines entreprises préfèrent garder un appareil dédié chargé avec des sauvegardes de toutes les données pertinentes à leurs activités. Bien que cette méthode ne soit certainement pas mauvaise et puisse garantir qu'aucune donnée ne soit perdue lors d'une cyberattaque, elle comporte toujours le risque associé au stockage de vos informations dans un seul appareil physique - elle doit être maintenue et une panne technique dans ledit appareil un mauvais moment peut invalider tous les efforts que l'entreprise entière a consacrés à la sauvegarde des données à ce jour.

- Stockage de données dans le cloud. Il existe des services spécialisés dans la fourniture de services de stockage de données généraux et d'espaces de stockage de données dédiés aux entreprises optimisés pour répondre aux besoins particuliers de leurs clients. C'est une excellente option, car elle rend toutes les données que vous souhaitez stocker facilement accessibles pour la récupération à tout moment et en tout lieu et extrêmement bien protégées.

Comment remédier à une infection par un ransomware

Enfin, si un utilisateur a la malchance d'être victime d'une attaque de ransomware, il ne doit pas désespérer - tout espoir n'est pas perdu. Il existe des outils gratuits et des mesures que vous pouvez prendre pour contrer le cryptage utilisé par certains types de ransomwares. Voici quelques exemples:

- No More Ransom est un projet conjoint plutôt spectaculaire entre McAfee et une poignée d'organismes européens chargés de l'application des lois, qui compte désormais une centaine de partenaires commerciaux et gouvernementaux. Si le système d'un utilisateur est jamais infecté, cet utilisateur peut essayer de télécharger certains fichiers sur le site No More Ransom. Si l'un des experts impliqués dans le projet a une solution pour ce type de cryptage, la victime aura la possibilité de déverrouiller ses fichiers sans frais.

- ID Ransomware est un projet similaire à No More Ransom mais est un projet créé et géré par Emsisoft.

- Renseignez-vous et contactez des spécialistes de la sécurité informatique qui se concentrent sur la prévention et la lutte contre ce type d'attaque. Twitter est un bon endroit pour essayer de les récupérer, et la plupart d'entre eux sont très utiles pour récupérer des fichiers.