Компании, работающие в сфере технологий, недвижимости и здравоохранения, становятся жертвами VegaLocker Ransomware Variant, Zeppelin

Обнаружено, что Zeppelin Ransomware, относительно новая вредоносная угроза, является частью семейства вымогателей VegaLocker, наряду с Jumper (Jamper) и Buran. Он написан на языке программирования Delphi, который классифицируется как язык высокого уровня. Исходный код Delphi оказывается довольно сложным для обратного инжиниринга, который работает только в пользу Zeppelin. В частности, угроза Zeppelin является разновидностью угрозы Buran , так как они оба являются Rasomware-as-a-Service (RaaS). Модель RaaS позволяет вам ориентироваться на систему, даже если у вас нет никаких знаний о кибератаках. Это тип подписки. Вы подписываетесь на использование определенного RaaS и освобождаете себя от необходимости кодировать вымогателей самостоятельно. Вместо этого вы используете чужую угрозу. Прибыль, которую приносит эта инфекция, распределяется между ее создателем и человеком, платящим за ее использование. Угроза Zeppelin RaaS обеспечивает такое же распределение прибыли, как и его предшественник Буран - 75% денег идет филиалам, а оставшиеся 25% - операторам вымогателей.

Кибернетическая угроза Zeppelin впервые появилась в ноябре 2019 года. И всего через месяц ее целевой список полностью состоял из компаний, работающих в сфере информационных технологий и здравоохранения. Сообщения о недавних нападениях указывают на то, что Zeppelin, возможно, обратил свое внимание и на риэлторские компании. Zeppelin, кажется, сосредоточен на компаниях, расположенных в США и Европе.

Zeppelin предлагает все преимущества угрозы RaaS. Он легко настраивается, так как вы можете изменить его по своему вкусу - сумма выкупа, список предпочтительных целей, содержимое примечания к выкупу, все это можно изменить по своему усмотрению. Вы также можете выбрать способ его развертывания - в виде файла .dll или .exe или даже в виде загрузчика PowerShell. Когда вы принимаете эти решения и вымогатель внедряется в систему, он не только приступает к шифрованию и вымогательству. Также следует список инструкций, что делать во время нахождения в машине. Он завершает множество процессов и фокусируется на тех, которые связаны с базой данных и резервным копированием, а также на почтовых серверах.

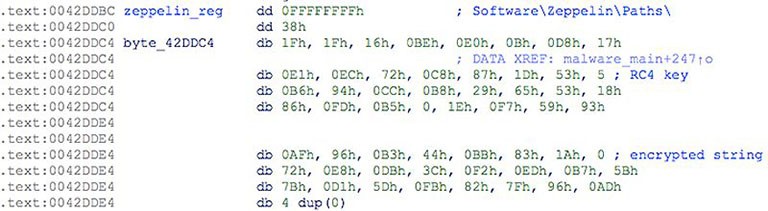

Более того, исполняемые файлы находятся под тремя слоями запутывания. Zeppelin Ransomware использует обфускацию, а также методы защиты окружающей среды, чтобы успешно избежать защиты конечных точек на основе сигнатур. Это довольно сложная инфекция.

Пример запеплированной строки Zeppelin. - Источник: Threatvector.Cylance.com

Table of Contents

Что следует за проникновением Цеппелина?

После того, как Zeppelin входит на ваш компьютер, он устанавливает себя во временную папку с именем «zeppelin», где и получает свое имя. Как только вымогатель оседает в вашей системе, он поражает. Он использует криптографические алгоритмы для шифрования ваших данных. Документы, архивы, фотографии, видео, все это заблокировано. Если вы хотите разблокировать его, вы должны следовать требованиям вымогателей.

Чтобы защитить свои файлы, Zeppelin прикрепляет рандомизированное расширение к каждому, что у вас есть на вашем компьютере. Каждый файл переименовывается и становится недоступным. В вымогателях используется шестнадцатеричная система счисления. Например, изображение, которое раньше называлось «1.jpg», становится «1.jpg.126-D7C-E67». Помимо этого формата расширения 3x3, Zeppelin также имеет возможность прикреплять «.zeppelin» в конце каждого файла. Итак, файл «1.jpg» превращается в «1.jpg.zeppelin». Вымогатель также добавляет файловые маркеры к заблокированным данным. Они также разделяют название «дирижабль». Маркер может окружать множество символов, и какие символы он получает, зависит от редактора шестнадцатеричных символов и используемого вами формата символов.

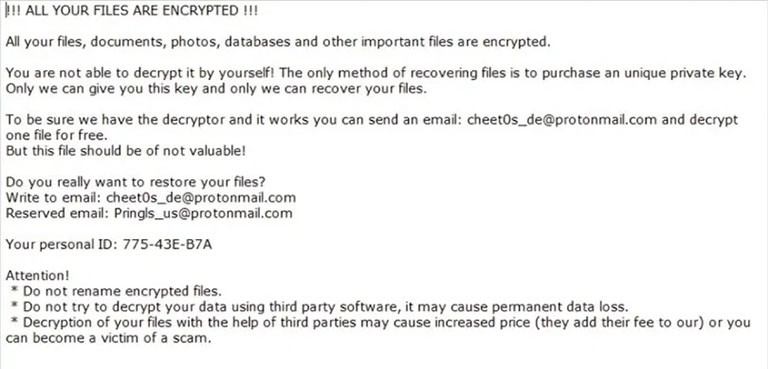

Как только Zeppelin держит ваши файлы под рукой, он оставляет вам текстовый файл с требованиями. Он называется «!!! ВСЕ Ваши файлы зашифрованы !!!. TXT.» Это записка с требованием выкупа, в которой перечислены все, что киберпреступники ожидают от вас, если вы хотите восстановить контроль над своими данными.

Изображение записки выкупа Zeppelin Ransomware в виде обычного текста. - Источник: i2.wp.com

Сообщение, которое оно содержит, выглядит следующим образом:

| !!! ВСЕ Ваши файлы зашифрованы !!! Все ваши файлы, документы, фотографии, базы данных и другие важные файлы зашифрованы. Вы не можете расшифровать это самостоятельно! Единственный способ восстановления файлов - это покупка уникального закрытого ключа. Только мы можем дать вам этот ключ, и только мы можем восстановить ваши файлы. Чтобы убедиться, что у нас есть расшифровщик, и он работает, вы можете отправить электронное письмо: bad_sysadmin (at) protonmail [.] Com и дешифровать один файл бесплатно. Но этот файл не должен быть ценным! Вы действительно хотите восстановить ваши файлы? Написать на электронную почту: bad_sysadmin (at) protonmail [.] Com Ваш личный идентификатор: Внимание! * Не переименовывайте зашифрованные файлы. * Не пытайтесь расшифровать ваши данные с помощью стороннего программного обеспечения, это может привести к необратимой потере данных. * Расшифровка ваших файлов с помощью третьих лиц может привести к повышению цены (они добавляют свою плату к нашей), или вы можете стать жертвой мошенничества. |

Вымогатели утверждают, что только уникальный ключ дешифрования может разблокировать ваши файлы, и если вы хотите его получить, вы должны связаться с похитителями данных по электронной почте. Как только вы обратитесь, они вернутся к вам с более подробными инструкциями, такими как точная сумма выкупа, как отправить их им и так далее. Предполагается, что сумма будет находиться в диапазоне от трех до четырех цифр, как правило, ожидается, что она будет выплачена в биткойнах или какой-либо другой тип цифровой валюты (криптовалюта).

Ни при каких обстоятельствах вы не должны платить! Не забывайте, что вы имеете дело с киберпреступниками. Это злоумышленники, которые проникли на ваш компьютер, заблокировали ваши файлы и теперь вымогают у вас деньги. Ничего не отдавайте этим людям, не ваше время, не ваша энергия и, определенно, не ваши деньги. Это будет потраченное впустую усилие, потому что они будут дважды пересекать вас. Как только они получат ваши деньги, они больше не будут вас использовать, поэтому они перейдут к следующей жертве. Не позволяйте этим злостным вымогателям эксплуатировать вас.

Список целей Zeppelin

Сообщение о выкупе на английском языке, которое намекает на выбранные цели заражения. Основная цель Zeppelin - ориентироваться на компании в Соединенных Штатах, Европе и Канаде. Россия и ряд регионов бывшего СССР, похоже, исключены из целевого списка вымогателей. Среди исключенных вы найдете Украину, Белоруссию и Казахстан. Инфекция может подтвердить, находитесь ли вы в одной из этих стран или где-либо еще, осматривая свою систему. Он проверяет код страны по умолчанию или настроенный язык в Windows. Как только он делает свою оценку, он действует в соответствии - либо инициирует атаку на вашу машину, либо выходит из нее.

Первые шаги Zeppelin по настройке вашего ПК включают в себя прекращение функций базового уровня. Серверы, связанные с вашим компьютером и всеми связанными базами данных, отключаются первыми. Ваши резервные копии - ушли. Программа-вымогатель следит за программированием для шифрования загрузочных файлов системы, приложений веб-браузера, каталогов операционной системы Windows и пользовательских файлов с целью сохранения функций системы. Это отключает восстановление и делает все возможное, чтобы нанести вред вашей машине. Затем идет шифрование с последующим отображением выкупа и попытками вымогательства.

Переключает ли Zeppelin новые возможности для более эффективного использования новых стратегий резервного копирования данных?

Стали поступать сообщения об изменении тактики от вымогателей Zeppelin. Вместо того, чтобы шифровать данные машины после атаки и требовать оплаты за дешифрование, он пытается использовать другой подход. Zeppelin теперь начал воровать файлы вместо их блокировки. Затем они привыкли заставлять вас платить похитителям данных. Если эта тактика провалится, киберпреступники, стоящие за взломом, могут продать украденные данные в темной сети для быстрой прибыли. Это доказывает весьма прибыльный подход к зарабатыванию денег, как с небольшими, так и с большими целями. Как установлено, Zeppelin в основном запускает атаки на компании из отрасли ИТ и здравоохранения . Это лица, которые с большей вероятностью соблюдают и платят выкуп по сравнению с домашними пользователями. Вот почему они являются целью мечты Цеппелина. Эта стратегия нацеливания на крупные предприятия даже имеет название в культуре кибератак - «Охота на крупную дичь».

Крупные жертвы атак вымогателей в 2019 году в США, источник: ninjarmm.com

Изменение стратегии стало необходимым после того, как компании начали резервное копирование своих данных, чтобы гарантировать, что даже если они станут жертвами такой атаки, их не заставят платить. Вот почему угрозы вымогателей, такие как Zeppelin, используют этот новый подход.

Как Zeppelin попал в вашу машину?

Инфекции вымогателей, такие как Zeppelin, коварны, когда дело доходит до инфильтрации. Они находчивы, и им удается незаметно проскользнуть мимо вас, информируя вас об их присутствии после удара.

Инфекция превращается в обычные выходки для вторжения, и лучший и самый простой способ для вторжения - через рекламные кампании. Zeppelin использует крупномасштабные спам-рассылки. Если вы достаточно наивны, чтобы открывать подозрительные электронные письма и загружать их содержимое или переходить по ссылкам, на которые они вас призывают, вы застрянете с помощью вымогателей. Остерегайтесь электронных писем, отправителей которых вы не узнаете или узнаете, но что-то не так. Доверяйте своим инстинктам и всегда будьте очень бдительны. Большинство хакеров используют законные имена и логотипы, когда дело доходит до отправляемых ими писем. Например, вы можете получить электронное письмо от PayPal или Amazon. И вас снова попросят заполнить вашу личную и финансовую информацию для «проверки». Или в электронном письме может быть сказано, что условия изменились, и если вы хотите узнать, как это сделать, вы должны загрузить прикрепленный файл. Не поддавайтесь на эту хитрость.

Есть и другие методы вторжения, к которым он может обратиться. Он может распространяться через управляемых поставщиков услуг (MSP). Вымогатели напали на ИТ-компании и компании здравоохранения и нацелились на MSP, пытаясь ускорить процесс заражения и заразить клиентов с помощью программного обеспечения для управления. Он также может подключаться к вашей системе с помощью троянских программ, поддельных обновлений или бесплатных программ, поврежденных ссылок и сайтов. Поврежденные торренты также обеспечивают легкий доступ. Подходите ко всему с осторожностью, и вы можете заметить обман до того, как столкнетесь с последствиями наивности или недостатка внимания.

Если вы попадаетесь на обман вымогателей, открываете «официальную», «важную» или «приоритетную» почту и скачиваете вложение или нажимаете на ссылку, загрузка и установка вредоносного ПО происходит немедленно. То же самое и с поддельными обновлениями, которые вместо установки обновлений устанавливают вредоносные программы. Поврежденные ссылки, сайты и бесплатные программы следуют той же схеме. И, что касается троянов, они даже способны вызывать цепные инфекции. Регулярно обновляйте антивирусные и шпионские программы и будьте начеку, просматривая веб-страницы или просматривая свои электронные письма. Не позволяйте вредоносным программам проскользнуть мимо вас .

Если вы хотите избежать беспокойства при работе с вымогателями, создайте резервные копии для всех ваших файлов. Также обратите внимание, что делать эти резервные копии на одной машине бесполезно. Вы должны иметь их на отдельном устройстве, чтобы, если ваш компьютер стал жертвой такой злонамеренной атаки, вы хотя бы знали, что ваши файлы в безопасности.