Empresas de tecnologia, bens imobiliários e serviços de saúde são vítimas da variante VegaLocker Ransomware, Zeppelin

O Zeppelin ransomware, uma ameaça de malware relativamente mais recente, faz parte da família de ransomware VegaLocker, ao lado de Jumper (Jamper) e Buran. Está escrito na linguagem de programação Delphi, que é categorizada como uma linguagem de "alto nível". O código-fonte Delphi mostra-se bastante desafiador para a engenharia reversa, que só funciona para a vantagem do Zeppelin. A ameaça Zeppelin é uma variante específica da ameaça Buran , pois ambas são infecções por Ransomware como serviço (RaaS). Um modelo RaaS permite direcionar um sistema, mesmo se você não tiver conhecimento sobre ataques cibernéticos. É um tipo de assinatura. Você se inscreve no uso de um determinado RaaS e se isenta de ter que codificar o ransomware por conta própria. Em vez disso, você usa a ameaça de outra pessoa. Os lucros gerados pela infecção são divididos entre o criador e a pessoa que paga para usá-la. A ameaça Zeppelin RaaS oferece a mesma divisão de lucro que seu antecessor Buran - 75% do dinheiro é destinado às afiliadas, e os 25% restantes são destinados aos operadores de ransomware.

A ameaça cibernética do Zeppelin apareceu pela primeira vez em novembro de 2019. E, em mais de um mês, sua lista de alvos era inteiramente composta por empresas do setor de TI e de saúde. Relatos de ataques recentes indicam que o Zeppelin também pode ter voltado sua atenção para as empresas imobiliárias. O Zeppelin parece ter foco em entidades localizadas nos EUA e na Europa.

O Zeppelin oferece todas as vantagens de uma ameaça RaaS. É altamente configurável, pois você pode modificá-lo ao seu gosto - quantidade de resgate, lista de alvos preferidos, conteúdo da nota de resgate, tudo pode ser alterado conforme sua preferência. Você também pode escolher como ele será implantado - como um arquivo .dll ou .exe, ou mesmo empacotado em um carregador do PowerShell. Depois que você toma essas decisões e o ransomware é implantado em um sistema, ele não prossegue apenas com a criptografia e extorsão. Também segue uma lista de instruções, o que fazer enquanto estiver na máquina. Ele finaliza uma variedade de processos e se concentra nos que têm a ver com banco de dados e backup e servidores de correio.

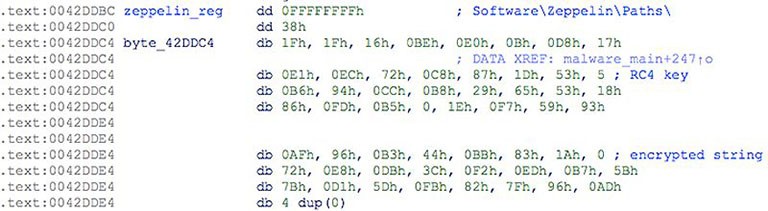

Além do mais, os executáveis estão sob três camadas de ofuscação. O Zeppelin ransomware utiliza ofuscação, bem como técnicas de conscientização do ambiente, para escapar com êxito das defesas de endpoint baseadas em assinaturas. É uma infecção bastante sofisticada.

Exemplo de string ofuscada pelo Zeppelin. - Fonte: Threatvector.Cylance.com

Table of Contents

O que se segue à infiltração de Zeppelin?

Depois que o Zeppelin entra na sua máquina, ele se instala em uma pasta temporária com o nome 'zeppelin', que é onde recebe esse nome. Assim que o ransomware se instala no seu sistema, ele ataca. Ele usa algoritmos de criptografia para criptografar seus dados. Documentos, arquivos, fotos, vídeos, tudo fica bloqueado. Se você deseja desbloqueá-lo, siga as demandas do ransomware.

Para proteger seus arquivos, o Zeppelin anexa uma extensão aleatória a cada uma que você possui no seu PC. Cada arquivo é renomeado e tornado inacessível. O ransomware usa o sistema numérico hexadecimal. Por exemplo, uma imagem que costumava ser chamada "1.jpg" se torna "1.jpg.126-D7C-E67". Além do formato de extensão 3x3, o Zeppelin também tem a opção de anexar ".zeppelin" no final de cada arquivo. Portanto, o arquivo "1.jpg" se transforma em "1.jpg.zeppelin". O ransomware também adiciona marcadores de arquivo aos dados bloqueados. Eles também compartilham o nome 'zeppelin'. Uma infinidade de símbolos pode envolver o marcador, e quais símbolos ele depende depende do editor hexadecimal e do formato de caractere usado.

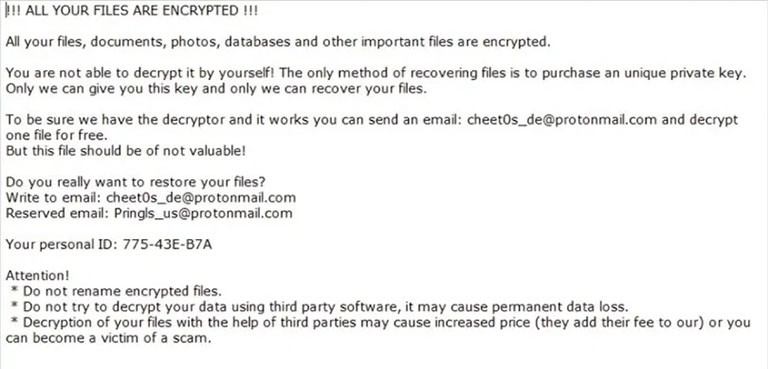

Assim que o Zeppelin tiver seus arquivos sob seu domínio, ele deixa um arquivo de texto com demandas. Chama-se "!!! TODOS OS SEUS ARQUIVOS SÃO CRIPTOGADOS !!!. TXT." Essa é a nota de resgate que lista tudo o que os cibercriminosos esperam que você faça se desejar recuperar o controle sobre seus dados.

Imagem da nota de resgate do Zeppelin Ransomware em texto simples. - Fonte: i2.wp.com

A mensagem que ele contém é a seguinte:

| !!! TODOS OS SEUS ARQUIVOS SÃO CRIPTRADOS !!! Todos os seus arquivos, documentos, fotos, bancos de dados e outros arquivos importantes são criptografados. Você não é capaz de decifrá-lo sozinho! O único método de recuperação de arquivos é comprar uma chave privada exclusiva. Somente nós podemos fornecer essa chave e somente podemos recuperar seus arquivos. Para ter certeza de que temos o decodificador e ele funciona, você pode enviar um email: bad_sysadmin (at) protonmail [.] Com e descriptografar um arquivo gratuitamente. Mas esse arquivo não deve ser valioso! Deseja realmente restaurar seus arquivos? Escreva para o email: bad_sysadmin (at) protonmail [.] Com Seu ID pessoal: Atenção! * Não renomeie arquivos criptografados. * Não tente descriptografar seus dados usando software de terceiros, pois isso pode causar perda permanente de dados. * A descriptografia de seus arquivos com a ajuda de terceiros pode causar aumento de preço (eles adicionam sua taxa à nossa) ou você pode se tornar vítima de uma fraude. |

O ransomware afirma que apenas uma chave de descriptografia exclusiva pode desbloquear seus arquivos e, se você quiser, deve entrar em contato com os seqüestradores de dados por e-mail. Quando você chegar, eles voltarão para você com instruções mais completas, como o valor exato do resgate, como enviá-lo a eles e assim por diante. Presume-se que a soma permaneça no intervalo de um número com três ou quatro dígitos, normalmente esperado para ser pago em Bitcoin ou algum outro tipo de moeda digital (criptomoeda).

Sob nenhuma circunstância você deve pagar! Não esqueça que você está lidando com cibercriminosos. Esses são indivíduos mal-intencionados que invadiram sua máquina, bloquearam seus arquivos e agora o extorquem por dinheiro. Não dê nada a essas pessoas, nem seu tempo, nem sua energia e, definitivamente, não seu dinheiro. Será um esforço desperdiçado, pois eles o enganarão. Uma vez que eles recebem seu dinheiro, eles não têm mais uso de você, então passam para a próxima vítima. Não permita que esses extorsionistas maliciosos o explorem.

Lista de alvos do Zeppelin

A mensagem de resgate está em inglês, indicando os alvos escolhidos da infecção. O principal objetivo do Zeppelin é atingir empresas nos Estados Unidos, Europa e Canadá. A Rússia e várias regiões da ex-URSS parecem excluídas da lista de alvos do ransomware. Entre os excluídos, você encontra Ucrânia, Bielorrússia e Cazaquistão. A infecção consegue afirmar se você está em um desses países ou em outro lugar, bisbilhotando seu sistema. Ele verifica o código do país padrão ou o idioma configurado no Windows. Assim que faz sua avaliação, ele age de acordo - iniciando o ataque à sua máquina ou retirando-se dela.

Os primeiros passos do Zeppelin para direcionar seu PC incluem o encerramento de funções de nível básico. Os servidores associados ao seu computador e todos os bancos de dados associados são os primeiros a serem desativados. Seus backups se foram. O ransomware segue a programação para criptografar arquivos de inicialização do sistema, aplicativos de navegador da Web, diretórios do sistema operacional Windows e arquivos do usuário com o objetivo de preservar a função do sistema. Desativa a recuperação e faz o possível para paralisar sua máquina. Em seguida, vem a criptografia, seguida pela exibição das notas de resgate e tentativas de extorsão.

O Zeppelin está mudando de marcha para aproveitar melhor as novas estratégias de backup de dados?

Começaram a surgir relatórios sobre uma mudança de tática do ransomware Zeppelin. Em vez de criptografar os dados da máquina após o ataque e exigir pagamento pela descriptografia, ela tenta uma abordagem diferente. O Zeppelin começou a roubar arquivos em vez de trancá-los. Então eles se acostumam a pressionar você a pagar os sequestradores de dados. Se essa tática falhar, os cibercriminosos por trás do hack podem vender os dados roubados na dark web por um lucro rápido. Isso prova uma abordagem bastante lucrativa para ganhar dinheiro, com metas de pequeno e grande porte. Conforme estabelecido, o Zeppelin lança principalmente ataques contra empresas do setor de TI e de saúde . Essas são entidades com maior probabilidade de cumprir e pagar o resgate em comparação com os usuários domésticos. É por isso que eles são o alvo dos sonhos do Zeppelin. Essa estratégia de direcionar grandes empresas ainda tem um nome na cultura de ataques cibernéticos - 'Big Game Hunting'.

Vítimas em larga escala de ataques de ransomware em 2019 nos EUA, Fonte: ninjarmm.com

A mudança de estratégia tornou-se necessária depois que as empresas começaram a fazer backup de seus dados para garantir que, mesmo que fossem vítimas de um ataque desse tipo, não seriam forçadas a pagar. É por isso que ameaças de ransomware como o Zeppelin adotaram essa nova abordagem.

Como o Zeppelin chegou à sua máquina?

As infecções por ransomware, como o Zeppelin, são astutas quando se trata de infiltração. Eles são engenhosos e conseguem passar por você sem serem detectados, tornando-o consciente da presença deles depois que eles atacam.

A infecção recorre às artimanhas usuais para invadir, e o melhor e mais fácil método de invasão é por meio de campanhas de malvertising. O Zeppelin emprega campanhas de spam em grande escala. Se você for ingênuo o suficiente para abrir e-mails suspeitos e baixar o conteúdo ou clicar nos links que eles recomendam, você ficará preso ao ransomware. Cuidado com os e-mails cujos remetentes você não reconhece ou reconhece, mas algo parece errado. Confie nos seus instintos e seja sempre vigilante. A maioria dos hackers usa nomes e logotipos legítimos quando se trata dos e-mails que eles enviam. Por exemplo, você pode receber um e-mail dizendo ser do PayPal ou da Amazon. Além disso, solicite que você preencha suas informações pessoais e financeiras novamente para 'verificação'. Ou, o e-mail pode dizer que os termos e condições foram alterados e, se você quiser ver como, deve fazer o download do arquivo anexado. Não caia nessa armadilha.

Existem outros métodos de invasão para os quais também podemos recorrer. Pode se espalhar por meio de provedores de serviços gerenciados (MSPs). O ransomware atacou empresas de TI e assistência médica e direcionou MSPs na tentativa de promover o processo de infecção e infectar clientes por meio de software de gerenciamento. Ele também pode pegar carona no sistema em um cavalo de Troia, atualizadores falsos ou via freeware, links e sites corrompidos. Torrents corrompidos também fornecem acesso fácil. Aproxime-se de tudo com cautela e você poderá identificar o engano antes de sofrer as consequências da ingenuidade ou da falta de atenção.

Se você se enganar com o engano do ransomware, abra o correio "oficial", "importante" ou "prioritário" e faça o download do anexo ou clique no link, o download e a instalação do malware são imediatos. É o mesmo com os atualizadores falsos, que em vez de instalar atualizações instalam malware. Links, sites e freeware corrompidos seguem o mesmo padrão. E, como para os cavalos de Troia, eles são capazes de causar infecções em cadeia. Mantenha seu software antivírus ou anti-spyware atualizado e fique atento ao navegar na Web ou consultar seus e-mails. Não permita que malware passe por você .

Se você deseja evitar a agitação de lidar com ransomware, crie backups para todos os seus arquivos. Além disso, observe que fazer esses backups na mesma máquina é inútil. Você deve tê-los em um dispositivo separado para que, se o seu PC for vítima de um ataque malicioso, pelo menos você saiba que seus arquivos estão seguros.