Le aziende tecnologiche, immobiliari e sanitarie sono vittime della variante VegaLocker Ransomware, Zeppelin

Il ransomware Zeppelin, una minaccia malware relativamente più recente, fa parte della famiglia di ransomware VegaLocker, insieme a Jumper (Jamper) e Buran. È scritto nel linguaggio di programmazione Delphi, che viene classificato come un linguaggio "di alto livello". Il codice sorgente di Delphi si rivela piuttosto impegnativo per il reverse engineering, che funziona solo a vantaggio di Zeppelin. La minaccia Zeppelin è specificamente una variante della minaccia Buran , in quanto sono entrambe infezioni da Ransomware-as-a-Service (RaaS). Un modello RaaS ti consente di prendere di mira un sistema, anche se non hai alcuna conoscenza degli attacchi informatici. È un tipo di abbonamento. Ti abboni all'utilizzo di un certo RaaS e ti assolvi dal dover codificare tu stesso il ransomware. Invece, usi la minaccia di qualcun altro. I profitti che l'infezione porta poi si dividono tra il suo creatore e la persona che paga per usarla. La minaccia Zeppelin RaaS offre la stessa suddivisione dei profitti del suo predecessore Buran: il 75% del denaro è destinato agli affiliati, mentre il restante 25% è destinato agli operatori di ransomware.

La minaccia informatica di Zeppelin è apparsa per la prima volta a novembre 2019. E, in non più di un mese, il suo elenco di destinatari era interamente composto da aziende del settore IT e sanitario. Le notizie di recenti attacchi indicano che Zeppelin potrebbe aver rivolto la propria attenzione anche alle società immobiliari. Zeppelin sembra concentrarsi su entità situate negli Stati Uniti e in Europa.

Zeppelin offre tutti i vantaggi di una minaccia RaaS. È altamente configurabile in quanto è possibile modificarlo a proprio piacimento: importo del riscatto, elenco di destinazioni preferite, contenuto della nota di riscatto, tutto può essere modificato in base alle proprie preferenze. Puoi anche scegliere come viene distribuito - come file .dll o .exe o anche racchiuso in un caricatore di PowerShell. Una volta prese queste decisioni, e il ransomware viene distribuito in un sistema, non procede solo con la crittografia e l'estorsione. Segue anche un elenco di istruzioni, cose da fare mentre si è nella macchina. Termina una varietà di processi e si concentra su quelli che hanno a che fare con database, backup e server di posta.

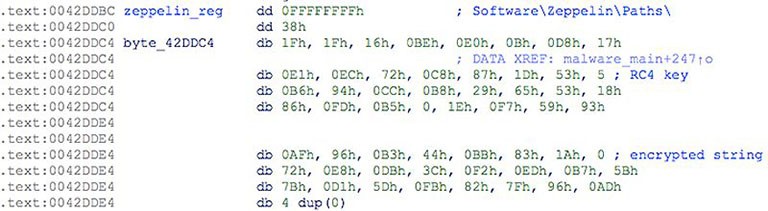

Inoltre, gli eseguibili si trovano sotto tre livelli di offuscamento. Zeppelin ransomware utilizza l'offuscamento, nonché tecniche di consapevolezza ambientale, per sfuggire con successo alle difese endpoint basate su firma. È un'infezione piuttosto sofisticata.

Esempio di stringa offuscata Zeppelin. - Fonte: Threatvector.Cylance.com

Table of Contents

Cosa segue l'infiltrazione di Zeppelin?

Dopo che Zeppelin è entrato nel tuo computer, si installa in una cartella temporanea con il nome "zeppelin", da cui prende il nome. Non appena il ransomware si inserisce nel tuo sistema, colpisce. Utilizza algoritmi di crittografia per crittografare i tuoi dati. Documenti, archivi, foto, video, tutto viene bloccato. Se desideri sbloccarlo, devi seguire le richieste del ransomware.

Per garantire la sua tenuta sui tuoi file, Zeppelin allega un'estensione casuale a ogni singola che hai sul tuo PC. Ogni file viene rinominato e reso inaccessibile. Il ransomware utilizza il sistema numerico esadecimale. Ad esempio, un'immagine che era chiamata "1.jpg" diventa "1.jpg.126-D7C-E67". A parte quel formato di estensione 3x3, Zeppelin ha anche la possibilità di allegare ".zeppelin" alla fine di ogni file. Quindi, il file "1.jpg" si trasforma in "1.jpg.zeppelin". Il ransomware aggiunge anche marcatori di file ai dati bloccati. Condividono anche il nome di "zeppelin". Una miriade di simboli può circondare il marcatore e quali simboli ottiene dipendono dall'editor esadecimale e dal formato del carattere che usi.

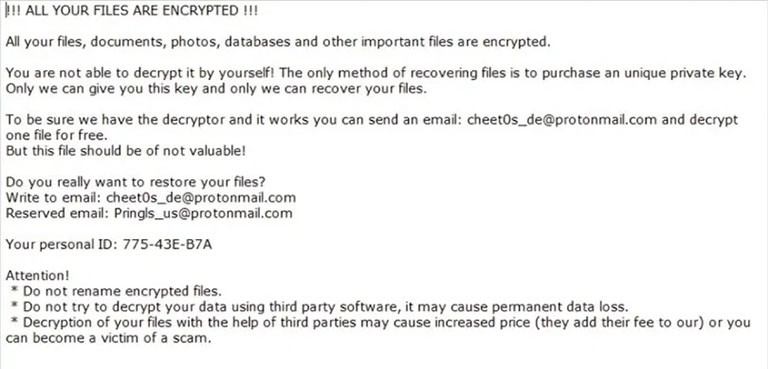

Non appena Zeppelin ha i tuoi file a portata di mano, ti lascia un file di testo con richieste. Si chiama "!!! TUTTI I TUOI FILE SONO CRIPTATI !!!. TXT." Questa è la nota di riscatto che elenca tutto ciò che i criminali informatici si aspettano che tu faccia se desideri riprendere il controllo sui tuoi dati.

Immagine della nota di riscatto di Zeppelin Ransomware in testo semplice. - Fonte: i2.wp.com

Il messaggio che contiene è il seguente:

| !!! TUTTI I TUOI FILE SONO CRIPTATI !!! Tutti i tuoi file, documenti, foto, database e altri file importanti sono crittografati. Non sei in grado di decifrarlo da solo! L'unico metodo per recuperare i file è acquistare una chiave privata univoca. Solo noi possiamo darti questa chiave e solo noi possiamo recuperare i tuoi file. Per essere sicuri che abbiamo il decryptor e funziona puoi inviare una email: bad_sysadmin (at) protonmail [.] Com e decifrare un file gratuitamente. Ma questo file non dovrebbe essere prezioso! Vuoi davvero ripristinare i tuoi file? Scrivi a e-mail: bad_sysadmin (at) protonmail [.] Com Il tuo ID personale: Attenzione! * Non rinominare i file crittografati. * Non tentare di decrittografare i tuoi dati utilizzando software di terze parti, potrebbe causare una perdita permanente dei dati. * La decrittografia dei tuoi file con l'aiuto di terze parti può causare un aumento del prezzo (aggiungono la loro commissione alla nostra) o puoi diventare vittima di una truffa. |

Il ransomware afferma che solo una chiave di decrittazione univoca può sbloccare i file e, se si desidera averlo, è necessario contattare i rapitori di dati via e-mail. Una volta contattati, torneranno da te con istruzioni più complete, come l'importo esatto del riscatto, come inviarlo a loro e così via. Si presume che la somma rimanga nell'intervallo di un numero con tre o quattro cifre, in genere dovrebbe essere pagato in Bitcoin o in qualche altro tipo di valuta digitale (criptovaluta).

In nessun caso dovresti pagare! Non dimenticare che hai a che fare con criminali informatici. Questi sono individui maliziosi, che si sono fatti strada nel tuo computer, hanno bloccato i tuoi file e ora ti estorcono per soldi. Non dare niente a queste persone, non il tuo tempo, non la tua energia e sicuramente non i tuoi soldi. Sarà uno sforzo sprecato, perché ti attraverseranno due volte. Una volta che ottengono i tuoi soldi, non ti usano più, quindi passano alla prossima vittima. Non consentire a questi estorsori malintenzionati di sfruttarti.

Elenco dei target di Zeppelin

Il messaggio di riscatto è in inglese, che suggerisce gli obiettivi scelti dell'infezione. L'obiettivo principale di Zeppelin è quello di rivolgersi a società negli Stati Uniti, in Europa e in Canada. La Russia e una serie di regioni dell'ex Unione Sovietica sembrano escluse dall'elenco dei target del ransomware. Tra gli esclusi, troverai Ucraina, Bielorussia e Kazakistan. L'infezione riesce ad affermare se ti trovi in uno di questi paesi o altrove, frugando nel tuo sistema. Controlla il prefisso internazionale predefinito o la lingua configurata in Windows. Non appena effettua la sua valutazione, agisce in conformità - iniziando l'attacco sulla tua macchina o ritirandosi da essa.

I primi passi di Zeppelin nel targeting per PC includono la chiusura delle funzioni di livello base. I server associati al tuo computer e tutti i database associati sono i primi a scendere. I tuoi backup: spariti. Il ransomware segue la programmazione per crittografare i file di avvio del sistema, le applicazioni del browser Web, le directory del sistema operativo Windows e i file utente con l'obiettivo di preservare la funzione del sistema. Disabilita il recupero e fa del suo meglio per paralizzare la tua macchina. Poi arriva la crittografia seguita dalla visualizzazione della nota di riscatto e dai tentativi di estorsione.

Zeppelin sta cambiando marcia per sfruttare meglio le nuove strategie di backup dei dati?

Sono iniziati i rapporti su un cambiamento tattico dal ransomware Zeppelin. Invece di crittografare i dati della macchina dopo l'attacco e richiedere un pagamento per la decrittazione, tenta un approccio diverso. Zeppelin ora ha iniziato a rubare file invece di bloccarli. Quindi si abituano a spingerti a pagare i rapitori di dati. Se questa tattica dovesse fallire, i criminali informatici dietro l'hack possono vendere i dati rubati sul web oscuro per un rapido profitto. Ciò dimostra un approccio piuttosto redditizio al guadagno, con obiettivi sia di piccola che di grande portata. Come stabilito, Zeppelin lancia principalmente attacchi contro aziende del settore IT e sanitario . Queste sono entità che hanno maggiori probabilità di rispettare e pagare il riscatto rispetto agli utenti domestici. Ecco perché sono l'obiettivo dei sogni di Zeppelin. Questa strategia per colpire le grandi imprese ha persino un nome nella cultura degli attacchi informatici: "Caccia ai grandi giochi".

Vittime su larga scala di attacchi di ransomware nel 2019 negli Stati Uniti, Fonte: ninjarmm.com

Il cambiamento di strategia è diventato necessario dopo che le aziende hanno iniziato a eseguire il backup dei loro dati per garantire che anche se fossero caduti in preda a un simile attacco, non sarebbero stati costretti al pagamento. Ecco perché le minacce ransomware come Zeppelin hanno adottato questo nuovo approccio.

Come ha fatto Zeppelin ad entrare nella tua macchina?

Le infezioni da ransomware, come Zeppelin, sono furbe quando si tratta di infiltrazioni. Sono pieni di risorse e riescono a passare oltre senza essere scoperti, rendendoti consapevole della loro presenza dopo che colpiscono.

L'infezione si rivolge alle solite buffonate da invadere e il metodo migliore e più semplice per l'invasione è attraverso campagne di malvertising. Zeppelin utilizza campagne e-mail di spam su larga scala. Se sei abbastanza ingenuo da aprire e-mail sospette e scaricare i loro contenuti o fare clic sui link a cui ti sollecitano, rimarrai bloccato con il ransomware. Diffidare di e-mail, i cui mittenti non si riconoscono, o si fa, ma qualcosa si sente fuori. Fidati del tuo istinto e sii sempre più vigile. La maggior parte degli hacker utilizza nomi e loghi legittimi quando si tratta di e-mail che inviano. Ad esempio, potresti ricevere un'email che afferma di provenire da PayPal o Amazon. E, ti viene chiesto di inserire nuovamente le tue informazioni personali e finanziarie per la "verifica". Oppure, l'e-mail potrebbe dire che i termini e le condizioni sono cambiati e, se si desidera vedere come, è necessario scaricare il file allegato. Non cadere per questo inganno.

Esistono anche altri metodi di invasione a cui può rivolgersi. Può diffondersi tramite i fornitori di servizi gestiti (MSP). Il ransomware ha attaccato aziende IT e sanitarie e preso di mira MSP nel tentativo di favorire il processo di infezione e infettare i clienti tramite software di gestione. Può anche fare l'autostop nel tuo sistema su un Trojan, falsi programmi di aggiornamento o tramite freeware, collegamenti danneggiati e siti. I torrent danneggiati forniscono anche un facile accesso. Avvicinati a tutto con cautela e potresti individuare l'inganno prima di subire le conseguenze dell'ingenuità o della mancanza di attenzione.

Se cadi per l'inganno del ransomware, apri la posta "ufficiale", "importante" o "prioritaria" e scarica l'allegato o fai clic sul collegamento, il download e l'installazione del malware sono immediati. È lo stesso con gli aggiornamenti falsi, che invece di installare gli aggiornamenti, installano malware. Link, siti e freeware danneggiati seguono lo stesso schema. E, per quanto riguarda i Trojan, sono persino in grado di causare infezioni a catena. Mantieni aggiornato il tuo software antivirus o antispyware e fai attenzione quando navighi sul Web o guardi le tue e-mail. Non lasciare che il malware ti passi oltre .

Se desideri evitare la frenesia della gestione dei ransomware, crea backup per tutti i tuoi file. Inoltre, tenere presente che eseguire questi backup sullo stesso computer è inutile. Devi averli su un dispositivo separato in modo che se il tuo PC cade vittima di un tale attacco malevolo, almeno sai che i tuoi file sono al sicuro.