Tech-, Immobilien- und Gesundheitsunternehmen fallen der VegaLocker Ransomware-Variante Zeppelin zum Opfer

Zeppelin-Ransomware, eine relativ neuere Malware-Bedrohung, gehört neben Jumper (Jamper) und Buran zur VegaLocker-Ransomware-Familie. Es ist in der Programmiersprache Delphi geschrieben, die als "Hochsprache" eingestuft wird. Der Delphi-Quellcode ist für das Reverse Engineering eine ziemliche Herausforderung, was nur zu Zeppelins Vorteil ist. Die Zeppelin-Bedrohung ist speziell eine Variante der Buran-Bedrohung , da es sich bei beiden um Ransomware-as-a-Service-Infektionen (RaaS) handelt. Mit einem RaaS-Modell können Sie auf ein System zielen, auch wenn Sie keine Kenntnisse über Cyber-Angriffe haben. Es ist eine Art Abonnement. Sie abonnieren die Verwendung eines bestimmten RaaS und müssen die Ransomware nicht selbst codieren. Stattdessen verwenden Sie die Bedrohung eines anderen. Die Gewinne, die eine Infektion mit sich bringt, werden zwischen dem Schöpfer und der Person aufgeteilt, die dafür bezahlt. Die Zeppelin RaaS-Bedrohung bietet die gleiche Gewinnaufteilung wie ihr Vorgänger Buran - 75% des Geldes gehen an die verbundenen Unternehmen, die restlichen 25% an die Ransomware-Betreiber.

Die Zeppelin-Cyber-Bedrohung trat erstmals im November 2019 auf. In nicht mehr als einem Monat bestand die Zielliste ausschließlich aus Unternehmen aus der IT- und Gesundheitsbranche. Berichte über jüngste Angriffe deuten darauf hin, dass Zeppelin möglicherweise auch Immobilienunternehmen im Visier hat. Zeppelin scheint sich auf Unternehmen in den USA und in Europa zu konzentrieren.

Zeppelin bietet alle Vorteile einer RaaS-Bedrohung. Es ist hochgradig konfigurierbar, da Sie es nach Ihren Wünschen ändern können - Lösegeldbetrag, bevorzugte Zielliste, Lösegeldnotizeninhalt - alles kann nach Ihren Wünschen geändert werden. Sie können auch auswählen, wie es bereitgestellt werden soll - als DLL- oder EXE-Datei oder sogar als PowerShell-Loader. Sobald Sie diese Entscheidungen getroffen haben und die Ransomware in einem System bereitgestellt wird, wird nicht nur verschlüsselt und erpresst. Es folgt auch eine Liste von Anweisungen, Dinge, die in der Maschine zu tun sind. Es beendet eine Vielzahl von Prozessen und konzentriert sich auf diejenigen, die mit Datenbank- und Sicherungsservern sowie Mailservern zu tun haben.

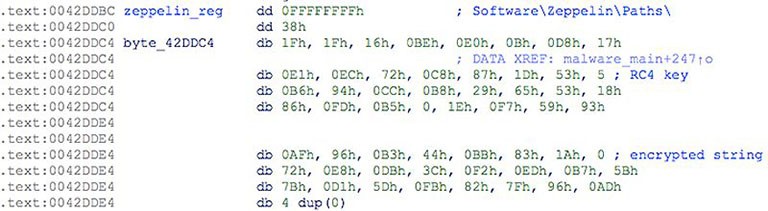

Darüber hinaus befinden sich die ausführbaren Dateien unter drei Verschleierungsebenen. Zeppelin-Ransomware verwendet Verschleierung sowie umweltbewusste Techniken, um signaturbasierten Endpunktverteidigungen erfolgreich zu entkommen. Es ist eine ziemlich raffinierte Infektion.

Beispiel einer Zeppelin-verschleierten Schnur. - Quelle: Threatvector.Cylance.com

Table of Contents

Was folgt auf Zeppelins Infiltration?

Nachdem Zeppelin Ihren Computer betreten hat, installiert es sich in einem temporären Ordner mit dem Namen "Zeppelin", in dem es seinen Namen erhält. Sobald sich die Ransomware in Ihrem System festsetzt, schlägt sie zu. Es verwendet Kryptografiealgorithmen, um Ihre Daten zu verschlüsseln. Dokumente, Archive, Fotos, Videos, alles wird gesperrt. Wenn Sie es entsperren möchten, müssen Sie den Anforderungen der Ransomware folgen.

Um den Zugriff auf Ihre Dateien zu sichern, fügt Zeppelin jedem einzelnen, den Sie auf Ihrem PC haben, eine zufällige Erweiterung hinzu. Jede Datei wird umbenannt und unzugänglich gemacht. Die Ransomware verwendet das hexadezimale Zahlensystem. Beispielsweise wird ein Bild, das früher "1.jpg" genannt wurde, zu "1.jpg.126-D7C-E67". Neben diesem 3x3-Erweiterungsformat hat Zeppelin auch die Möglichkeit, ".zeppelin" am Ende jeder Datei anzuhängen. Die Datei "1.jpg" wird also zu "1.jpg.zeppelin". Die Ransomware fügt den gesperrten Daten auch Dateimarkierungen hinzu. Sie teilen auch den Namen "Zeppelin". Eine Vielzahl von Symbolen kann den Marker umgeben, und welche Symbole er erhält, hängt vom Hex-Editor und dem von Ihnen verwendeten Zeichenformat ab.

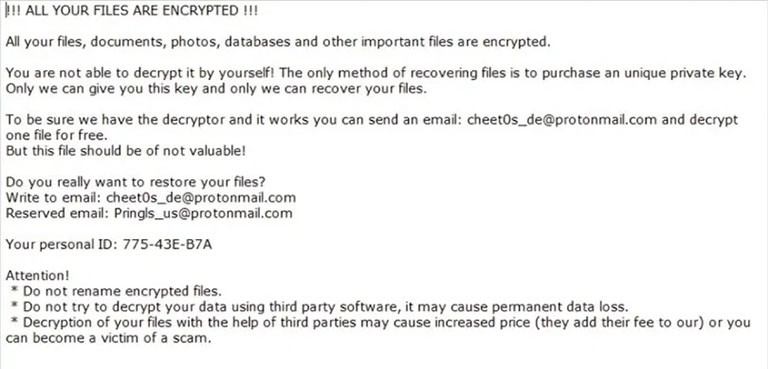

Sobald Zeppelin Ihre Dateien im Griff hat, hinterlässt es Ihnen eine Textdatei mit Anforderungen. Es heißt "!!! ALLE IHRE DATEIEN SIND EINGESCHRIEBEN !!!. TXT." Das ist der Lösegeldschein, der alles auflistet, was die Cyberkriminellen von Ihnen erwarten, wenn Sie die Kontrolle über Ihre Daten wiedererlangen möchten.

Bild der Lösegeldnotiz von Zeppelin Ransomware im Klartext. - Quelle: i2.wp.com

Die darin enthaltene Nachricht lautet wie folgt:

| !!! Alle Ihre Dateien sind verschlüsselt !!! Alle Ihre Dateien, Dokumente, Fotos, Datenbanken und anderen wichtigen Dateien werden verschlüsselt. Sie können es nicht selbst entschlüsseln! Die einzige Methode zum Wiederherstellen von Dateien besteht darin, einen eindeutigen privaten Schlüssel zu erwerben. Nur wir können Ihnen diesen Schlüssel geben und nur wir können Ihre Dateien wiederherstellen. Um sicherzugehen, dass wir den Entschlüsseler haben und er funktioniert, können Sie eine E-Mail senden: bad_sysadmin (at) protonmail [.] Com und eine Datei kostenlos entschlüsseln. Aber diese Datei sollte nicht wertvoll sein! Möchten Sie Ihre Dateien wirklich wiederherstellen? Schreiben Sie an E-Mail: bad_sysadmin (at) protonmail [.] Com Ihre persönliche ID: Beachtung! * Verschlüsseln Sie keine verschlüsselten Dateien um. * Versuchen Sie nicht, Ihre Daten mit Software von Drittanbietern zu entschlüsseln, da dies zu dauerhaftem Datenverlust führen kann. * Die Entschlüsselung Ihrer Dateien mit Hilfe von Dritten kann zu einem erhöhten Preis führen (sie erhöhen ihre Gebühr zu unserer) oder Sie können Opfer eines Betrugs werden. |

Die Ransomware behauptet, dass nur ein eindeutiger Entschlüsselungsschlüssel Ihre Dateien entsperren kann. Wenn Sie ihn haben möchten, müssen Sie sich per E-Mail an die Datenentführer wenden. Sobald Sie Kontakt aufgenommen haben, werden sie Ihnen ausführlichere Anweisungen geben, z. B. den genauen Lösegeldbetrag, wie Sie ihn an sie senden können und so weiter. Es wird angenommen, dass die Summe im Bereich einer Zahl mit drei oder vier Ziffern bleibt, die normalerweise in Bitcoin oder einer anderen Art von digitaler Währung (Kryptowährung) ausgezahlt wird.

Unter keinen Umständen sollten Sie bezahlen! Vergessen Sie nicht, dass Sie es mit Cyberkriminellen zu tun haben. Dies sind böswillige Personen, die sich in Ihren Computer eingeschlichen haben, Ihre Dateien gesperrt haben und Sie jetzt für Geld erpressen. Geben Sie diesen Menschen nichts, nicht Ihre Zeit, nicht Ihre Energie und definitiv nicht Ihr Geld. Es wird eine vergebliche Anstrengung sein, denn sie werden dich doppelt überqueren. Sobald sie Ihr Geld erhalten haben, können sie Sie nicht mehr verwenden und gehen zum nächsten Opfer über. Lassen Sie sich von diesen böswilligen Erpressern nicht ausbeuten.

Zeppelins Zielliste

Die Lösegeldnachricht ist in englischer Sprache und weist auf die ausgewählten Infektionsziele hin. Zeppelins Hauptziel ist es, Unternehmen in den USA, Europa und Kanada anzusprechen. Russland und eine Reihe von Regionen außerhalb der UdSSR scheinen von der Zielliste der Ransomware ausgeschlossen zu sein. Unter den Ausgeschlossenen finden Sie die Ukraine, Weißrussland und Kasachstan. Die Infektion kann bestätigen, ob Sie sich in einem dieser Länder oder anderswo befinden, indem Sie in Ihrem System stöbern. Es überprüft den Standard-Ländercode oder die konfigurierte Sprache in Windows. Sobald es seine Bewertung vorgenommen hat, handelt es in Übereinstimmung damit - entweder den Angriff auf Ihren Computer einleiten oder sich von ihm zurückziehen.

Zu den ersten Schritten von Zeppelin bei der Ausrichtung auf Ihren PC gehört das Beenden grundlegender Funktionen. Server, die Ihrem Computer und allen zugehörigen Datenbanken zugeordnet sind, fallen als erste aus. Ihre Backups - weg. Die Ransomware folgt der Programmierung zum Verschlüsseln von Systemstartdateien, Webbrowseranwendungen, Windows-Betriebssystemverzeichnissen und Benutzerdateien mit dem Ziel, die Systemfunktion zu erhalten. Es deaktiviert die Wiederherstellung und versucht, Ihren Computer zu lähmen. Dann kommt die Verschlüsselung, gefolgt von der Anzeige der Lösegeldnotizen und Erpressungsversuchen.

Schaltet Zeppelin den Gang, um neue Datensicherungsstrategien besser zu nutzen?

Es gibt Berichte über eine Änderung der Taktik gegenüber der Zeppelin-Ransomware. Anstatt die Daten des Computers nach dem Angriff zu verschlüsseln und die Zahlung für die Entschlüsselung zu verlangen, wird ein anderer Ansatz versucht. Zeppelin hat nun begonnen, Dateien zu stehlen, anstatt sie zu sperren. Dann gewöhnen sie sich daran, Sie unter Druck zu setzen, die Datenentführer zu bezahlen. Sollte diese Taktik fehlschlagen, können die Cyberkriminellen hinter dem Hack die gestohlenen Daten im dunklen Internet für einen schnellen Gewinn verkaufen. Dies ist ein ziemlich lukrativer Ansatz zum Geldverdienen, sowohl mit kleinen als auch mit großen Zielen. Wie bereits erwähnt, startet Zeppelin hauptsächlich Angriffe gegen Unternehmen aus der IT- und Gesundheitsbranche . Dies sind Unternehmen, die das Lösegeld im Vergleich zu Privatanwendern eher einhalten und bezahlen. Deshalb sind sie Zeppelins Traumziel. Diese Strategie, große Unternehmen anzusprechen, hat sogar einen Namen in der Cyber-Angriffskultur - "Big Game Hunting".

Große Opfer von Ransomware-Angriffen im Jahr 2019 in den USA, Quelle: ninjarmm.com

Die Änderung der Strategie wurde notwendig, nachdem Unternehmen begonnen hatten, ihre Daten zu sichern, um sicherzustellen, dass sie selbst dann nicht zur Zahlung gezwungen werden, wenn sie einem solchen Angriff zum Opfer fallen. Aus diesem Grund haben Ransomware-Bedrohungen wie Zeppelin diesen neuen Ansatz gewählt.

Wie hat Zeppelin seinen Weg in Ihre Maschine gefunden?

Ransomware-Infektionen wie Zeppelin sind bei der Infiltration geschickt. Sie sind einfallsreich und schaffen es, unentdeckt an Ihnen vorbei zu rutschen, um Sie auf ihre Anwesenheit aufmerksam zu machen, nachdem sie zuschlagen.

Die Infektion wird zu den üblichen Possen, um einzudringen, und die beste und einfachste Methode zur Invasion sind Malvertising-Kampagnen. Zeppelin verwendet umfangreiche Spam-E-Mail-Kampagnen. Wenn Sie naiv genug sind, verdächtige E-Mails zu öffnen und deren Inhalt herunterzuladen oder auf Links zu klicken, zu denen Sie aufgefordert werden, bleiben Sie bei der Ransomware hängen. Seien Sie vorsichtig bei E-Mails, deren Absender Sie nicht erkennen oder tun, aber etwas fühlt sich nicht an. Vertrauen Sie Ihrem Instinkt und seien Sie immer besonders wachsam. Die meisten Hacker verwenden legitime Namen und Logos, wenn es um die von ihnen versendeten E-Mails geht. Beispielsweise erhalten Sie möglicherweise eine E-Mail, die behauptet, von PayPal oder Amazon zu stammen. Und lassen Sie sich bitten, Ihre persönlichen und finanziellen Daten zur Überprüfung erneut einzugeben. In der E-Mail wird möglicherweise angegeben, dass sich die Nutzungsbedingungen geändert haben. Wenn Sie sehen möchten, wie, müssen Sie die angehängte Datei herunterladen. Fallen Sie nicht auf diesen Trick herein.

Es gibt auch andere Invasionsmethoden, an die es sich wenden kann. Es kann sich über Managed Service Provider (MSPs) verbreiten. Die Ransomware griff IT- und Gesundheitsunternehmen an und zielte auf MSPs ab, um den Infektionsprozess voranzutreiben und Kunden über Verwaltungssoftware zu infizieren. Es kann auch per Trojaner, gefälschten Updatern oder über Freeware, beschädigte Links und Websites per Anhalter in Ihr System gelangen. Beschädigte Torrents bieten ebenfalls einfachen Zugang. Gehen Sie alles mit Vorsicht an, und Sie können die Täuschung erkennen, bevor Sie unter den Folgen von Naivität oder mangelnder Aufmerksamkeit leiden.

Wenn Sie auf die Täuschung der Ransomware hereinfallen, öffnen Sie die E-Mail "offiziell", "wichtig" oder "Priorität" und laden Sie den Anhang herunter oder klicken Sie auf den Link. Der Download und die Installation der Malware erfolgen sofort. Das Gleiche gilt für gefälschte Updater, die anstelle von Updates Malware installieren. Beschädigte Links, Websites und Freeware folgen demselben Muster. Und Trojaner können sogar Ketteninfektionen verursachen. Halten Sie Ihre Antiviren- oder Antispyware-Software auf dem neuesten Stand und seien Sie auf der Hut, wenn Sie im Internet surfen oder Ihre E-Mails durchsuchen. Lassen Sie nicht zu, dass Malware an Ihnen vorbeigeht .

Wenn Sie die Hektik des Umgangs mit Ransomware vermeiden möchten, erstellen Sie Backups für alle Ihre Dateien. Beachten Sie außerdem, dass es sinnlos ist, diese Sicherungen auf demselben Computer durchzuführen. Sie müssen sie auf einem separaten Gerät haben, damit Sie zumindest wissen, dass Ihre Dateien sicher sind, wenn Ihr PC einem solchen böswilligen Angriff zum Opfer fällt.