Las empresas de tecnología, bienes raíces y atención médica son víctimas de la variante de ransomware VegaLocker, Zeppelin

El ransomware Zeppelin, una amenaza de malware relativamente más reciente, forma parte de la familia de ransomware VegaLocker, junto con Jumper (Jamper) y Buran. Está escrito en el lenguaje de programación Delphi, que se clasifica como un lenguaje de "alto nivel". El código fuente de Delphi resulta bastante desafiante para la ingeniería inversa, que solo funciona para la ventaja de Zeppelin. La amenaza Zeppelin es una variante de la amenaza Buran específicamente , ya que ambas son infecciones de Ransomware-as-a-Service (RaaS). Un modelo RaaS le permite apuntar a un sistema, incluso si no tiene ningún conocimiento sobre los ataques cibernéticos. Es un tipo de suscripción. Se suscribe al uso de un determinado RaaS y se absuelve de tener que codificar el ransomware usted mismo. En cambio, usas la amenaza de otra persona. Las ganancias que genera la infección se dividen entre su creador y la persona que paga por usarla. La amenaza Zeppelin RaaS ofrece la misma división de beneficios que su predecesor Buran: el 75% del dinero va a los afiliados, y el 25% restante a los operadores de ransomware.

La amenaza cibernética de Zeppelin apareció por primera vez en noviembre de 2019. Y, en no más de un mes, su lista de objetivos estaba compuesta en su totalidad por empresas de la industria de TI y atención médica. Los informes de ataques recientes indican que Zeppelin también puede haber dirigido su atención a las empresas de bienes raíces. Zeppelin parece centrarse en entidades ubicadas en los Estados Unidos y Europa.

Zeppelin ofrece todas las ventajas de una amenaza RaaS. Es altamente configurable, ya que puede modificarlo a su gusto: cantidad de rescate, lista de objetivos preferidos, contenido de la nota de rescate, todo se puede cambiar a su preferencia. También puede elegir cómo se implementa, como un archivo .dll o .exe, o incluso envuelto en un cargador de PowerShell. Una vez que toma estas decisiones, y el ransomware se implementa en un sistema, no solo procede con el cifrado y la extorsión. También sigue una lista de instrucciones, cosas que hacer mientras está en la máquina. Termina una variedad de procesos y se centra en los que tienen que ver con bases de datos y copias de seguridad, y servidores de correo.

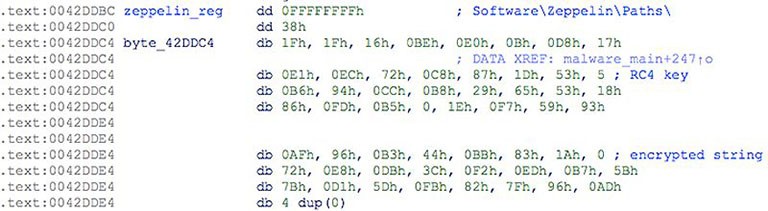

Además, los ejecutables están bajo tres capas de ofuscación. El ransomware Zeppelin utiliza la ofuscación, así como técnicas de conciencia ambiental, para escapar con éxito de las defensas de punto final basadas en firmas. Es una infección bastante sofisticada.

Ejemplo de cadena ofuscada Zeppelin. - Fuente: Threatvector.Cylance.com

Table of Contents

¿Qué sigue a la infiltración de Zeppelin?

Después de que Zeppelin ingresa a su máquina, se instala en una carpeta temporal con el nombre 'zeppelin', que es donde obtiene su nombre. Tan pronto como el ransomware se instala en su sistema, ataca. Utiliza algoritmos de criptografía para cifrar sus datos. Documentos, archivos, fotos, videos, todo se bloquea. Si desea desbloquearlo, debe seguir las demandas del ransomware.

Para asegurar su retención sobre sus archivos, Zeppelin adjunta una extensión aleatoria a cada uno que tenga en su PC. Cada archivo se renombra y se vuelve inaccesible. El ransomware utiliza el sistema de numeración hexadecimal. Por ejemplo, una imagen que solía llamarse "1.jpg" se convierte en "1.jpg.126-D7C-E67". Además de ese formato de extensión 3x3, Zeppelin también tiene la opción de adjuntar ".zeppelin" al final de cada archivo. Entonces, el archivo "1.jpg" se convierte en "1.jpg.zeppelin". El ransomware también agrega marcadores de archivo a los datos bloqueados. También comparten el nombre 'zeppelin'. Una miríada de símbolos puede rodear el marcador, y qué símbolos obtiene depende del editor hexadecimal y del formato de caracteres que utilice.

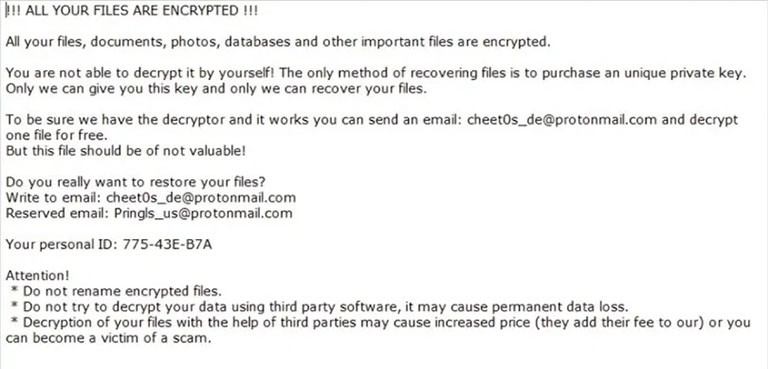

Tan pronto como Zeppelin tenga sus archivos a su alcance, le deja un archivo de texto con demandas. Se llama "!!! TODOS SUS ARCHIVOS ESTÁN ENCRIPTADOS !!!. TXT". Esa es la nota de rescate que enumera todo lo que los ciberdelincuentes esperan que haga si desea recuperar el control de sus datos.

Imagen de la nota de rescate de Zeppelin Ransomware en texto plano. - Fuente: i2.wp.com

El mensaje que contiene es el siguiente:

| !!! ¡TODOS SUS ARCHIVOS ESTÁN ENCRIPTADOS! Todos sus archivos, documentos, fotos, bases de datos y otros archivos importantes están encriptados. ¡No puede descifrarlo usted mismo! El único método para recuperar archivos es comprar una clave privada única. Solo nosotros podemos darle esta clave y solo nosotros podemos recuperar sus archivos. Para estar seguro de que tenemos el descifrador y funciona, puede enviar un correo electrónico: bad_sysadmin (at) protonmail [.] Com y descifrar un archivo de forma gratuita. ¡Pero este archivo no debería ser valioso! ¿Realmente quieres restaurar tus archivos? Escribir al correo electrónico: bad_sysadmin (at) protonmail [.] Com Tu identificación personal: ¡Atención! * No cambie el nombre de los archivos cifrados. * No intente descifrar sus datos con un software de terceros, ya que puede causar la pérdida permanente de datos. * El descifrado de sus archivos con la ayuda de terceros puede causar un aumento en el precio (agregan su tarifa a la nuestra) o puede convertirse en una víctima de una estafa. |

El ransomware afirma que solo una clave de descifrado única puede desbloquear sus archivos, y si desea tenerla, debe comunicarse con los secuestradores de datos por correo electrónico. Una vez que te comuniques, te responderán con instrucciones más detalladas, como la cantidad exacta del rescate, cómo enviárselos, etc. Se presume que la suma permanece en el rango de un número con tres o cuatro dígitos, por lo general se espera que se pague en Bitcoin o algún otro tipo de moneda digital (criptomoneda).

¡Bajo ninguna circunstancia debe pagar! No olvides que estás tratando con cibercriminales. Estas son personas maliciosas, que se abrieron paso en su máquina, bloquearon sus archivos y ahora lo extorsionan por dinero. No le dé nada a estas personas, ni su tiempo, ni su energía, y definitivamente no su dinero. Será un esfuerzo inútil, ya que te traicionarán. Una vez que obtienen su dinero, ya no lo usan, por lo que pasan a la siguiente víctima. No permita que estos extorsionistas maliciosos lo exploten.

Lista de objetivos de Zeppelin

El mensaje de rescate está en inglés, lo que sugiere los objetivos elegidos de la infección. El objetivo principal de Zeppelin es apuntar a compañías en los Estados Unidos, Europa y Canadá. Rusia y una serie de regiones de la ex URSS parecen excluidas de la lista de objetivos del ransomware. Entre los excluidos, se encuentran Ucrania, Bielorrusia y Kazajstán. La infección logra afirmar si estás en uno de estos países o en otro lugar, hurgando en tu sistema. Comprueba el código de país predeterminado o el idioma configurado en Windows. Tan pronto como realiza su evaluación, actúa de acuerdo, ya sea iniciando el ataque en su máquina o retirándose de ella.

Los primeros pasos de Zeppelin para apuntar a su PC incluyen la terminación de funciones de nivel básico. Los servidores asociados con su computadora y todas las bases de datos asociadas son los primeros en caer. Tus copias de seguridad se han ido. El ransomware sigue la programación para cifrar archivos de arranque del sistema, aplicaciones de navegador web, directorios del sistema operativo Windows y archivos de usuario con el objetivo de preservar la función del sistema. Inhabilita la recuperación y hace todo lo posible para paralizar su máquina. Luego viene el cifrado seguido de la pantalla de la nota de rescate y los intentos de extorsión.

¿Zeppelin está cambiando de marcha para aprovechar mejor las nuevas estrategias de respaldo de datos?

Han comenzado a llegar informes sobre un cambio de táctica del ransomware Zeppelin. En lugar de cifrar los datos de la máquina después del ataque y exigir el pago por el descifrado, intenta un enfoque diferente. Zeppelin ahora ha comenzado a robar archivos en lugar de bloquearlos. Luego se acostumbran a presionarlo para que pague a los secuestradores de datos. Si esa táctica falla, los ciberdelincuentes detrás del hack pueden vender los datos robados en la web oscura para obtener una ganancia rápida. Eso demuestra un enfoque bastante lucrativo para hacer dinero, con objetivos tanto pequeños como grandes. Según lo establecido, Zeppelin lanza principalmente ataques contra compañías de la industria de TI y atención médica . Estas son entidades que tienen más probabilidades de cumplir y pagar el rescate en comparación con los usuarios domésticos. Es por eso que son el objetivo soñado de Zeppelin. Esta estrategia de apuntar a grandes empresas incluso tiene un nombre en la cultura del ataque cibernético: 'Big Game Hunting'.

Víctimas a gran escala de ataques de ransomware en 2019 en los EE. UU., Fuente: ninjarmm.com

El cambio en la estrategia se hizo necesario después de que las compañías comenzaron a hacer una copia de seguridad de sus datos para asegurarse de que, incluso si fueran víctimas de tal ataque, no se vieran obligados a pagar. Es por eso que las amenazas de ransomware como Zeppelin han adoptado este nuevo enfoque.

¿Cómo llegó Zeppelin a su máquina?

Las infecciones de ransomware, como Zeppelin, son astutas cuando se trata de infiltración. Son ingeniosos y logran deslizarse sin ser detectados, lo que lo hace consciente de su presencia después de que atacan.

La infección recurre a las travesuras habituales para invadir, y el método mejor y más fácil para la invasión es a través de campañas de publicidad maliciosa. Zeppelin emplea campañas de correo electrónico no deseado a gran escala. Si eres lo suficientemente ingenuo como para abrir correos electrónicos sospechosos y descargar su contenido o hacer clic en los enlaces que te instan, te quedarás atrapado con el ransomware. Tenga cuidado con los correos electrónicos, cuyos remitentes no reconoce o no, pero algo se siente mal. Confíe en sus instintos y siempre esté más atento. La mayoría de los hackers usan nombres y logotipos legítimos cuando se trata de los correos electrónicos que envían. Por ejemplo, puede recibir un correo electrónico que dice ser de PayPal o Amazon. Y, se le pide que complete su información personal y financiera nuevamente para 'verificación'. O bien, el correo electrónico puede decir que los términos y condiciones han cambiado, y si desea ver cómo, debe descargar el archivo adjunto. No caigas en este truco.

También hay otros métodos de invasión a los que puede recurrir. Se puede propagar a través de proveedores de servicios gestionados (MSP). El ransomware atacó a las empresas de TI y de atención médica y apuntó a los MSP en un intento de impulsar el proceso de infección e infectar a los clientes a través del software de gestión. También puede hacer autostop en su sistema en un troyano, actualizaciones falsas o mediante software gratuito, enlaces corruptos y sitios. Los torrents corruptos también proporcionan un fácil acceso. Enfoque todo con precaución, y podría detectar el engaño antes de sufrir las consecuencias de la ingenuidad o la falta de atención.

Si cae en el engaño del ransomware, abra el correo "oficial", "importante" o "prioritario" y descargue el archivo adjunto o haga clic en el enlace, la descarga e instalación del malware son inmediatos. Es lo mismo con los falsos actualizadores, que en lugar de instalar actualizaciones, instalan malware. Los enlaces, sitios y programas gratuitos dañados siguen el mismo patrón. Y, en cuanto a los troyanos, incluso son capaces de causar infecciones en cadena. Mantenga actualizado su software antivirus o antispyware y esté alerta cuando navegue por la web o revise sus correos electrónicos. No permita que el malware se le escape .

Si desea evitar la agitación de tratar con ransomware, cree copias de seguridad de todos sus archivos. Además, tenga en cuenta que hacer estas copias de seguridad en la misma máquina es inútil. Debe tenerlos en un dispositivo separado para que si su PC es víctima de un ataque malicioso, al menos sepa que sus archivos están seguros.