Tech-, vastgoed- en zorgbedrijven worden slachtoffer van VegaLocker Ransomware Variant, Zeppelin

Zeppelin ransomware, een relatief nieuwere malwarebedreiging, blijkt onderdeel te zijn van de VegaLocker ransomware-familie, naast Jumper (Jamper) en Buran. Het is geschreven in de programmeertaal Delphi, die wordt gecategoriseerd als een taal op "hoog niveau". De Delphi-broncode blijkt een behoorlijke uitdaging voor reverse-engineering, wat alleen in het voordeel van Zeppelin werkt. De Zeppelin-dreiging is specifiek een variant van de Buran-dreiging , omdat het beide Ransomware-as-a-Service (RaaS) infecties zijn. Met een RaaS-model kunt u een systeem targeten, zelfs als u geen kennis hebt van cyberaanvallen. Het is een soort abonnement. U abonneert zich op het gebruik van een bepaalde RaaS en ontheft uzelf van het zelf coderen van de ransomware. In plaats daarvan gebruik je de dreiging van iemand anders. De winst die de infectie oplevert, wordt verdeeld tussen de maker en de persoon die betaalt om het te gebruiken. De Zeppelin RaaS-dreiging biedt dezelfde winstverdeling als zijn voorganger Buran deed - 75% van het geld gaat naar de filialen, terwijl de resterende 25% naar de ransomware-exploitanten gaat.

De cyberdreiging van Zeppelin verscheen voor het eerst in november 2019. En binnen een maand bestond de doellijst volledig uit bedrijven uit de IT- en gezondheidszorgindustrie. Uit rapporten van recente aanvallen blijkt dat Zeppelin mogelijk ook zijn zinnen heeft gezet op onroerendgoedbedrijven. Zeppelin lijkt zich te richten op entiteiten in de VS en Europa.

Zeppelin biedt alle voordelen van een RaaS-dreiging. Het is in hoge mate configureerbaar omdat je het naar wens kunt aanpassen - losgeldbedrag, gewenste doellijst, losgeld inhoud, het kan allemaal worden gewijzigd naar jouw voorkeur. U kunt ook kiezen hoe het wordt geïmplementeerd - als een DLL- of EXE-bestand of zelfs verpakt in een PowerShell-lader. Zodra u deze beslissingen neemt en de ransomware in een systeem wordt geïmplementeerd, gaat het niet alleen verder met codering en afpersing. Het volgt ook een lijst met instructies, dingen die u in de machine kunt doen. Het beëindigt een verscheidenheid aan processen en richt zich op degenen die te maken hebben met database en back-up en e-mailservers.

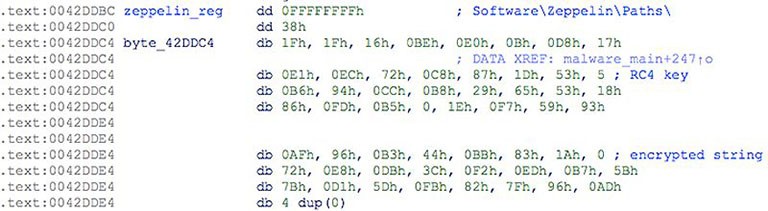

Wat meer is, zijn de uitvoerbare bestanden onder drie lagen van verduistering. Zeppelin ransomware maakt gebruik van obfuscation, evenals technieken voor milieubewustzijn, om succesvol op handtekeningen gebaseerde eindpuntverdedigingen te ontsnappen. Het is een nogal geavanceerde infectie.

Voorbeeld van een verborgen Zeppelin-string. - Bron: Threatvector.Cylance.com

Table of Contents

Wat volgt op de infiltratie van Zeppelin?

Nadat Zeppelin uw machine is binnengekomen, installeert het zichzelf in een tijdelijke map met de naam 'zeppelin', waar het zijn naam krijgt. Zodra de ransomware zich in uw systeem nestelt, slaat het toe. Het maakt gebruik van cryptografie-algoritmen om uw gegevens te coderen. Documenten, archieven, foto's, video's, alles wordt vergrendeld. Als je het ontgrendeld wilt krijgen, moet je de eisen van de ransomware volgen.

Om zijn bestanden veilig te houden, voegt Zeppelin een willekeurige extensie toe aan elke extensie die u op uw pc hebt. Elk bestand wordt hernoemd en ontoegankelijk gemaakt. De ransomware maakt gebruik van het hexadecimale cijfersysteem. Een afbeelding die vroeger "1.jpg" werd genoemd, wordt "1.jpg.126-D7C-E67". Afgezien van dat 3x3 extensieformaat, heeft Zeppelin ook de optie om ".zeppelin" aan het einde van elk bestand toe te voegen. Het bestand "1.jpg" wordt dus "1.jpg.zeppelin". De ransomware voegt ook bestandsmarkeringen toe aan de vergrendelde gegevens. Ze delen ook de naam 'zeppelin'. Een groot aantal symbolen kan de marker omringen en welke symbolen het krijgt, hangt af van de hex-editor en het tekenformaat dat u gebruikt.

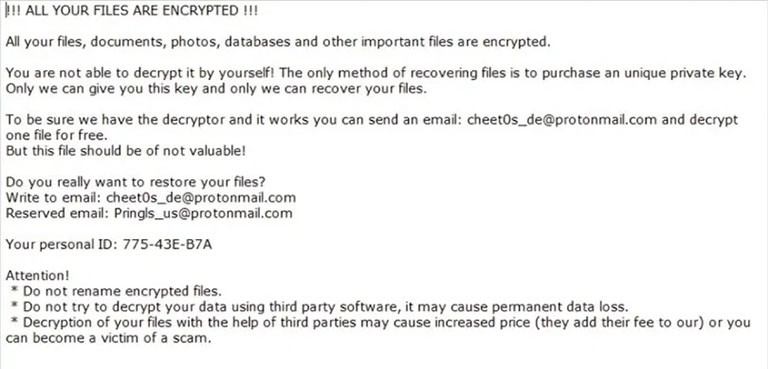

Zodra Zeppelin uw bestanden onder handbereik heeft, krijgt u een tekstbestand met eisen. Het heet "!!! AL UW BESTANDEN WORDEN VERSLEUTELD !!!. TXT." Dat is de losgeldbrief die alles weergeeft wat de cybercriminelen van je verwachten te doen als je weer controle over je gegevens wilt krijgen.

Afbeelding van het losgeldbriefje van Zeppelin Ransomware in platte tekst. - Bron: i2.wp.com

Het bericht dat het bevat is als volgt:

| !!! AL UW BESTANDEN WORDEN VERSLEUTELD !!! Al uw bestanden, documenten, foto's, databases en andere belangrijke bestanden worden gecodeerd. U kunt het niet zelf decoderen! De enige methode om bestanden te herstellen, is door een unieke persoonlijke sleutel aan te schaffen. Alleen wij kunnen u deze sleutel geven en alleen wij kunnen uw bestanden herstellen. Om zeker te zijn dat we de decryptor hebben en het werkt, kunt u een e-mail sturen: bad_sysadmin (at) protonmail [.] Com en een bestand gratis decoderen. Maar dit bestand zou niet waardevol moeten zijn! Wilt u echt uw bestanden herstellen? Schrijf naar e-mail: bad_sysadmin (at) protonmail [.] Com Uw persoonlijke ID: Aandacht! * Wijzig de naam van gecodeerde bestanden niet. * Probeer uw gegevens niet te decoderen met software van derden, dit kan permanent gegevensverlies veroorzaken. * Decodering van uw bestanden met behulp van derden kan een hogere prijs veroorzaken (ze voegen hun kosten toe aan onze) of u kunt het slachtoffer worden van een oplichterij. |

De ransomware beweert dat alleen een unieke decoderingssleutel uw bestanden kan ontgrendelen, en als u deze wilt hebben, moet u via e-mail contact opnemen met de gegevensontvoerders. Als je eenmaal contact hebt opgenomen, zullen ze naar je terugkomen met meer grondige instructies, zoals het exacte losgeld, hoe je het naar hen kunt verzenden, enzovoort. De som wordt verondersteld binnen het bereik van een getal met drie of vier cijfers te blijven, meestal wordt verwacht dat deze wordt betaald in Bitcoin of een ander type digitale valuta (cryptocurrency).

In geen geval zou u moeten betalen! Vergeet niet dat u te maken hebt met cybercriminelen. Dit zijn kwaadwillende personen, die zich een weg naar uw machine hebben verspreid, uw bestanden hebben vergrendeld en u nu voor geld afpersen. Geef niets aan deze mensen, niet je tijd, niet je energie, en zeker niet je geld. Het zal een verspilde inspanning zijn, want ze zullen je kruisen. Als ze je geld eenmaal hebben, kunnen ze je niet meer gebruiken, dus gaan ze door naar het volgende slachtoffer. Laat deze kwaadwillende afpersers u niet uitbuiten.

Zeppelin's doellijst

Het losgeldbericht is in het Engels, wat verwijst naar de gekozen doelen van de infectie. Het hoofddoel van Zeppelin is om zich te richten op bedrijven in de Verenigde Staten, Europa en Canada. Rusland en een reeks ex-USSR-regio's lijken uitgesloten van de doellijst van de ransomware. Onder de uitgeslotenen vind je Oekraïne, Wit-Rusland en Kazachstan. De infectie weet te bevestigen of je in een van deze landen of elders bent, door rond te snuffelen in je systeem. Het controleert de standaardlandcode of de geconfigureerde taal in Windows. Zodra het zijn beoordeling uitvoert, handelt het overeenkomstig - ofwel de aanval op uw machine initiëren of zich terugtrekken.

De eerste stappen van Zeppelin bij het richten op uw pc omvatten het beëindigen van basisniveaufuncties. Servers die zijn gekoppeld aan uw computer en alle bijbehorende databases worden als eerste uitgeschakeld. Je back-ups zijn weg. De ransomware volgt de programmering om systeembootbestanden, webbrowser-applicaties, Windows-besturingssysteemmappen en gebruikersbestanden te coderen met het doel de systeemfunctie te behouden. Het schakelt herstel uit en doet zijn best om uw machine te verlammen. Dan komt codering gevolgd door de weergave van losgeld en afpersingspogingen.

Schakelt Zeppelin van versnelling om beter gebruik te maken van nieuwe strategieën voor back-up van gegevens?

Er zijn rapporten binnengekomen over een tactische verschuiving van de Zeppelin-ransomware. In plaats van de gegevens van de machine na de aanval te coderen en betaling voor de decodering te eisen, probeert het een andere aanpak. Zeppelin is nu begonnen met het stelen van bestanden in plaats van ze te vergrendelen. Dan wennen ze eraan om je onder druk te zetten om de gegevensontvoerders te betalen. Als die tactiek mislukt, kunnen de cybercriminelen achter de hack de gestolen gegevens op het dark web verkopen voor een snelle winst. Dat bewijst nogal een lucratieve benadering van geld verdienen, met zowel kleine als grote doelen. Zoals vastgesteld lanceert Zeppelin vooral aanvallen op bedrijven uit de IT- en gezondheidszorgsector . Dit zijn entiteiten die eerder voldoen en het losgeld betalen in vergelijking met thuisgebruikers. Daarom zijn ze het droomdoel van Zeppelin. Deze strategie gericht op grote ondernemingen heeft zelfs een naam in de cyberaanvalcultuur - 'Big Game Hunting'.

Grootschalige slachtoffers van ransomware-aanvallen in 2019 in de VS, Bron: ninjarmm.com

De verschuiving in strategie werd noodzakelijk nadat bedrijven een back-up van hun gegevens begonnen te maken om ervoor te zorgen dat zelfs als ze ten prooi zouden vallen aan een dergelijke aanval, ze niet tot betaling zouden worden gedwongen. Dat is de reden waarom ransomware-bedreigingen zoals Zeppelin deze nieuwe aanpak hebben overgenomen.

Hoe is Zeppelin in uw machine terechtgekomen?

Ransomware-infecties, zoals Zeppelin, zijn sluw als het gaat om infiltratie. Ze zijn vindingrijk en slagen erin onopgemerkt voorbij je te glippen, waardoor je je bewust wordt van hun aanwezigheid nadat ze toeslaan.

De infectie verandert in de gebruikelijke capriolen om binnen te vallen, en de beste en gemakkelijkste methode voor invasie is via malvertisingcampagnes. Zeppelin gebruikt grootschalige spam-e-mailcampagnes. Als je naïef genoeg bent om verdachte e-mails te openen en de inhoud te downloaden of op koppelingen te klikken waar ze je aansporen, zul je vastlopen met de ransomware. Wees op uw hoede voor e-mails waarvan u de afzenders niet herkent of wel, maar er voelt iets niet goed. Vertrouw op je instinct en wees altijd extra waakzaam. De meeste hackers gebruiken legitieme namen en logo's als het gaat om de e-mails die ze verzenden. U kunt bijvoorbeeld een e-mail ontvangen waarin wordt beweerd dat deze afkomstig is van PayPal of Amazon. En word gevraagd om uw persoonlijke en financiële informatie opnieuw in te vullen voor 'verificatie'. Of in de e-mail staat mogelijk dat de algemene voorwaarden zijn gewijzigd. Als u wilt zien hoe, moet u het bijgevoegde bestand downloaden. Val niet voor deze bedrog.

Er zijn ook andere invasiemethoden waartoe het zich kan wenden. Het kan zich verspreiden via managed service providers (MSP's). De ransomware viel IT- en zorgbedrijven aan en mikte op MSP's in een poging het infectieproces te bevorderen en klanten te infecteren via beheersoftware. Het kan ook in uw systeem liften op een Trojan, nep-updaters of via freeware, beschadigde koppelingen en sites. Beschadigde torrents bieden ook gemakkelijke toegang. Benader alles met voorzichtigheid, en u zou de misleiding kunnen ontdekken voordat u de gevolgen van naïviteit of gebrek aan aandacht ondervindt.

Als je valt voor het bedrog van de ransomware, open dan de "officiële", "belangrijke" of "prioritaire" e-mail en download de bijlage of klik op de link, het downloaden en installeren van de malware is onmiddellijk. Hetzelfde geldt voor nep-updaters, die in plaats van updates installeren, malware installeren. Beschadigde links, sites en freeware volgen hetzelfde patroon. En wat Trojaanse paarden betreft, ze kunnen zelfs kettinginfecties veroorzaken. Houd uw antivirus- of antispyware-software up-to-date en wees op uw hoede wanneer u op internet surft of uw e-mails bekijkt. Laat malware niet langs je glippen .

Als u de hectiek van het omgaan met ransomware wilt vermijden, maakt u back-ups voor al uw bestanden. Merk ook op dat het nutteloos is om deze back-ups op dezelfde machine te maken. Je moet ze op een apart apparaat hebben, zodat als je pc het slachtoffer wordt van een dergelijke kwaadaardige aanval, je tenminste weet dat je bestanden veilig zijn.