Tekniske, eiendomsselskaper og helsevirksomheter faller offer for VegaLocker Ransomware Variant, Zeppelin

Zeppelin ransomware, en relativt nyere malware-trussel, er funnet å være en del av VegaLocker ransomware-familien, sammen med Jumper (Jamper) og Buran. Det er skrevet på Delphi-programmeringsspråket, som blir kategorisert som et "høyt nivå" -språk. Delphi-kildekoden viser seg å være ganske utfordrende å omvendt ingeniør, som bare fungerer til Zeppelins fordel. Zeppelin-trusselen er en variant av Buran-trusselen spesifikt , ettersom de begge er Ransomware-as-a-Service (RaaS) -infeksjoner. En RaaS-modell lar deg målrette et system, selv om du ikke har noen kunnskap om nettangrep. Det er en type abonnement. Du abonnerer på å bruke en viss RaaS og fritar deg selv fra å måtte kode ransomware. I stedet bruker du andres trussel. Overskuddet som infeksjonen da bringer inn blir delt mellom skaperen og personen som betaler for å bruke den. Zeppelin RaaS-trusselen tilbyr den samme gevinstdelingen som forgjengeren Buran gjorde - 75% av pengene går til tilknyttede selskaper, med de resterende 25% til ransomware-operatørene.

Zeppelin cyber-trussel dukket først opp i november 2019. Og på ikke mer enn en måned var mållisten helt sammensatt av selskaper fra IT- og helsebransjen. Rapporter om nylige angrep indikerer at Zeppelin også kan ha vendt synet på eiendomsselskaper. Zeppelin ser ut til å ha sitt fokus på enheter lokalisert i USA og Europa.

Zeppelin tilbyr alle fordelene ved en RaaS-trussel. Den er veldig konfigurerbar, ettersom du kan endre den etter ønske - løsepenger, foretrukket målliste, løsepengeinnhold, alt kan endres til dine preferanser. Du kan også velge hvordan den skal distribueres - som en .dll- eller .exe-fil, eller til og med innpakket i en PowerShell-laster. Når du har tatt disse beslutningene, og ransomware blir distribuert i et system, fortsetter det ikke bare med kryptering og utpressing. Den følger også en liste over instruksjoner, ting å gjøre mens du er i maskinen. Det avslutter en rekke prosesser og fokuserer på de som har med database og sikkerhetskopiering, og postservere å gjøre.

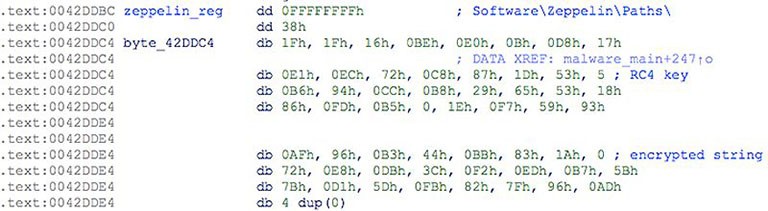

Dessuten er kjørbare filer under tre obfuskasjoner. Zeppelin ransomware bruker tilsløring, så vel som miljøbevissthetsteknikker, for å unnslippe signaturbaserte endepunktforsvar med suksess. Det er en ganske sofistikert infeksjon.

Eksempel på tilslørt Zeppelin-streng. - Kilde: Threatvector.Cylance.com

Table of Contents

Hva følger Zeppelins infiltrasjon?

Etter at Zeppelin har kommet inn på maskinen din, installerer den seg i en midlertidig mappe med navnet 'zeppelin', og det er der den får navnet sitt. Så snart ransomware setter seg inn i systemet ditt, slår den fast. Den bruker kryptografialgoritmer for å kryptere dataene dine. Dokumenter, arkiver, bilder, videoer, alt sammen blir det låst. Hvis du ønsker å få den låst opp, må du følge ransomware-kravene.

For å få tak i filene dine, knytter Zeppelin en tilfeldig utvidelse til hver eneste en du har på PC-en. Hver fil blir omdøpt og gjort utilgjengelig. Ransomware bruker det heksadesimale tallsystemet. For eksempel blir et bilde som tidligere ble kalt "1.jpg" "1.jpg.126-D7C-E67." Bortsett fra det utvidelsesformatet 3x3, har Zeppelin også muligheten til å legge ved ".zeppelin" på slutten av hver fil. Så filen "1.jpg" blir til "1.jpg.zeppelin." Ransomware legger også til filmarkører i de låste dataene. De deler også 'zeppelin'-navnet. Et utall symboler kan omgi markøren, og hvilke symboler den får, avhenger av sekskanteditoren og tegnformatet du bruker.

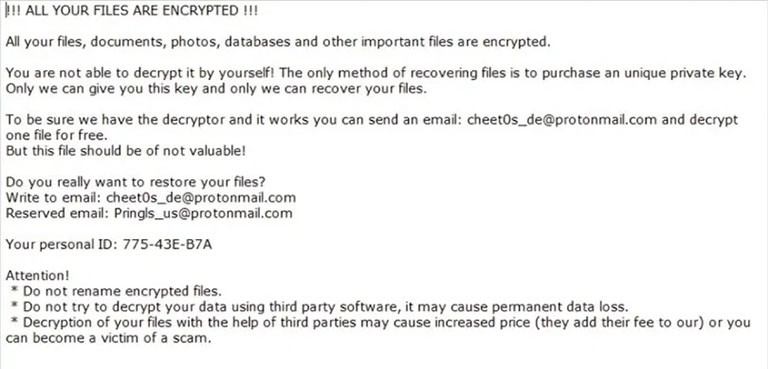

Så snart Zeppelin har filene dine under kontroll, etterlater det deg en tekstfil med krav. Det heter "!!! ALLE DIN FILER ER BESKRIVET !!!. TXT." Det er løsepengene som viser alt cyberkriminelle forventer at du skal gjøre hvis du ønsker å gjenvinne kontrollen over dataene dine.

Bilde av Zeppelin Ransomwares løsepenger i vanlig tekst. - Kilde: i2.wp.com

Meldingen den inneholder er som følger:

| !!! ALLE DIN FILER ER BESKRIVET !!! Alle filer, dokumenter, bilder, databaser og andre viktige filer er kryptert. Du kan ikke dekryptere det selv! Den eneste metoden for å gjenopprette filer er å kjøpe en unik privat nøkkel. Bare vi kan gi deg denne nøkkelen, og bare vi kan gjenopprette filene dine. For å være sikker på at vi har dekrypteren og den fungerer, kan du sende en e-post: bad_sysadmin (at) protonmail [.] Com og dekryptere en fil gratis. Men denne filen skal ikke være verdifull! Vil du virkelig gjenopprette filene dine? Skriv til e-post: bad_sysadmin (at) protonmail [.] Com Din personlige ID: Merk følgende! * Ikke gi nytt navn til krypterte filer. * Ikke prøv å dekryptere dataene dine ved hjelp av tredjepartsprogramvare, det kan føre til varig tap av data. * Dekryptering av filene dine ved hjelp av tredjepart kan føre til økt pris (de legger gebyret til vårt) eller du kan bli et offer for en svindel. |

Ransomware hevder at bare en unik dekrypteringsnøkkel kan låse opp filene dine, og hvis du ønsker å ha det, må du kontakte datasnapperne via e-post. Når du har nådd ut, vil de komme tilbake til deg med grundigere instruksjoner, for eksempel nøyaktig løsepenger, hvordan du kan sende det til dem, og så videre. Summen antas å holde seg i området fra et tall med tre eller fire sifre, vanligvis forventet å få betalt i Bitcoin eller en annen type digital valuta (cryptocurrency).

Under ingen omstendigheter skal du betale! Ikke glem at du har å gjøre med nettkriminelle. Dette er ondsinnede individer, som vinket seg inn i maskinen din, låste filene dine og nå presser deg for penger. Gi ingenting til disse menneskene, ikke tiden din, ikke energien din, og absolutt ikke pengene dine. Det vil være en bortkastet innsats, for de vil krysse deg dobbelt. Når de først har fått pengene dine, har de ikke mer bruk av deg, så de går videre til neste offer. Ikke la disse ondsinnede utpresserne utnytte deg.

Zeppelins målliste

Løsemeldingen er på engelsk, som antyder infeksjonens valgte mål. Zeppelins hovedmål er å målrette selskaper i USA, Europa og Canada. Russland og en rekke eks-USSR-regioner ser ut til å være ekskludert fra ransomware-mållisten. Blant de ekskluderte finner du Ukraina, Hviterussland og Kasakhstan. Infeksjonen klarer å bekrefte om du er i et av disse landene eller andre steder, ved å pirke rundt i systemet ditt. Den sjekker standardkoden eller det konfigurerte språket i Windows. Så snart den vurderer, opptrer den i samsvar - enten igangsetter angrepet på maskinen din eller trekker seg fra den.

Zeppelins første trinn i å målrette datamaskinen din inkluderer å avslutte grunnleggende nivåfunksjoner. Servere tilknyttet datamaskinen din og alle de tilknyttede databasene er de første som går ned. Sikkerhetskopiene dine - borte. Ransomware følger programmering for å kryptere systemoppstartsfiler, nettleserapplikasjoner, Windows-operativsystemkataloger og brukerfiler med mål om å bevare systemfunksjonen. Det deaktiverer utvinning og gjør sitt beste for å lamslå maskinen din. Deretter kommer kryptering fulgt av visning av løsepenger og utpressingsforsøk.

Skifter Zeppelin gir for bedre å utnytte nye datasikkerhetskopieringsstrategier?

Rapporter har begynt å komme om et taktisk skifte fra Zeppelin ransomware. I stedet for å kryptere maskinens data etter angrepet og kreve betaling for dekrypteringen, prøver den en annen tilnærming. Zeppelin har nå begynt å stjele filer i stedet for å låse dem. Da blir de vant til å presse deg til å betale datatilfangerne. Skulle den taktikken mislykkes, kan nettkriminelle bak hacket selge de stjålne dataene på det mørke nettet for et raskt overskudd. Dette viser seg å være en lukrativ tilnærming til å tjene penger, med både små og store mål. Som etablert, iverksetter Zeppelin hovedsakelig angrep mot selskaper fra IT- og helsebransjen . Dette er enheter som er mer sannsynlig å etterkomme og betale opp løsepenger sammenlignet med hjemmebrukere. Derfor er de Zeppelins drømmemål. Denne strategien for å målrette mot store bedrifter har til og med et navn i nettangrepskultur - 'Big Game Hunting.'

Storskala ofre for ransomware-angrep i 2019 i USA, Kilde: ninjarmm.com

Endringen i strategi ble nødvendig etter at selskaper begynte å sikkerhetskopiere dataene sine for å sikre at selv om de falt byttedyr for et slikt angrep, ikke ville de bli tvunget til betaling. Derfor har ransomware-trusler som Zeppelin tatt denne nye tilnærmingen.

Hvordan fant Zeppelin veien inn i maskinen din?

Ransomware-infeksjoner, som Zeppelin, er slemme når det gjelder infiltrasjon. De er ressurssterke og klarer å gli forbi deg uoppdaget, noe som gjør deg oppmerksom på deres tilstedeværelse etter at de streiker.

Infeksjonen går over til de vanlige antikene å invadere, og den beste og enkleste metoden for invasjon er via malvertiseringskampanjer. Zeppelin sysselsetter store e-postkampanjer med spam. Hvis du er naiv nok til å åpne mistenkelige e-poster og laste ned innholdet eller klikke på lenker de ber deg om, vil du sitte fast med ransomware. Vær på vakt mot e-postmeldinger, hvis avsendere du ikke kjenner, eller du gjør, men noe føles av. Stol på instinktene dine, og vær alltid ekstra årvåkne. De fleste hackere bruker legitime navn og logoer når det kommer til e-postene de sender ut. For eksempel kan du få en e-postmelding som hevder å være fra PayPal eller Amazon. Og du blir bedt om å fylle ut den personlige og økonomiske informasjonen din igjen for "bekreftelse". Eller e-postmeldingen kan si at vilkår og betingelser har endret seg, og hvis du ønsker å se hvordan, må du laste ned den vedlagte filen. Ikke fall for dette lureriet.

Det er andre invasjonsmetoder den kan slå til også. Det kan spres via administrerte tjenesteleverandører (MSP). Ransomware angrep IT- og helsefirmaer og målrettet MSPer i et forsøk på å videreføre infeksjonsprosessen, og smitte kunder via styringsprogramvare. Det kan også gå inn i systemet ditt på en trojansk, falske oppdaterere, eller via freeware, ødelagte koblinger og nettsteder. Korrupte torrenter gir også enkel tilgang. Tilnærming alt med forsiktighet, og du kan oppdage bedraget før du får konsekvensene av naivitet eller manglende oppmerksomhet.

Hvis du faller for ransomwarens bedrag, åpner du den "offisielle", "viktige" eller "prioriterte" e-posten, og laster ned vedlegget eller klikker på lenken, og nedlastingen og installasjonen av skadelig programvare er øyeblikkelig. Det er det samme med falske oppdaterere, som i stedet for å installere oppdateringer, installerer skadelig programvare. Korrupte lenker, nettsteder og freeware følger samme mønster. Og som for trojanere er de til og med i stand til å forårsake kjedeinfeksjoner. Hold ditt antivirus- eller antispionprogramvare oppdatert, og vær på vakt når du surfer på nettet eller ser gjennom e-postene dine. Ikke la skadelig programvare skli forbi deg .

Hvis du ønsker å unngå det hektiske ved å håndtere ransomware, må du lage sikkerhetskopier for alle filene dine. Vær også oppmerksom på at å gjøre disse sikkerhetskopiene på samme maskin er nytteløst. Du må ha dem på en egen enhet, slik at hvis PC-en din blir offer for et så skadelig angrep, i det minste vet du at filene dine er trygge.