Tekniske, ejendomsselskaber og sundhedsydelser er offer for VegaLocker Ransomware Variant, Zeppelin

Zeppelin ransomware, en relativt nyere malware-trussel, viser sig at være en del af VegaLocker ransomware-familien sammen med Jumper (Jamper) og Buran. Det er skrevet på programmeringssproget Delphi, som bliver kategoriseret som et "højt niveau" sprog. Delphi-kildekoden viser sig ret udfordrende at vende ingeniør, som kun fungerer til Zeppelins fordel. Zeppelin-truslen er en variant af Buran-truslen specifikt , da de begge er Ransomware-as-a-Service (RaaS) -infektioner. En RaaS-model giver dig mulighed for at målrette mod et system, selvom du ikke har nogen viden om cyberangreb. Det er en type abonnement. Du abonnerer på at bruge en bestemt RaaS og frigiver dig selv fra at skulle kode ransomware selv. I stedet bruger du en andens trussel. Den fortjeneste, som infektionen derefter bringer ind, splittes mellem dets skaber og den person, der betaler for at bruge den. Zeppelin RaaS-trussel tilbyder den samme overskudsdeling som sin forgænger Buran gjorde - 75% af pengene går til tilknyttede virksomheder, med de resterende 25% til ransomware-operatørerne.

Zeppelin-cyber-trussel optrådte først i november 2019. Og på ikke mere end en måned var dens målliste fuldstændigt sammensat af virksomheder fra it- og sundhedsbranchen. Rapporter om nylige angreb tyder på, at Zeppelin også muligvis har vendt sine synspunkter på ejendomsselskaber. Zeppelin ser ud til at have sit fokus på enheder beliggende i USA og Europa.

Zeppelin tilbyder alle fordele ved en RaaS-trussel. Det er meget konfigurerbart, da du kan ændre det efter din smag - løsepenge, foretrukket målliste, indhold af løsepenge, alt kan ændres til dine præferencer. Du kan også vælge, hvordan det bliver implementeret - som en .dll- eller .exe-fil, eller endda indpakket i en PowerShell-læsser. Når du først har truffet disse beslutninger, og ransomware bliver implementeret i et system, fortsætter det ikke kun med kryptering og afpresning. Det følger også en liste over instruktioner, ting at gøre, mens du er i maskinen. Det afslutter en række processer og fokuserer på dem, der har at gøre med database og backup, og mailserver.

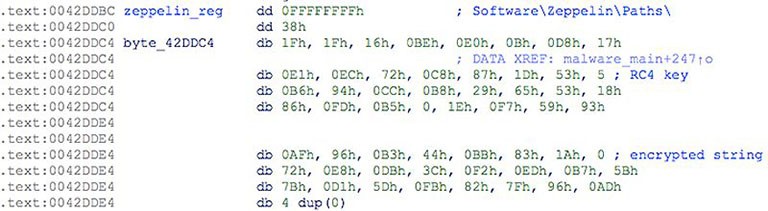

Hvad mere er, eksekverbare filer er under tre obfuskationer. Zeppelin ransomware anvender tilsløring samt miljøbevidsthedsteknikker til at undslippe signaturbaserede slutpunktforsvar med succes. Det er en temmelig sofistikeret infektion.

Eksempel på Zeppelin tilsløret streng. - Kilde: Threatvector.Cylance.com

Table of Contents

Hvad følger Zeppelins infiltration?

Efter at Zeppelin er kommet ind i din maskine, installerer den sig selv i en midlertidig mappe med navnet 'zeppelin', hvor det får sit navn. Så snart ransomware sætter sig ind i dit system, strejker det. Det bruger kryptografialgoritmer til at kryptere dine data. Dokumenter, arkiver, fotos, videoer, alt sammen bliver låst. Hvis du ønsker at få det låst op, skal du følge ransomwares krav.

For at sikre dets hold over dine filer vedhæfter Zeppelin en randomiseret udvidelse til hver eneste en, du har på din pc. Hver fil omdøbes og gøres utilgængelig. Ransomware bruger det hexadecimale talesystem. For eksempel bliver et billede, der plejede kaldet "1.jpg", "1.jpg.126-D7C-E67." Bortset fra det 3x3 udvidelsesformat har Zeppelin også muligheden for at vedhæfte ".zeppelin" i slutningen af hver fil. Så filen "1.jpg" bliver til "1.jpg.zeppelin." Ransomware tilføjer også filmarkører til de låste data. De deler også navnet "zeppelin". Et utal af symboler kan omgiver markøren, og hvilke symboler det får, afhænger af den hexeditor og det tegnformat, du bruger.

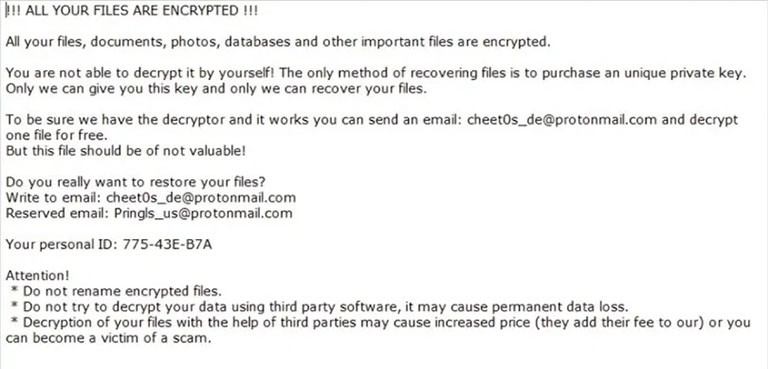

Så snart Zeppelin har dine filer under deres greb, efterlader det dig en tekstfil med krav. Det kaldes "!!! ALLE DIN FILER ER BEGRUNDET !!!. TXT." Det er løsepenge, der viser alt, hvad cyberkriminelle forventer, at du skal gøre, hvis du ønsker at genvinde kontrol over dine data.

Billede af Zeppelin Ransomwares løsepenge-note i almindelig tekst. - Kilde: i2.wp.com

Beskeden, den indeholder, er som følger:

| !!! ALLE DIN FILER ER KRYPTET !!! Alle dine filer, dokumenter, fotos, databaser og andre vigtige filer er krypteret. Du er ikke i stand til at dekryptere det selv! Den eneste metode til at gendanne filer er at købe en unik privat nøgle. Kun vi kan give dig denne nøgle, og kun vi kan gendanne dine filer. For at være sikker på, at vi har dekrypteren, og det fungerer, kan du sende en e-mail: bad_sysadmin (at) protonmail [.] Com og dekryptere en fil gratis. Men denne fil skal ikke være værdifuld! Vil du virkelig gendanne dine filer? Skriv til e-mail: bad_sysadmin (at) protonmail [.] Com Din personlige id: Opmærksomhed! * Omdøb ikke krypterede filer. * Forsøg ikke at dekryptere dine data ved hjælp af tredjepartssoftware, det kan forårsage permanent datatab. * Dekryptering af dine filer ved hjælp af tredjepart kan medføre øget pris (de tilføjer deres gebyr til vores), eller du kan blive et offer for en fidus. |

Ransomware hævder, at kun en unik dekrypteringsnøgle kan låse dine filer op, og hvis du ønsker at have det, skal du kontakte datatyrerne via e-mail. Når du når ud, kommer de tilbage til dig med mere grundige instruktioner, som det nøjagtige løsepenge, hvordan de sendes til dem osv. Summen antages at forblive i intervallet af et tal med tre eller fire cifre, der typisk forventes at blive betalt i Bitcoin eller en anden type digital valuta (cryptocurrency).

Du må under ingen omstændigheder betale! Glem ikke at du har at gøre med cyberkriminelle. Dette er ondsindede personer, som vred deres vej ind i din maskine, låste dine filer og nu udpresser dig for penge. Giv intet til disse mennesker, ikke din tid, ikke din energi og bestemt ikke dine penge. Det vil være en spild indsats, for de dobbeltkrydser dig. Når de først har fået dine penge, har de ikke mere brug af dig, så de går videre til det næste offer. Tillad ikke, at disse ondsindede udpressere udnytter dig.

Zeppelins målliste

Løsningsmeddelelsen er på engelsk, der antyder infektionens valgte mål. Zeppelins hovedmål er at målrette virksomheder i USA, Europa og Canada. Rusland og en række eks-USSR-regioner synes udelukket fra ransomwares målliste. Blandt de ekskluderede finder du Ukraine, Hviderusland og Kasakhstan. Infektionen formår at bekræfte, om du er i et af disse lande eller andre steder ved at pirke rundt i dit system. Det kontrollerer standard landekoden eller det konfigurerede sprog i Windows. Så snart den foretager sin vurdering, handler den i overensstemmelse - enten indleder angrebet på din maskine eller trækker sig ud af den.

Zeppelins første trin i at målrette din pc inkluderer afslutning af grundlæggende niveaufunktioner. Servere, der er tilknyttet din computer og alle de tilknyttede databaser, er de første, der går ned. Dine sikkerhedskopier - væk. Ransomware følger programmering til at kryptere systemopstartsfiler, webbrowser-applikationer, Windows-operativsystemkataloger og brugerfiler med det formål at bevare systemfunktionen. Det deaktiverer gendannelse og gør sit bedste for at lamme din maskine. Derefter kommer kryptering efterfulgt af visning af løsepenge-note og afpresning.

Skifter Zeppelin gear til bedre gearing af nye strategier til sikkerhedskopiering af data?

Rapporter er begyndt at komme ind om et taktisk skift fra Zeppelin ransomware. I stedet for at kryptere maskinens data efter angrebet og kræve betaling for dekryptering, forsøger den en anden tilgang. Zeppelin er nu begyndt at stjæle filer i stedet for at låse dem. Derefter bliver de vant til at presse dig til at betale datatrævelserne. Hvis denne taktik mislykkes, kan cyberkriminelle bag hacket sælge de stjålne data på det mørke web for en hurtig fortjeneste. Det viser en ganske lukrativ tilgang til pengeindtjening med både små og store mål. Som etableret lancerer Zeppelin hovedsageligt angreb mod virksomheder fra it- og sundhedsbranchen . Dette er enheder, der er mere tilbøjelige til at overholde og betale løsepenge sammenlignet med hjemmebrugere. Derfor er de Zeppelin's drømmemål. Denne strategi for at målrette mod store virksomheder har endda et navn i cyberangrebskulturen - 'Big Game Hunting'.

Storskala ofre for ransomware-angreb i 2019 i USA, Kilde: ninjarmm.com

Skiftet i strategi blev nødvendigt, efter at virksomheder begyndte at sikkerhedskopiere deres data for at sikre, at selv hvis de faldt bytte for et sådant angreb, ville de ikke blive tvunget til betaling. Derfor har ransomware-trusler som Zeppelin taget denne nye tilgang.

Hvordan fandt Zeppelin vej ind i din maskine?

Ransomware-infektioner, som Zeppelin, er kunstige, når det kommer til infiltration. De er ressourcefulde og formår at glide forbi dig uopdaget, hvilket gør dig opmærksom på deres tilstedeværelse, efter at de strejker.

Infektionen vender sig til de sædvanlige antics at invadere, og den bedste og letteste metode til invasion er via malvertiseringskampagner. Zeppelin beskæftiger store e-mail-kampagner med spam. Hvis du er naiv nok til at åbne mistænkelige e-mails og downloade deres indhold eller klikke på link, de opfordrer dig til, sidder du fast med ransomware. Vær forsigtig med e-mails, hvis afsendere du ikke genkender, eller du gør, men noget føles væk. Stol på dine instinkter, og vær altid ekstra opmærksom. De fleste hackere bruger legitime navne og logoer, når det kommer til de e-mails, de sender ud. For eksempel får du muligvis en e-mail, der hævder at være fra PayPal eller Amazon. Og du bliver bedt om at udfylde dine personlige og økonomiske oplysninger igen til 'verifikation'. Eller i e-mailen kan måske sige, at vilkår og betingelser er ændret, og hvis du ønsker at se, skal du downloade den vedhæftede fil. Må ikke falde for dette trickery.

Der er andre invasionmetoder, det også kan dreje sig om. Det kan spredes via administrerede tjenesteudbydere (MSP'er). Ransomware angreb IT- og sundhedsfirmaer og målrettede MSP'er i et forsøg på at fremme infektionsprocessen og inficere kunder via management software. Det kan også gå i dit system på en trojansk, falske opdateringer eller via freeware, beskadigede links og websteder. Korrupte torrenter giver også let adgang. Gå frem til alt med forsigtighed, og du vil muligvis se bedraget, før du lider af konsekvenserne af naivitet eller manglende opmærksomhed.

Hvis du falder for ransomwares bedrag, skal du åbne den "officielle", "vigtige" eller "prioriterede" e-mail og downloade vedhæftningen eller klikke på linket, download og installation af malware er øjeblikkelig. Det er det samme med falske opdaterere, som i stedet for at installere opdateringer, installerer malware. Korrupte links, sider og freeware følger det samme mønster. Og hvad angår trojanere, er de endda i stand til at forårsage kædeinfektioner. Hold din antivirus- eller anti-spyware-software opdateret, og vær på vagt, når du surfer på nettet eller kigger gennem dine e-mails. Tillad ikke, at malware glider forbi dig .

Hvis du ønsker at undgå det hektiske ved at håndtere ransomware, skal du oprette sikkerhedskopier til alle dine filer. Bemærk også, at det er nytteløst at gøre disse sikkerhedskopier på den samme maskine. Du skal have dem på en separat enhed, så hvis din pc bliver offer for et sådant ondsindet angreb, ved du i det mindste, at dine filer er sikre.