Группа SilverTerrier Cybercrime нацелена на борьбу с коронавирусом

Поскольку пандемия коронавируса не замедляется, мы еще больше полагаемся на людей, сражающихся с угрозой COVID-19. Мы все в руках медицинских работников и других организаций на переднем крае. Киберпреступники игнорируют нашу зависимость, их моральное состояние и порядочность в пользу злых целей. Они выбирают выгоду от этих важных людей, пытающихся помочь миру в битве с Коронавирусом. Киберпреступники не прекратили свои атаки.

Конкретная группа по киберпреступности, происходящая из Нигерии, не смягчилась, но продолжала оказывать давление. Группа SilverTerrier взяла этих основных работников в качестве своих основных целей для кибератак.

Table of Contents

Кибер-злоумышленники SilverTerrier попали туда, где болит больше всего.

Вредоносная группа по киберпреступности нацелена на организации в секторах, критически важных в борьбе с COVID-19. Они нацелены на них с помощью компромиссных кампаний по электронной почте (BEC). Этот тип атаки стал визитной карточкой для SilverTerrier, поскольку они специализируются на нем.

Пять ведущих отраслей, на которые ориентируется SilverTerrier в 2018 и 2019 годах. Источник: unit42.paloaltonetworks.com

Всего за три месяца три участника SilverTerrier ответственны за запуск целого ряда COVID-19 и кампаний по борьбе с вредоносным ПО на тему коронавируса. Им удалось создать более 170 различных фишинговых писем и, по словам экспертов, проявить «минимальную сдержанность» в своих целях выбора. Их целевой список включает организации, ведущие национальные ответные меры на коронавирус в разных странах. Мол, Австралия, Италия, Канада, Великобритания и США. Правительство, здравоохранение, страхование, медицинские исследования и публикации, а также коммунальные службы находятся под угрозой нападения.

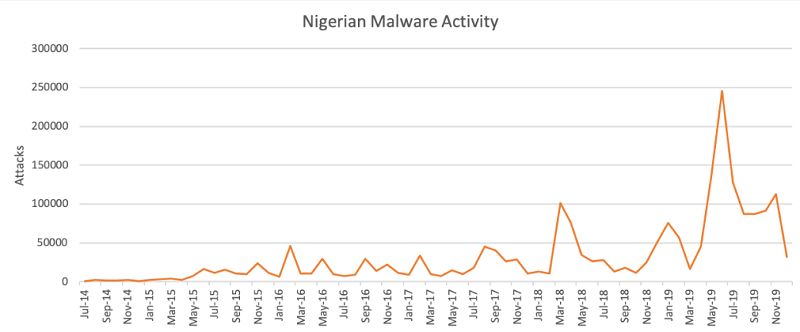

В последние месяцы 2019 года, до появления COVID-19, активность вредоносных программ в Нигерии снижалась. Источник: unit42.paloaltonetworks.com

Эти мошенники охотятся на факте, что большинство предприятий теперь полагаются на удаленную рабочую силу, поскольку многие сотрудники работают из дома. Естественно, каждый раз, когда они получают электронное письмо, связанное с Коронавирусом, они заманивают щелкать, поскольку они хотят знать обо всем, что касается COVID-19.

Как установлено, группа SilverTerrier использует атаки BEC для распространения вредоносных программ. Эти атаки также осуществляются « человеком по электронной почте » и направлены на сотрудников, имеющих доступ к средствам компании через скомпрометированные учетные записи, принадлежащие высшему руководству, включая руководителей c-suite.

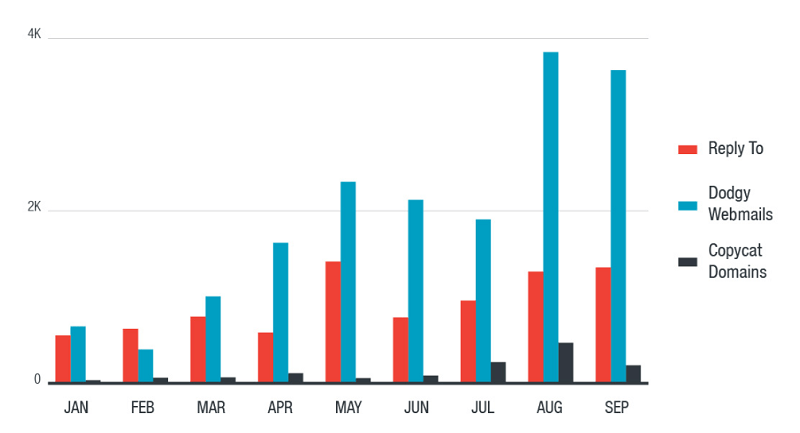

Методы распространения атак только по электронной почте. Источник: trendmicro.com

Цель этих кибер-преступников состоит в том, чтобы получить их цели для перевода денег из средств компании на банковские счета, которые они контролируют. Они используют все возможные методы для достижения этой цели. Атака BEC является средством для достижения цели - она направлена на то, чтобы убедить цель в том, что запрос на отправку денег на определенный счет является законным. Они используют ложь, чтобы обеспечить эту передачу. Чаще всего утверждают, что это срочный вопрос, требующий незамедлительных действий. Мол, утверждая, что «должен быть сделан срочный платеж в конце квартала».

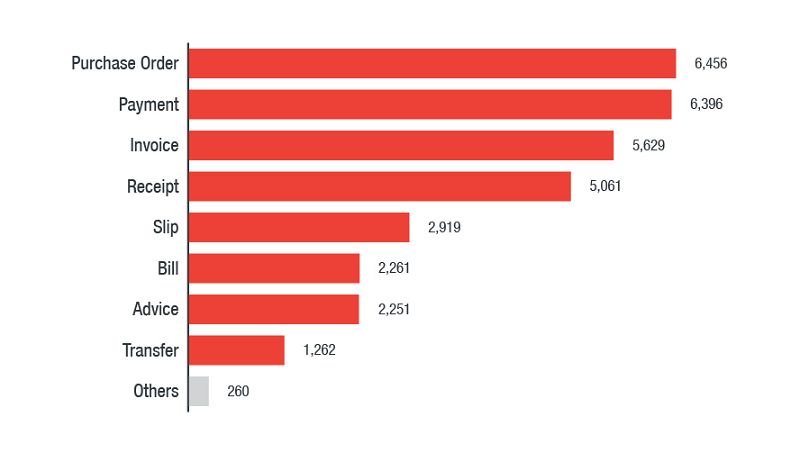

Самые популярные категории имен файлов, используемые во вредоносных вложениях при атаках BEC. Источник: trendmicro.com

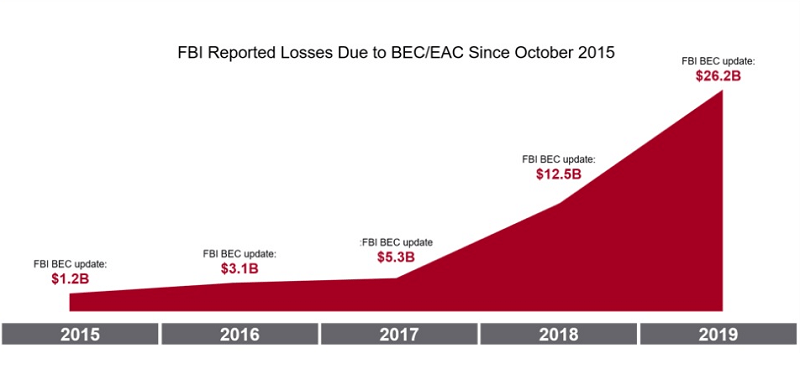

Эксперты отмечают, что эта тактика работает, так как, согласно статистике ФБР, в 2019 году атаки BEC приведут к глобальным убыткам в размере 1,77 млрд долларов (1,42 млрд фунтов / 1,62 млрд евро). Зная эти цифры, неудивительно, что киберкруки начали модифицировать свои атаки и адаптировать их с учетом COVID-19.

ФБР сообщило о потерях, вызванных атаками BEC / EAC, с 2015 по 2019 год. Источник: www.proofpoint.com

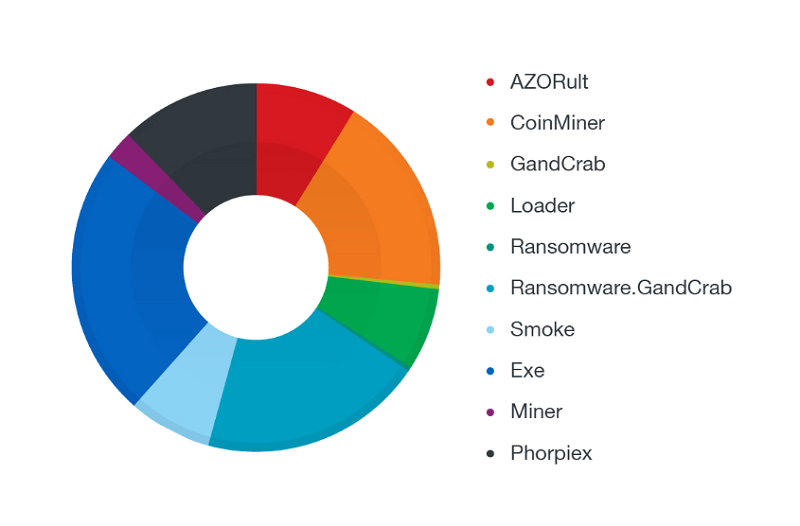

SilverTerrier несет множество угроз через свои мошенничества. Трояны, вымогатели, рекламное ПО, эти мошенники не стыдятся. По оценкам экспертов, в настоящее время они распространяют LokiBot , FormBook , AgentTesla и Renals.

Самые популярные категории имен файлов распространяются через вложения фишинговых атак BEC. Источник: trendmicro.com

Как вы можете защитить себя от атаки BEC?

Один из лучших способов защитить своих сотрудников от попадания в атаку BEC - довольно простой. Если вы не хотите, чтобы ваш сотрудник одобрял перевод средств на неавторизованный счет по обманному адресу электронной почты, сделайте так, чтобы он не мог этого сделать.

Внедрите больше средств управления рабочим процессом и сделайте так, чтобы все финансовые транзакции должны были получить одобрение нескольких лиц. Это приводит к тому, что злоумышленнику приходится обманывать нескольких человек, что, в свою очередь, увеличивает шансы, что хотя бы один из них что-то заметит в запросе. Это простая, но эффективная стратегия, гарантирующая, что деньги идут только туда, куда они должны, а не в руки преступников. Чем больше у вас сейфов, тем лучше.

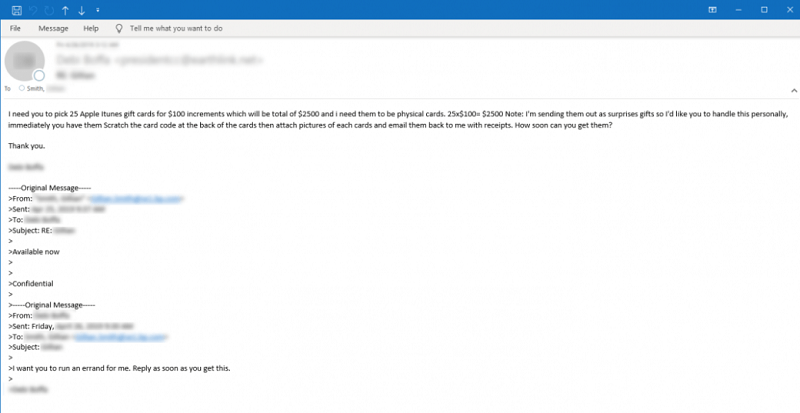

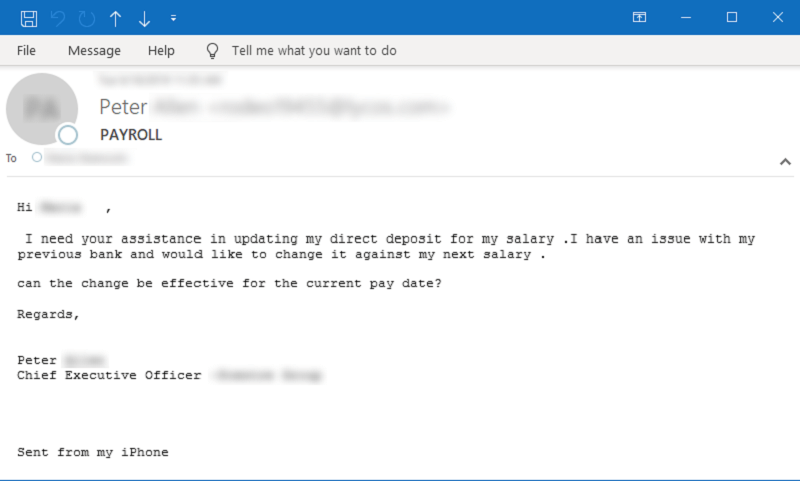

Обучите своих сотрудников быть в курсе всех онлайн-схем и убедитесь, что они знают, как избежать этих махинаций. Они всегда должны быть в поисках фишинговых писем. Ниже вы можете увидеть примеры двух таких писем.

Образец электронного письма с просьбой купить физические подарочные карты Apple iTunes. Источник: symantec-enterprise-blogs.security.com

Образец электронного письма с просьбой о помощи по вопросу заработной платы / заработной платы. Источник: symantec-enterprise-blogs.security.com

После того, как письмо попадет в ваш почтовый ящик, подвергните его тщательному осмотру. С грамматикой все в порядке? А как насчет орфографии и пунктуации? Совпадают ли адреса электронной почты и логотипы? Вы ожидали получить письмо или застали вас врасплох? Все эти мелочи складываются и имеют значение, и они могут сэкономить вам кучу денег и хлопот.

Кто подвергается наибольшему риску таких атак?

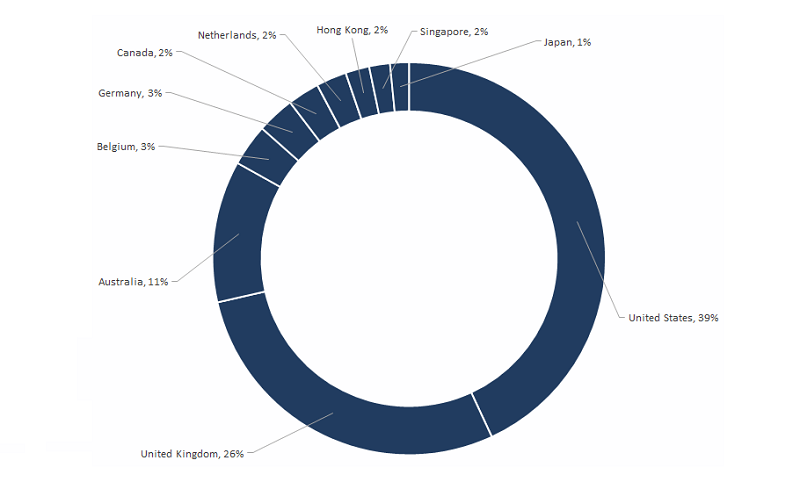

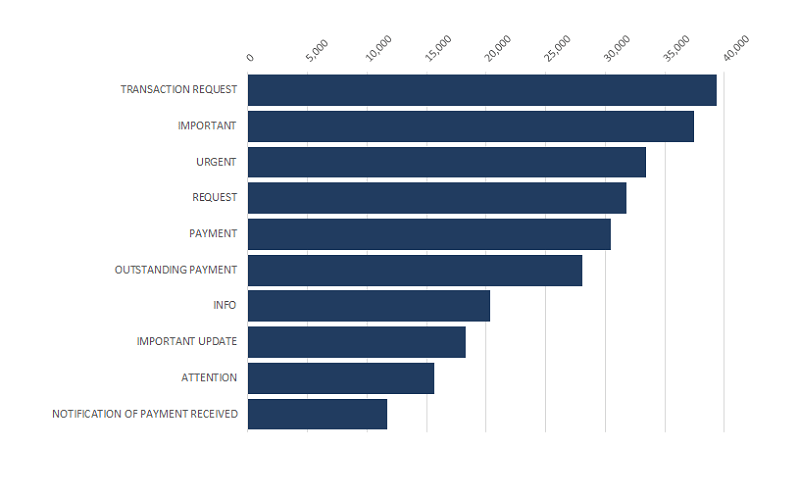

Эксперты утверждают, что до сих пор в 2020 году схема BEC, пытающаяся проникнуть вредоносное ПО в вашу систему, остается самой значительной угрозой кибербезопасности. Ниже вы можете увидеть статистику этих атак в зависимости от страны, а также наиболее распространенные ключевые слова, используемые в атаках.

Топ-10 регионов-жертв BEC с июля 2018 года по июнь 2019 года. Источник: symantec-enterprise-blogs.security.com

Топ 10 ключевых слов BEC, используемых в атаках с июля 2018 года по июнь 2019 года. Источник: symantec-enterprise-blogs.security.com

Сама природа атаки BEC подвергает риску самые разные учреждения. Исследователи безопасности советуют осторожность. Медицинские и страховые организации, правительственные учреждения, коммунальные службы и даже университеты с медицинскими программами должны сохранять бдительность.

Письма, связанные с коронавирусом, должны быть внимательно изучены. Особенно, если они содержат ссылки, « вы должны нажать на» , «вложения», которые вы должны загрузить , или перечисленный банковский счет, «на который вы должны перевести средства» . Перепроверьте все и ничего не делайте на слепой вере. Всегда лучше быть в безопасности, чем потом сожалеть. Потратьте дополнительное время, чтобы проверить законность электронной почты. Это приносит вам не только душевное спокойствие, но и надежную систему.