SilverTerrier Cybercrime Group cible des travailleurs clés contre le coronavirus

La pandémie de coronavirus ne ralentissant pas, nous comptons encore plus sur les personnes qui combattent la menace COVID-19. Nous sommes tous entre les mains de professionnels de la santé et d'autres organisations de première ligne. Les cybercriminels ne tiennent pas compte de notre confiance, de leur moral et de leur décence en faveur d’objectifs malveillants. Ils choisissent de profiter de ces individus essentiels qui tentent d'aider le monde dans la bataille contre le coronavirus. Les cybercriminels n'ont pas cessé leurs attaques.

Un groupe particulier de cybercriminalité, originaire du Nigéria, n'a pas cédé mais a continué. Le groupe SilverTerrier a pris ces travailleurs essentiels comme cibles privilégiées des cyberattaques.

Table of Contents

Les cyber-attaquants SilverTerrier frappent là où ça fait le plus mal.

Le groupe de cybercriminalité malveillant vise les organisations dans des secteurs essentiels à la lutte contre COVID-19. Ils les ciblent par des campagnes de compromis par e-mail (BEC). Ce type d'attaque est devenu une carte de visite pour SilverTerrier car ils se spécialisent dans ce domaine.

Les cinq principales industries ciblées par SilverTerrier en 2018 et 2019. Source: unit42.paloaltonetworks.com

En seulement trois mois, trois acteurs de SilverTerrier sont responsables du lancement d'une série de campagnes de logiciels malveillants sur le thème de COVID-19 et Coronavirus. Ils ont réussi à créer plus de 170 e-mails de phishing distincts et, selon les experts, ont exercé une «retenue minimale» sur les cibles de leur choix. Leur liste cible comprend des organisations menant des réponses nationales au coronavirus dans divers pays. Comme l'Australie, l'Italie, le Canada, le Royaume-Uni et les États-Unis. Le gouvernement, les soins de santé, les assurances, la recherche médicale et l'édition et les organisations de services publics sont tous assiégés par les attaquants.

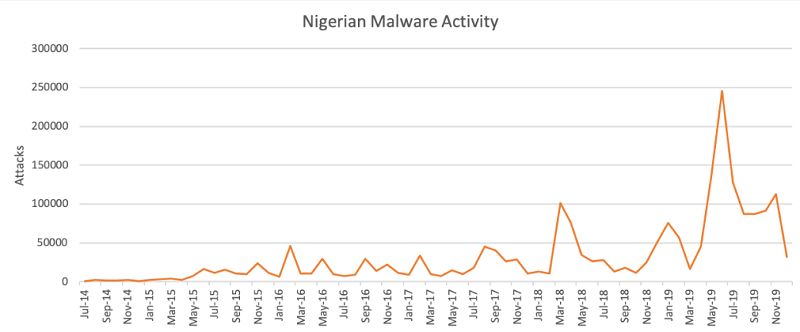

L'activité des logiciels malveillants nigérians avait diminué au cours des derniers mois de 2019 avant que COVID-19 ne frappe. Source: unit42.paloaltonetworks.com

Ces escrocs exploitent le fait que la plupart des entreprises dépendent désormais d'une main-d'œuvre distante, car de nombreux employés travaillent à domicile. Naturellement, chaque fois qu'ils reçoivent un e-mail lié au Coronavirus, ils sont incités à cliquer car ils veulent savoir tout ce qui concerne COVID-19.

Comme établi, le groupe SilverTerrier utilise des attaques BEC pour propager des logiciels malveillants. Ces attaques passent également par «l' homme dans l'e-mail » et se concentrent sur les employés qui ont accès aux fonds de l'entreprise via des comptes compromis appartenant à la haute direction, y compris les cadres de c-suite.

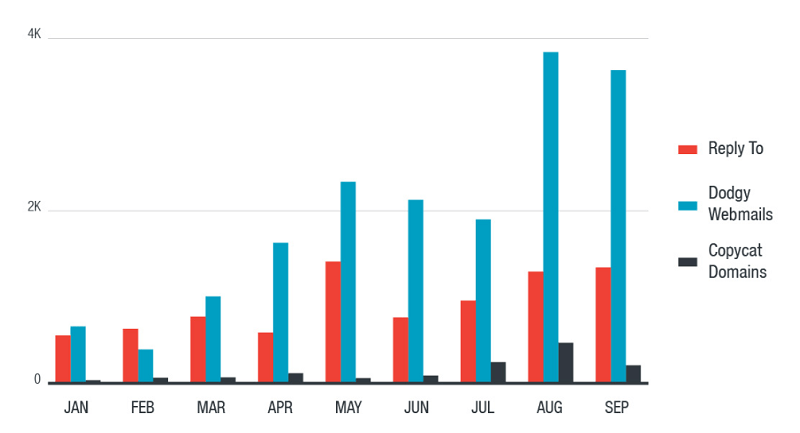

Méthodes de distribution pour les attaques par e-mail uniquement. Source: trendmicro.com

L'objectif de ces cybercrocs est d'obtenir leurs cibles pour transférer de l'argent des fonds de l'entreprise vers des comptes bancaires qu'ils contrôlent. Ils utilisent toutes les méthodes possibles pour y parvenir. L'attaque BEC est un moyen d'arriver à une fin - elle vise à convaincre la cible que la demande d'envoyer de l'argent sur un compte particulier est légitime. Ils utilisent des mensonges pour garantir ce transfert. Plus souvent qu'autrement, affirmant que c'est une question urgente qui nécessite des actions rapides. Comme, affirmer qu'un «paiement urgent de fin de trimestre doit être effectué».

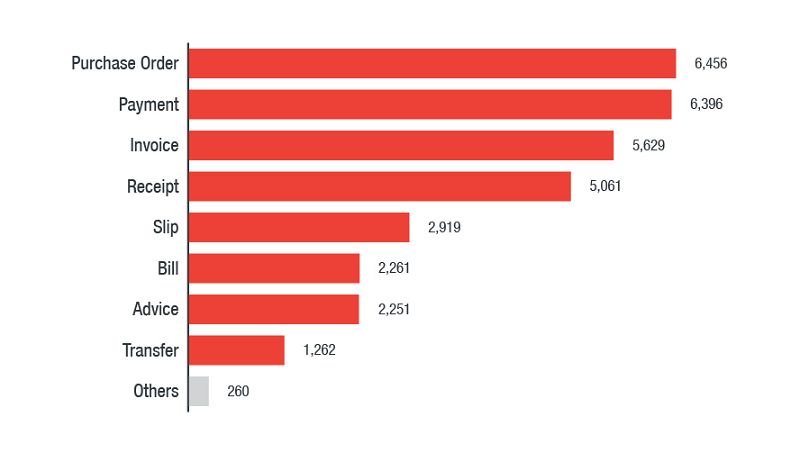

Catégories de noms de fichiers les plus utilisées dans les pièces jointes malveillantes lors d'attaques BEC. Source: trendmicro.com

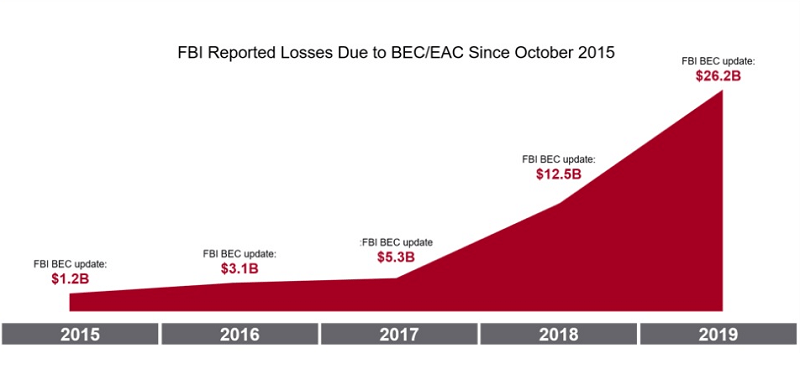

Les experts notent que ces tactiques fonctionnent car, selon les statistiques du FBI, en 2019, les attaques BEC entraînent des pertes mondiales de 1,77 milliard de dollars (1,42 milliard de livres sterling / 1,62 milliard d'euros). Connaissant ces chiffres, il ne devrait pas être surprenant que les cybercriminels aient commencé à modifier leurs attaques et à les adapter avec COVID-19 à l'esprit.

Le FBI a signalé des pertes causées par les attaques BEC / EAC, de 2015 à 2019. Source: www.proofpoint.com

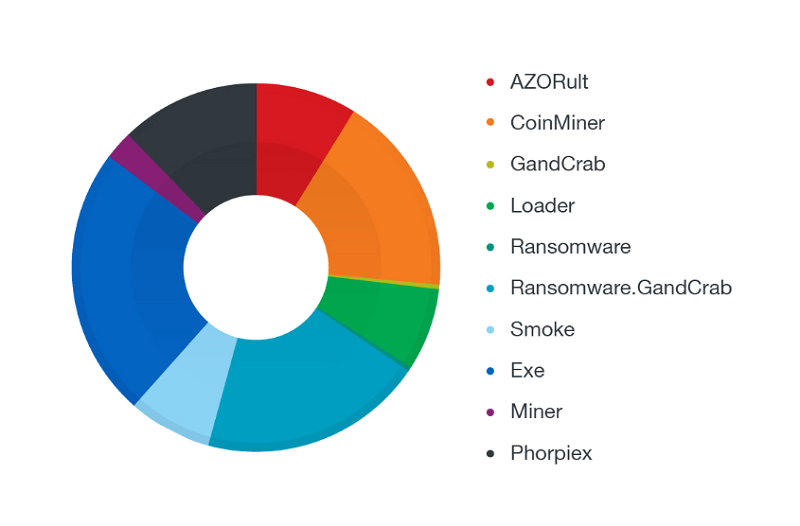

SilverTerrier porte une myriade de menaces via ses escroqueries. Chevaux de Troie, ransomware, adware, ces escrocs n'ont pas honte. Les experts estiment qu'ils diffusent actuellement LokiBot , FormBook , AgentTesla et Renals.

Les catégories de noms de fichiers les plus populaires se propagent via des pièces jointes d'attaques BEC liées au phishing. Source: trendmicro.com

Comment pouvez-vous vous protéger d’une attaque BEC?

L'une des meilleures façons de protéger vos employés de tomber dans les griffes d'une attaque BEC est assez simple. Si vous ne voulez pas que votre employé approuve le transfert de fonds vers un compte non autorisé sur la base d'un e-mail trompeur, faites en sorte qu'il ne puisse pas le faire.

Implémentez davantage de contrôles de flux de travail et faites en sorte que toutes les transactions financières doivent obtenir l'approbation de plusieurs personnes. Cela oblige l'attaquant à tromper plusieurs personnes, ce qui augmente les chances qu'au moins l'un d'entre eux remarque quelque chose de mal avec la demande. C'est une stratégie simple mais efficace pour s'assurer que l'argent ne va que là où il est censé l'être, et non entre les mains des criminels. Plus vous avez de coffres-forts, mieux c'est.

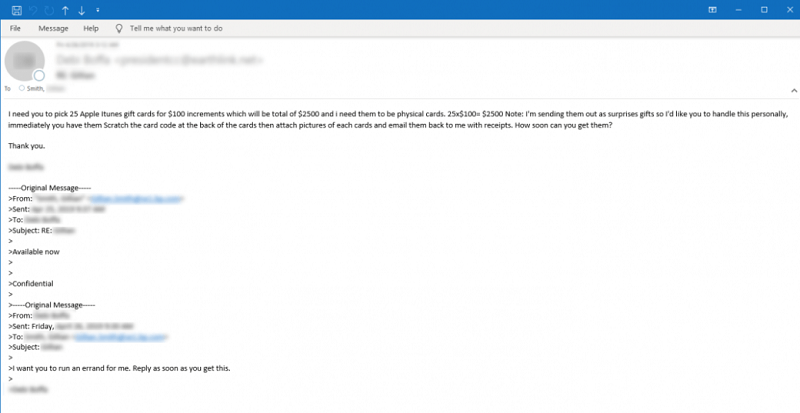

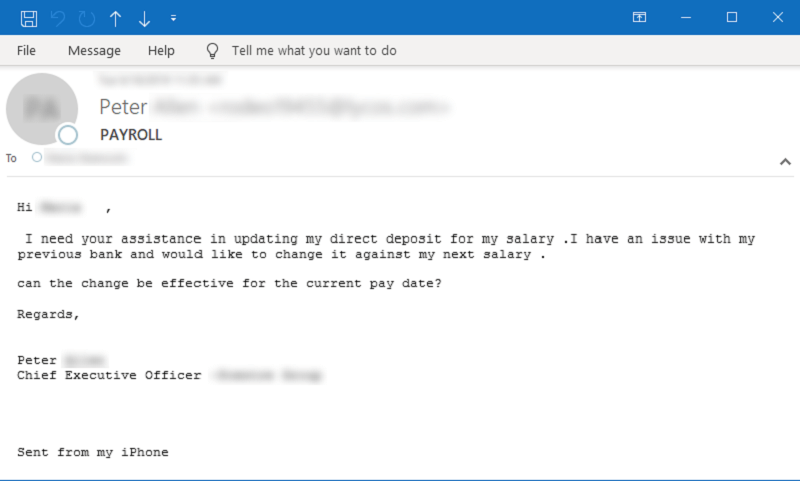

Formez vos employés à rester hyper-conscients des programmes en ligne et assurez-vous qu'ils savent comment éviter ces manigances. Ils doivent toujours rester à l'affût des e-mails de phishing. Ci-dessous, vous pouvez voir des exemples de deux de ces e-mails.

Exemple d'e-mail demandant à la cible d'acheter des cartes-cadeaux Apple iTunes physiques. Source: symantec-enterprise-blogs.security.com

Exemple d'e-mail demandant de l'aide sur un problème de paie / salaire. Source: symantec-enterprise-blogs.security.com

Après l'arrivée d'un e-mail dans votre boîte de réception, soumettez-le à une inspection minutieuse. La grammaire est-elle correcte? Et l'orthographe et la ponctuation? Les adresses e-mail et les logos correspondent-ils? Vous attendiez-vous à recevoir l'e-mail ou vous a-t-il pris par surprise? Toutes ces petites choses s'additionnent et comptent, et elles peuvent vous faire économiser une tonne d'argent et des ennuis.

Qui est le plus à risque de telles attaques?

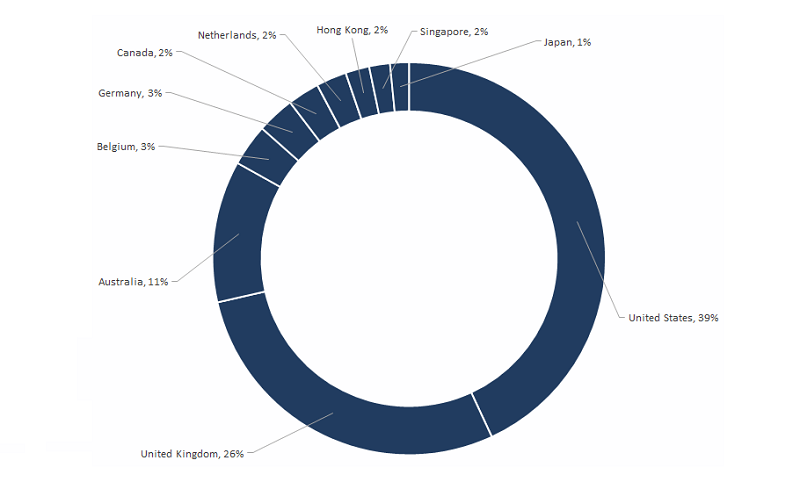

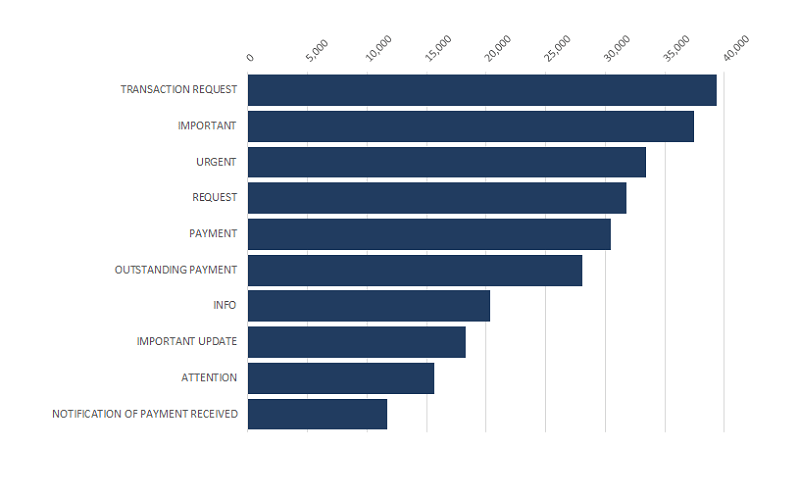

Les experts affirment que jusqu'à présent en 2020, le système BEC qui tente de dissimuler des logiciels malveillants dans votre système reste la menace la plus importante pour la cybersécurité. Ci-dessous, vous pouvez voir les statistiques de ces attaques, par pays, ainsi que les mots-clés les plus couramment utilisés dans les attaques.

Top 10 des régions victimes de la BEC de juillet 2018 à juin 2019. Source: symantec-enterprise-blogs.security.com

Les 10 meilleurs mots clés BEC utilisés dans les attaques de juillet 2018 à juin 2019. Source: symantec-enterprise-blogs.security.com

La nature même de l'attaque BEC met en danger une grande variété d'institutions. Les chercheurs en sécurité conseillent la prudence. Les organismes de santé et d'assurance, les agences gouvernementales, les services publics et même les universités proposant des programmes médicaux doivent rester vigilants.

Les courriels liés au coronavirus doivent être examinés avec attention et examen. Surtout, s'ils contiennent des liens, " vous devez cliquer sur ", les pièces jointes " vous devez télécharger ", ou un compte bancaire répertorié " vous devez transférer des fonds ." Vérifiez tout et ne faites rien sur une foi aveugle. Il vaut toujours mieux prévenir que guérir. Prenez le temps supplémentaire pour vérifier la légitimité de l'e-mail. Cela vous fait gagner plus que la tranquillité d'esprit, mais aussi un système fiable.