Il gruppo di criminalità informatica SilverTerrier prende di mira i lavoratori chiave che combattono il coronavirus

Con la pandemia di Coronavirus che non rallenta, contiamo ancora di più sulle persone che combattono la minaccia COVID-19. Siamo tutti nelle mani di professionisti medici e di altre organizzazioni in prima linea. I criminali informatici ignorano la nostra dipendenza, il loro morale e la loro decenza a favore di scopi maliziosi. Scelgono di trarre profitto da questi individui essenziali che cercano di aiutare il mondo nella battaglia contro il Coronavirus. I criminali informatici non hanno cessato i loro attacchi.

Un particolare gruppo di criminalità informatica, originario della Nigeria, non ha ceduto ma ha insistito. Il gruppo SilverTerrier ha preso quei lavoratori essenziali come i loro obiettivi principali per gli attacchi informatici.

Table of Contents

Gli attacchi informatici di SilverTerrier colpiscono dove fa più male.

Il gruppo criminale per la criminalità informatica punta su organizzazioni in settori critici nella lotta contro COVID-19. Li prendono di mira da campagne di compromissione della posta elettronica aziendale (BEC). Quel tipo di attacco è diventato un biglietto da visita per SilverTerrier mentre si specializzano in esso.

I cinque principali settori interessati da SilverTerrier nel 2018 e nel 2019. Fonte: unit42.paloaltonetworks.com

In soli tre mesi, tre attori SilverTerrier sono responsabili del lancio di una serie di campagne di malware a tema COVID-19 e Coronavirus. Sono riusciti a creare oltre 170 distinte e-mail di phishing e, secondo gli esperti, hanno esercitato un "limite minimo" nei loro obiettivi di scelta. La loro lista target comprende organizzazioni che guidano le risposte nazionali al Coronavirus in vari paesi. Come, Australia, Italia, Canada, Regno Unito e Stati Uniti. Governo, sanità, assicurazioni, ricerca medica ed editoria e organizzazioni di pubblica utilità sono tutti sotto assedio da parte degli aggressori.

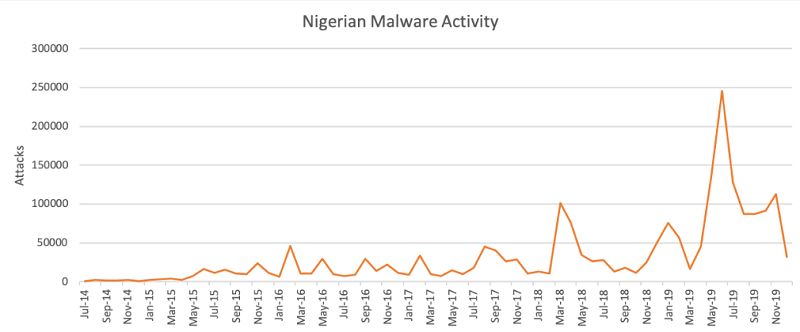

L'attività di malware nigeriano era in calo negli ultimi mesi del 2019 prima che COVID-19 colpisse. Fonte: unit42.paloaltonetworks.com

Questi imbroglioni sono in preda al fatto che la maggior parte delle aziende ora fa affidamento su una forza lavoro remota poiché molti dipendenti lavorano da casa. Naturalmente, ogni volta che ricevono un'e-mail relativa a Coronavirus, sono attratti da fare clic perché vogliono sapere tutto ciò che riguarda COVID-19.

Come stabilito, il gruppo SilverTerrier utilizza attacchi BEC per diffondere malware. Questi attacchi vanno anche da " man in the email " e si concentrano sui dipendenti che hanno accesso ai fondi dell'azienda tramite account compromessi che appartengono al senior management, inclusi i dirigenti di c-suite.

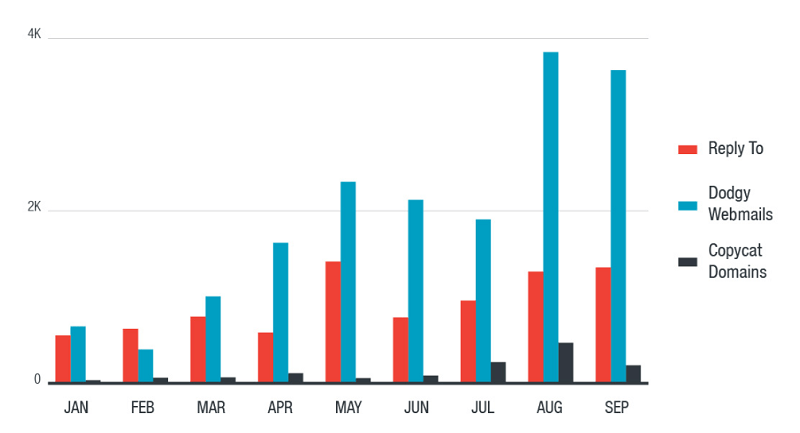

Metodi di distribuzione per attacchi solo e-mail. Fonte: trendmicro.com

L'obiettivo di questi cybercrook è quello di ottenere i loro obiettivi per trasferire denaro dai fondi dell'azienda ai conti bancari, che controllano. Usano ogni metodo possibile per raggiungere questo obiettivo. L'attacco di BEC è un mezzo per raggiungere un obiettivo: mira a convincere l'obiettivo che la richiesta di inviare denaro a un determinato account è legittima. Usano falsità per garantire quel trasferimento. Più spesso, affermando che è una questione urgente che richiede azioni rapide. Come affermare che "deve essere effettuato un pagamento urgente di fine trimestre".

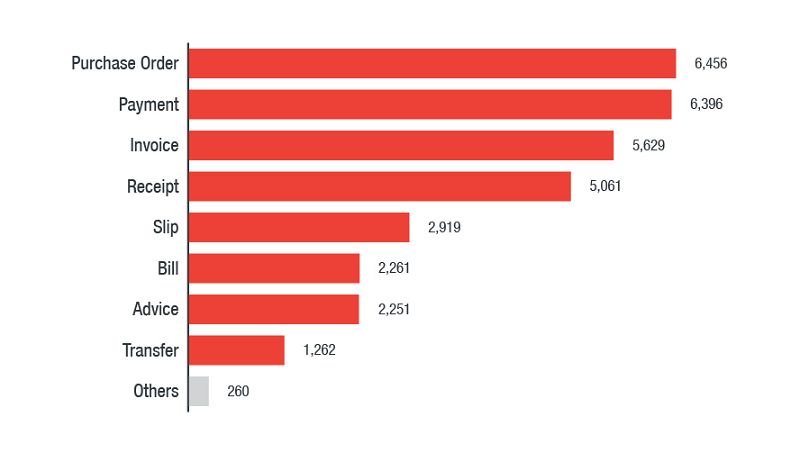

Le categorie di nomi di file più utilizzate negli allegati dannosi negli attacchi BEC. Fonte: trendmicro.com

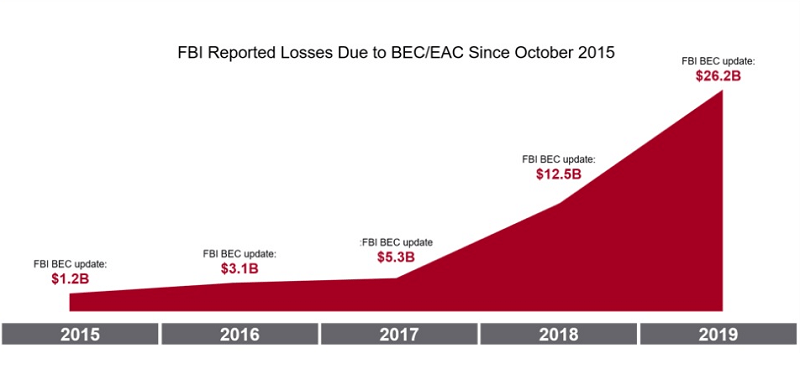

Gli esperti notano che queste tattiche funzionano poiché, secondo le statistiche dell'FBI, nel 2019 gli attacchi BEC portano a perdite globali di $ 1,77 miliardi (£ 1,42 miliardi / € 1,62 miliardi). Conoscendo questi numeri, non dovrebbe sorprendere il fatto che i cybercrook abbiano iniziato a modificare i loro attacchi e ad adattarli pensando a COVID-19.

L'FBI ha riportato perdite causate da attacchi BEC / EAC, dal 2015 al 2019. Fonte: www.proofpoint.com

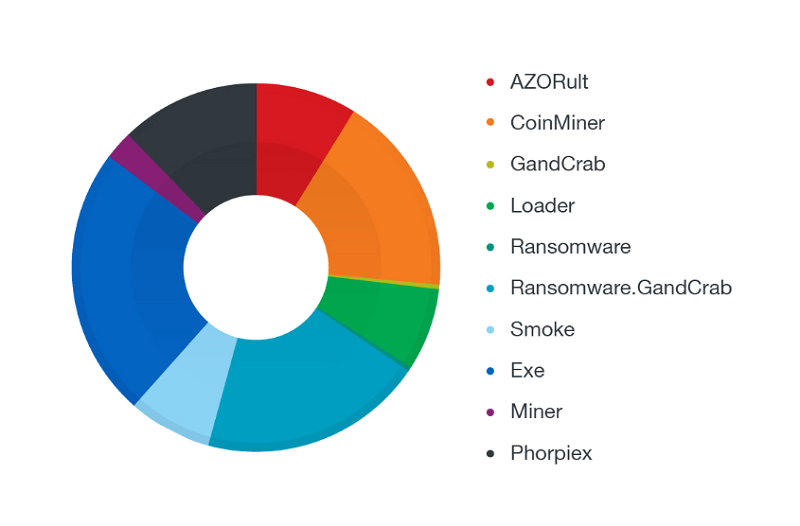

SilverTerrier porta una miriade di minacce tramite le sue truffe. Trojan, ransomware, adware, questi imbroglioni non hanno vergogna. Gli esperti stimano che, attualmente, diffondono LokiBot , FormBook , AgentTesla e Renals.

Le categorie di nomi di file più diffuse si diffondono tramite allegati di attacchi BEC relativi al phishing. Fonte: trendmicro.com

Come proteggersi da un attacco BEC?

Uno dei modi migliori per difendere i tuoi dipendenti dalla caduta nelle grinfie di un attacco BEC è piuttosto semplice. Se non vuoi che il tuo dipendente approvi lo spostamento di fondi in un account non autorizzato sulla base di un'e-mail ingannevole, fai in modo che non possano farlo.

Implementare più controlli del flusso di lavoro e renderlo tale che tutte le transazioni finanziarie debbano ottenere l'approvazione di più persone. Ciò porta l'attaccante a ingannare diverse persone, il che a sua volta aumenta le possibilità che almeno uno noterà qualcosa con la richiesta. È una strategia semplice ma efficace per garantire che il denaro vada solo dove dovrebbe, e non nelle mani dei criminali. Più casseforti hai, meglio è.

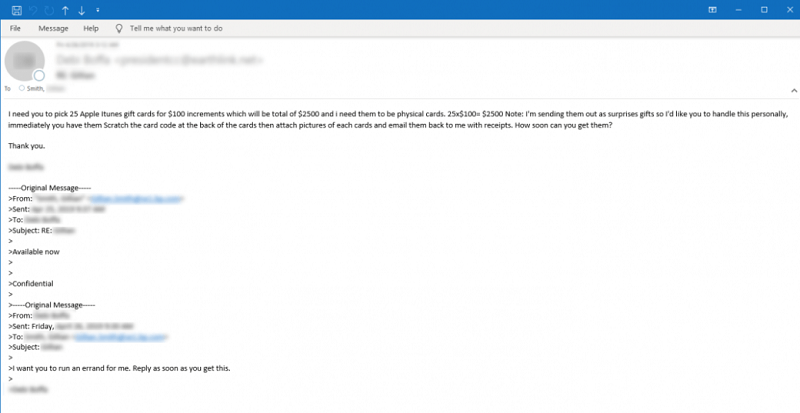

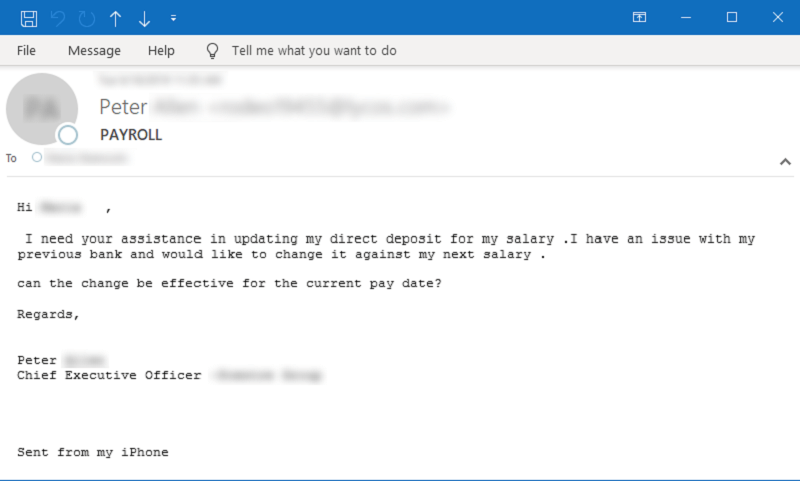

Allena i tuoi dipendenti a rimanere iper-consapevoli degli schemi online e assicurati che sappiano evitare questi shenanigans. Dovrebbero rimanere sempre alla ricerca di e-mail di phishing. Di seguito, puoi vedere esempi di due di tali e-mail.

Email di esempio che richiede al target di acquistare buoni regalo Apple iTunes fisici. Fonte: symantec-enterprise-blogs.security.com

Email di esempio che richiede assistenza su un problema di retribuzioni / salari. Fonte: symantec-enterprise-blogs.security.com

Dopo che un'e-mail arriva nella tua casella di posta, sottoponilo a un attento controllo. La grammatica va bene? Che dire dell'ortografia e della punteggiatura? Gli indirizzi email e i loghi corrispondono? Ti aspettavi di ricevere l'e-mail o ti ha preso alla sprovvista? Tutte queste piccole cose si sommano e contano, e possono farti risparmiare un sacco di soldi e problemi.

Chi è maggiormente a rischio di tali attacchi?

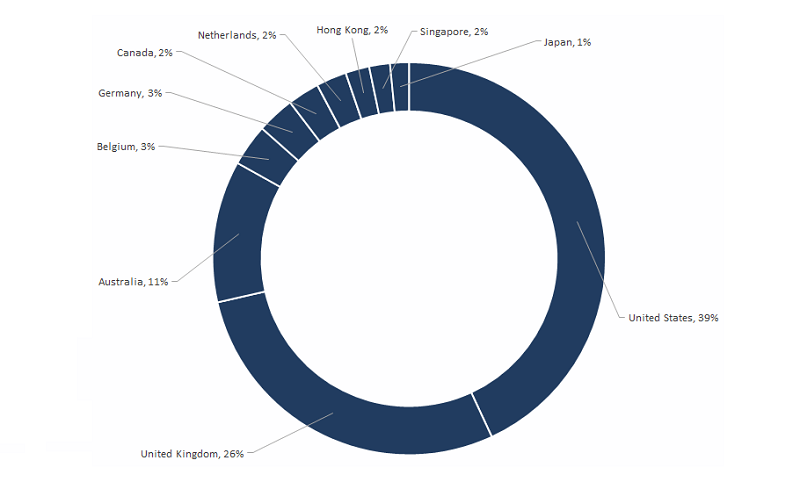

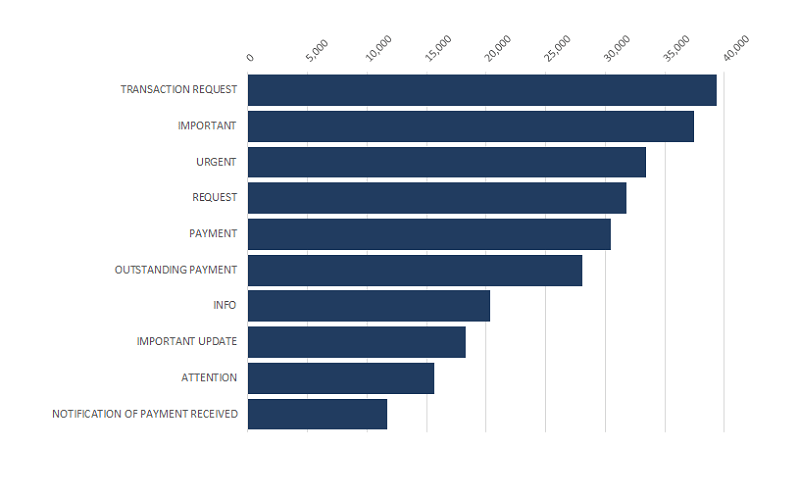

Gli esperti affermano che finora nel 2020, lo schema BEC che cerca di infiltrare malware nel sistema rimane la minaccia più importante per la sicurezza informatica. Di seguito puoi visualizzare le statistiche di questi attacchi, in base al Paese, nonché le parole chiave più comuni utilizzate negli attacchi.

Le 10 principali regioni vittime della BEC da luglio 2018 a giugno 2019. Fonte: symantec-enterprise-blogs.security.com

Le 10 principali parole chiave BEC utilizzate negli attacchi da luglio 2018 a giugno 2019. Fonte: symantec-enterprise-blogs.security.com

La natura stessa dell'attacco della BEC mette a rischio un'ampia varietà di istituzioni. I ricercatori della sicurezza consigliano cautela. Le organizzazioni sanitarie e assicurative, le agenzie governative, i servizi pubblici e persino le università con programmi medici dovrebbero rimanere vigili.

Le e-mail relative al coronavirus devono essere esaminate con attenzione e scrutinio. Soprattutto, se contengono collegamenti " devi fare clic su " allegati " che devi scaricare " o su un conto bancario elencato "a cui devi trasferire fondi ". Ricontrolla tutto e non fare nulla sulla fede cieca. È sempre meglio prevenire che curare. Prenditi il tempo extra per verificare la legittimità dell'email. Ciò ti fa guadagnare più della tranquillità, ma anche un sistema affidabile.