SilverTerrier Cybercrime Group se dirige a trabajadores clave que luchan contra el coronavirus

Dado que la pandemia de Coronavirus no se desacelera, confiamos aún más en la gente que lucha contra la amenaza COVID-19. Todos estamos en manos de profesionales médicos y otras organizaciones en primera línea. Los ciberdelincuentes ignoran nuestra dependencia y su moral y decencia en favor de fines maliciosos. Eligen beneficiarse de estas personas esenciales que intentan ayudar al mundo en la batalla contra el coronavirus. Los cibercriminales no han cesado sus ataques.

Un grupo de delitos cibernéticos en particular, originario de Nigeria, no ha cedido, pero siguió adelante. El grupo SilverTerrier ha tomado a esos trabajadores esenciales como sus principales objetivos para los ataques cibernéticos.

Table of Contents

Los atacantes cibernéticos SilverTerrier golpean donde más les duele.

El grupo de delitos informáticos maliciosos tiene en la mira a organizaciones en sectores que son críticos en la lucha con COVID-19. Se dirigen a ellos mediante campañas de compromiso de correo electrónico comercial (BEC). Ese tipo de ataque se ha convertido en una tarjeta de presentación para SilverTerrier, ya que se especializan en él.

Las cinco principales industrias objetivo de SilverTerrier en 2018 y 2019. Fuente: unit42.paloaltonetworks.com

En solo tres meses, tres actores de SilverTerrier son responsables de lanzar una gran cantidad de campañas de malware con el tema COVID-19 y Coronavirus. Se las arreglaron para elaborar más de 170 correos electrónicos de phishing distintos y, según los expertos, ejercieron una "moderación mínima" en sus objetivos de elección. Su lista de objetivos comprende organizaciones que lideran las respuestas nacionales al Coronavirus en varios países. Como Australia, Italia, Canadá, el Reino Unido y los Estados Unidos. El gobierno, la salud, los seguros, la investigación y publicación médica y las organizaciones de servicios públicos están bajo asedio de los atacantes.

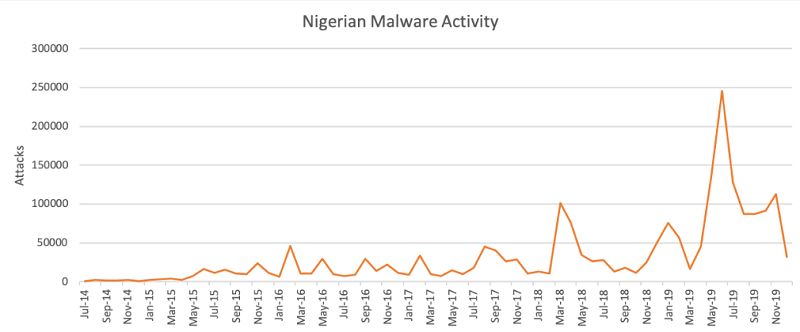

La actividad de malware nigeriano había disminuido durante los últimos meses de 2019 antes de que atacara COVID-19. Fuente: unit42.paloaltonetworks.com

Estos delincuentes se aprovechan del hecho de que la mayoría de las empresas ahora dependen de una fuerza de trabajo remota, ya que muchos empleados trabajan desde casa. Naturalmente, cada vez que reciben un correo electrónico relacionado con Coronavirus, se sienten atraídos a hacer clic, ya que quieren saber todo lo que se relaciona con COVID-19.

Según lo establecido, el grupo SilverTerrier utiliza ataques BEC para propagar malware. Estos ataques también se realizan por ' hombre en el correo electrónico ' y se centran en los empleados que tienen acceso a los fondos de la compañía a través de cuentas comprometidas que pertenecen a la alta gerencia, incluidos los ejecutivos de c-suite.

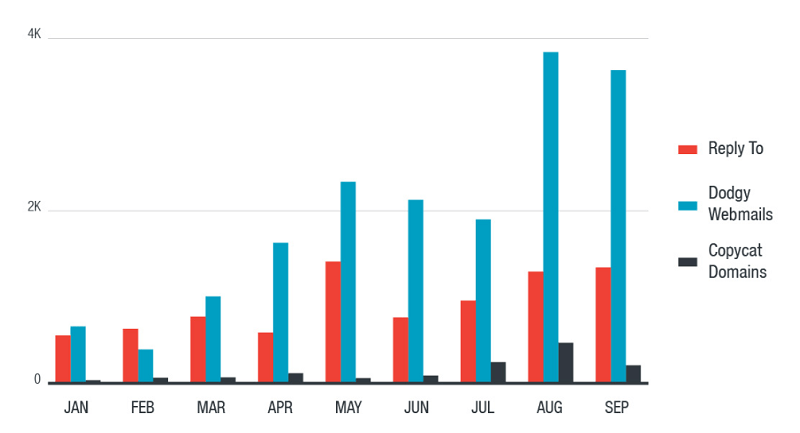

Métodos de distribución para ataques solo por correo electrónico. Fuente: trendmicro.com

El objetivo de estos ciberdelincuentes es conseguir que sus objetivos transfieran dinero de los fondos de la empresa a las cuentas bancarias, que controlan. Utilizan todos los métodos posibles para lograrlo. El ataque BEC es un medio para un fin: tiene como objetivo convencer al objetivo de que la solicitud de enviar dinero a una cuenta en particular es legítima. Usan falsedades para asegurar esa transferencia. Más a menudo que no, alegando que es un asunto urgente que requiere acciones rápidas. Por ejemplo, afirmar que "se debe realizar un pago urgente de fin de trimestre".

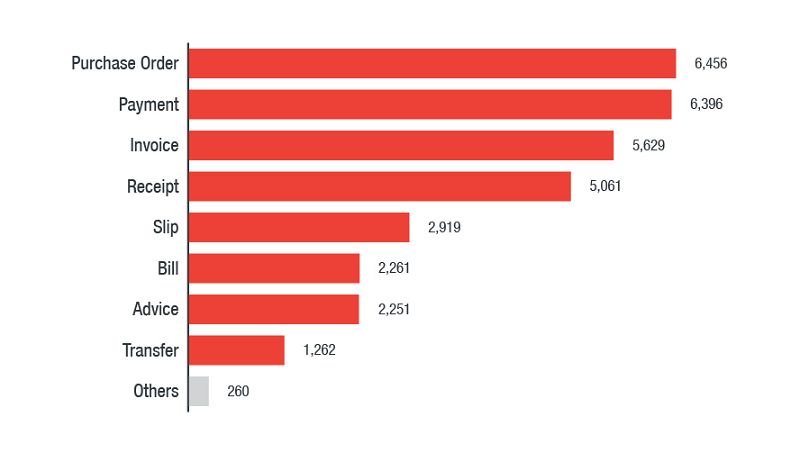

Categorías de nombre de archivo más populares utilizadas en archivos adjuntos maliciosos en ataques BEC. Fuente: trendmicro.com

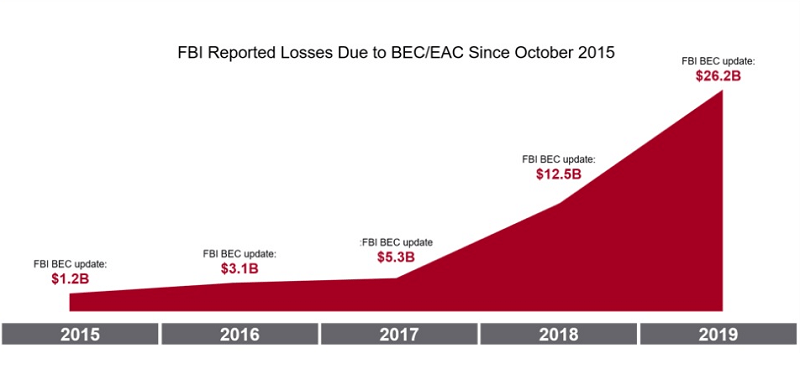

Los expertos señalan que estas tácticas funcionan ya que, según las estadísticas del FBI, en 2019, los ataques BEC conducen a pérdidas globales de $ 1,77 mil millones (£ 1,42 mil millones / € 1,62 mil millones). Conociendo estos números, no debería sorprendernos que los ciberdelincuentes hayan comenzado a modificar sus ataques y adaptarlos teniendo en cuenta COVID-19.

El FBI informó pérdidas causadas por ataques BEC / EAC, de 2015 a 2019. Fuente: www.proofpoint.com

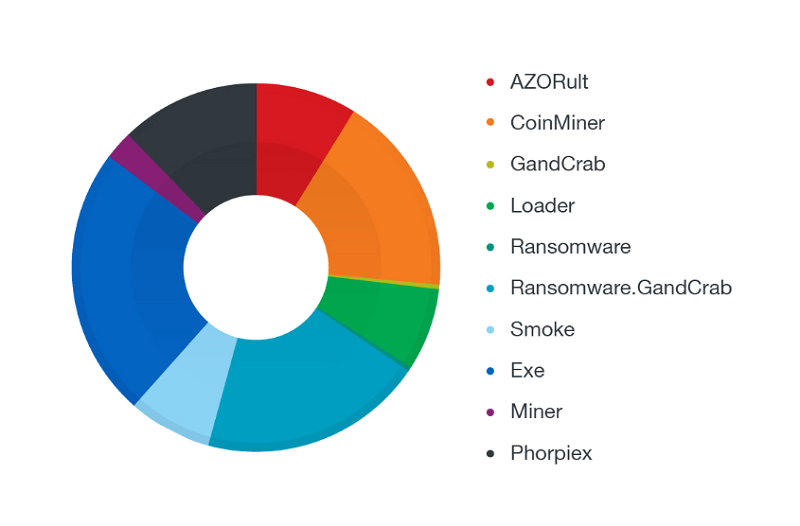

SilverTerrier lleva una miríada de amenazas a través de sus estafas. Troyanos, ransomware, adware, estos delincuentes no tienen vergüenza. Los expertos estiman que, actualmente, difunden LokiBot , FormBook , AgentTesla y Renals.

Las categorías de nombre de archivo más populares se propagan a través de archivos adjuntos de ataques BEC relacionados con phishing. Fuente: trendmicro.com

¿Cómo puede protegerse de un ataque BEC?

Una de las mejores formas en que puede defender a sus empleados de caer en las garras de un ataque BEC es bastante simple. Si no desea que su empleado apruebe la transferencia de fondos a una cuenta no autorizada basada en un correo electrónico engañoso, asegúrese de que no puedan hacerlo.

Implemente más controles de flujo de trabajo y haga que todas las transacciones financieras tengan que ser aprobadas por varias personas. Eso lleva al atacante a tener que engañar a varias personas, lo que a su vez aumenta las posibilidades de que al menos uno note algo con la solicitud. Es una estrategia simple pero efectiva para garantizar que el dinero solo vaya donde se supone que debe ir, y no en manos de delincuentes. Cuantas más cajas de seguridad tenga, mejor.

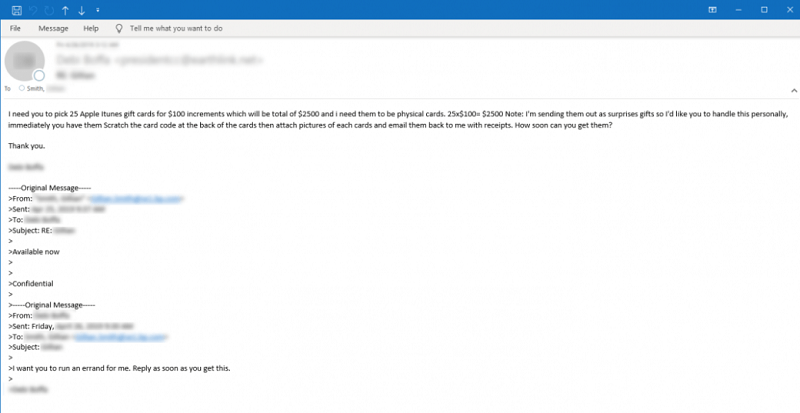

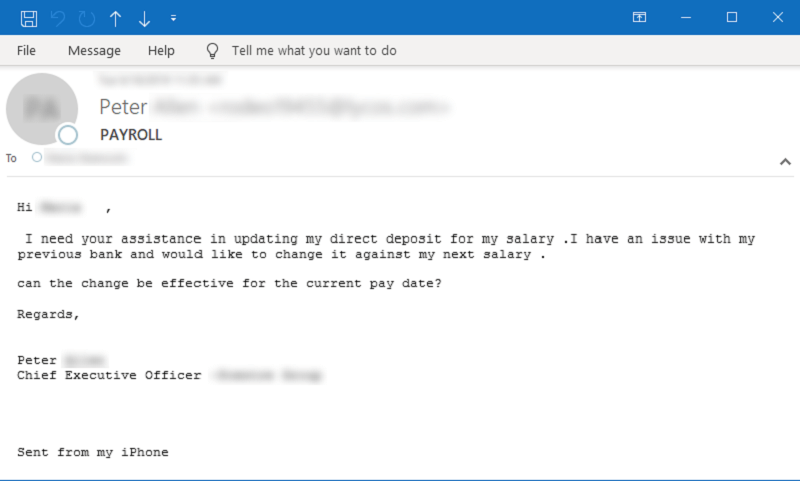

Capacite a sus empleados para mantenerse al tanto de los esquemas en línea y asegúrese de que sepan cómo evitar estas travesuras. Siempre deben estar atentos a los correos electrónicos de phishing. A continuación, puede ver ejemplos de dos correos electrónicos de este tipo.

Ejemplo de correo electrónico pidiéndole al objetivo que compre tarjetas de regalo físicas de Apple iTunes. Fuente: symantec-enterprise-blogs.security.com

Ejemplo de correo electrónico pidiendo ayuda sobre un problema de nómina / salario. Fuente: symantec-enterprise-blogs.security.com

Después de que un correo electrónico llegue a su bandeja de entrada, debe someterlo a una inspección minuciosa. ¿Está bien la gramática? ¿Qué pasa con la ortografía y la puntuación? ¿Coinciden las direcciones de correo electrónico y los logotipos? ¿Esperaba recibir el correo electrónico o lo pilló desprevenido? Todas estas pequeñas cosas se suman y son importantes, y pueden ahorrarle una tonelada de dinero y problemas.

¿Quién está en mayor riesgo de tales ataques?

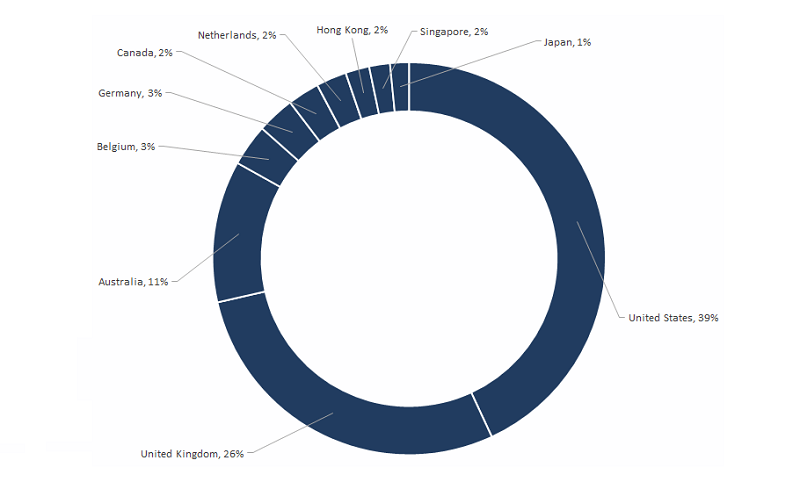

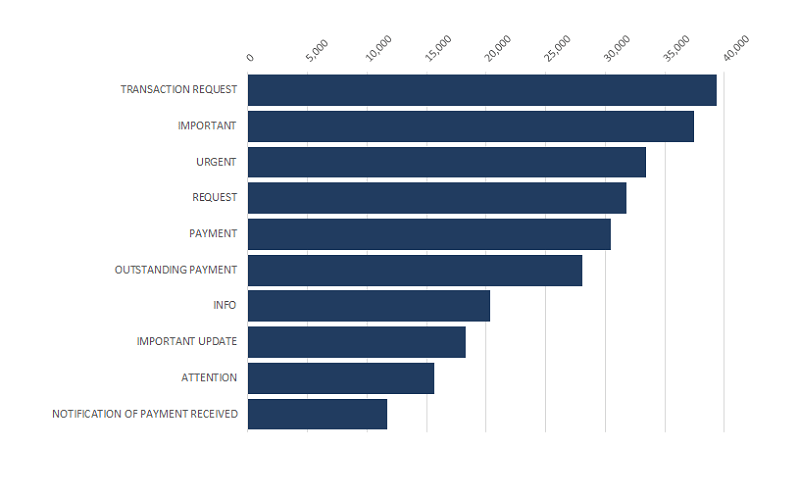

Los expertos afirman que hasta ahora en 2020, el esquema BEC que intenta infiltrar malware en su sistema sigue siendo la amenaza más importante para la seguridad cibernética. A continuación puede ver estadísticas de estos ataques, según el país, así como las palabras clave más comunes utilizadas en los ataques.

Las 10 principales regiones víctimas de BEC desde julio de 2018 hasta junio de 2019. Fuente: symantec-enterprise-blogs.security.com

Las 10 principales palabras clave BEC utilizadas en ataques desde julio de 2018 hasta junio de 2019. Fuente: symantec-enterprise-blogs.security.com

La naturaleza misma del ataque BEC pone en riesgo a una gran variedad de instituciones. Los investigadores de seguridad aconsejan precaución. Las organizaciones de atención médica y de seguros, las agencias gubernamentales, los servicios públicos e incluso las universidades con programas médicos deben permanecer vigilantes.

Los correos electrónicos relacionados con el coronavirus deben examinarse con atención y escrutinio. Especialmente, si contienen enlaces, ' debe hacer clic en ', archivos adjuntos ' debe descargar ', o una cuenta bancaria listada ' debe transferir fondos '. Vuelva a verificar todo y no haga nada con fe ciega. Siempre es mejor prevenir que curar. Tómese el tiempo extra para verificar la legitimidad del correo electrónico. Eso te da más que tranquilidad, sino también un sistema confiable.