Die SilverTerrier Cybercrime Group richtet sich an Schlüsselkräfte, die gegen Coronavirus kämpfen

Da sich die Coronavirus-Pandemie nicht verlangsamt, verlassen wir uns noch mehr darauf, dass die Menschen die COVID-19-Bedrohung direkt bekämpfen. Wir sind alle in den Händen von Medizinern und anderen Organisationen an vorderster Front. Cyberkriminelle missachten unser Vertrauen und ihre Moral und ihren Anstand zugunsten böswilliger Zwecke. Sie profitieren von diesen wichtigen Personen, die versuchen, der Welt im Kampf gegen Coronavirus zu helfen. Cyberkriminelle haben ihre Angriffe nicht eingestellt.

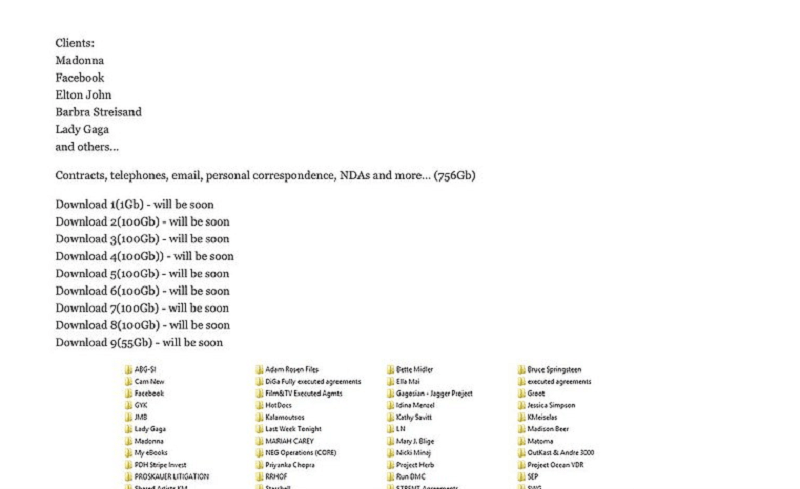

Eine bestimmte aus Nigeria stammende Gruppe für Cyberkriminalität hat nicht nachgegeben, sondern weitergearbeitet. Die SilverTerrier-Gruppe hat diese wichtigen Mitarbeiter als Hauptziele für Cyber-Angriffe festgelegt.

Table of Contents

Die SilverTerrier Cyber-Angreifer treffen dort, wo es am meisten weh tut.

Die Gruppe für böswillige Internetkriminalität hat Organisationen in Sektoren im Visier, die im Kampf gegen COVID-19 von entscheidender Bedeutung sind. Sie zielen auf sie durch BEC-Kampagnen (Business Email Compromise) ab. Diese Art von Angriff ist für SilverTerrier zu einer Visitenkarte geworden, da sie sich darauf spezialisiert haben.

Die fünf wichtigsten Branchen, auf die SilverTerrier in den Jahren 2018 und 2019 abzielte. Quelle: unit42.paloaltonetworks.com

In nur drei Monaten sind drei SilverTerrier-Akteure für den Start einer Reihe von Malware-Kampagnen zum Thema COVID-19 und Coronavirus verantwortlich. Es gelang ihnen, über 170 verschiedene Phishing-E-Mails zu erstellen, und Experten zufolge übten sie bei ihren Zielvorgaben „minimale Zurückhaltung“ aus. Ihre Zielliste umfasst Organisationen, die in verschiedenen Ländern nationale Reaktionen auf Coronavirus führen. Wie Australien, Italien, Kanada, Großbritannien und die USA. Regierung, Gesundheitswesen, Versicherungen, medizinische Forschung und Verlagswesen sowie Versorgungsunternehmen werden von den Angreifern belagert.

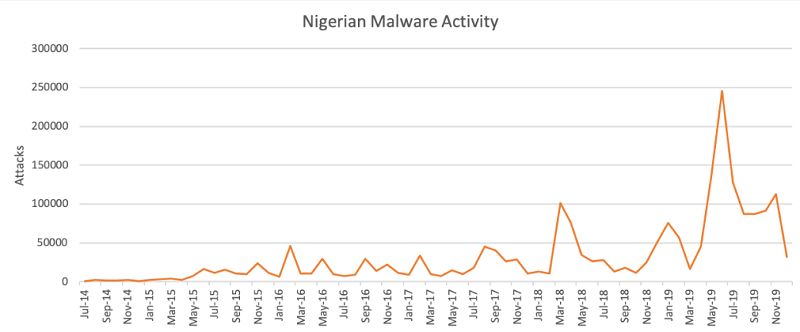

Die nigerianische Malware-Aktivität war in den letzten Monaten des Jahres 2019 zurückgegangen, bevor COVID-19 eintraf. Quelle: unit42.paloaltonetworks.com

Diese Gauner machen sich die Tatsache zunutze, dass die meisten Unternehmen heute auf eine entfernte Belegschaft angewiesen sind, da viele Mitarbeiter von zu Hause aus arbeiten. Natürlich werden sie jedes Mal, wenn sie eine E-Mail mit Bezug zu Coronavirus erhalten, zum Klicken verleitet, um alles über COVID-19 zu erfahren.

Wie bereits erwähnt, verwendet die SilverTerrier-Gruppe BEC-Angriffe, um Malware zu verbreiten. Diese Angriffe werden auch von " Mann in der E - Mail " durchgeführt und konzentrieren sich auf Mitarbeiter, die über kompromittierte Konten der Geschäftsleitung, einschließlich der Führungskräfte der C-Suite, Zugriff auf Unternehmensmittel haben.

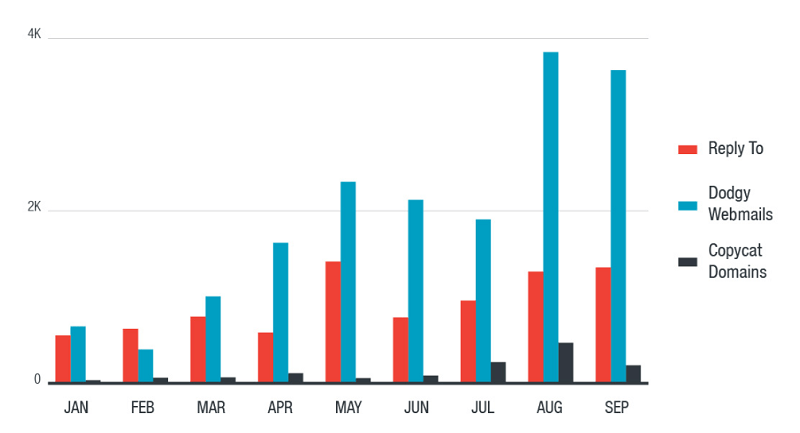

Verteilungsmethoden für Nur-E-Mail-Angriffe. Quelle: trendmicro.com

Das Ziel dieser Cybercrooks ist es, ihre Ziele zu erreichen, um Geld von Unternehmensmitteln auf Bankkonten zu überweisen, die sie kontrollieren. Sie wenden jede mögliche Methode an, um dies zu erreichen. Der BEC-Angriff ist ein Mittel zum Zweck - er soll das Ziel davon überzeugen, dass die Aufforderung, Geld auf ein bestimmtes Konto zu senden, legitim ist. Sie verwenden Unwahrheiten, um diese Übertragung zu sichern. Meistens wird behauptet, es sei eine dringende Angelegenheit, die sofortige Maßnahmen erfordert. Zum Beispiel die Behauptung, dass eine "dringende Zahlung zum Quartalsende erfolgen muss".

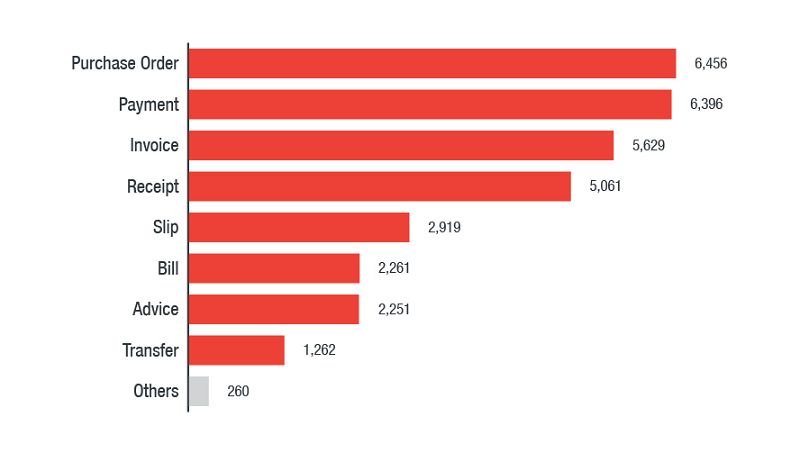

Die beliebtesten Dateinamenkategorien, die in böswilligen Anhängen bei BEC-Angriffen verwendet werden. Quelle: trendmicro.com

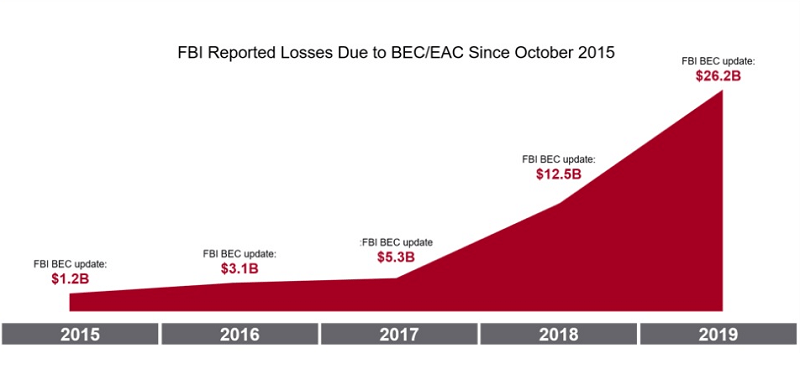

Experten stellen fest, dass diese Taktik funktioniert, da laut FBI-Statistiken BEC-Angriffe 2019 zu globalen Verlusten von 1,77 Mrd. USD (1,42 Mrd. GBP / 1,62 Mrd. EUR) führen. Wenn man diese Zahlen kennt, sollte es keine Überraschung sein, dass Cybercrooks begonnen haben, ihre Angriffe zu modifizieren und sie unter Berücksichtigung von COVID-19 anzupassen.

Das FBI meldete von 2015 bis 2019 Verluste durch BEC / EAC-Angriffe. Quelle: www.proofpoint.com

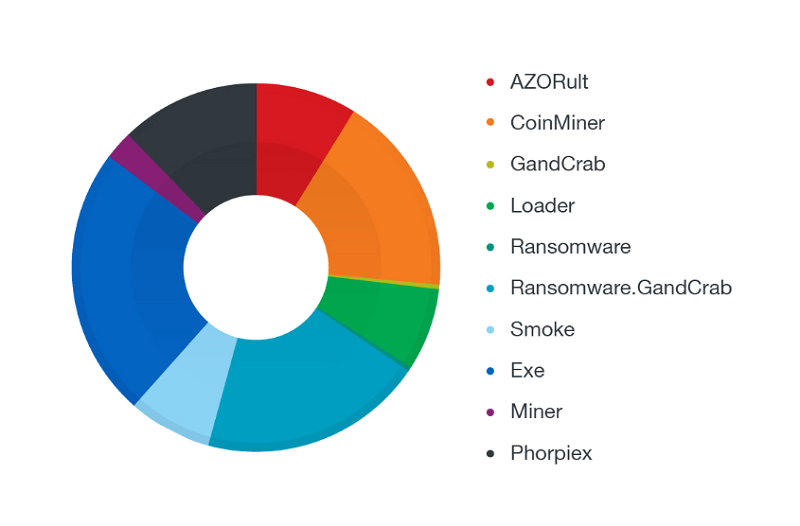

SilverTerrier trägt eine Vielzahl von Bedrohungen über seine Betrügereien. Trojaner, Ransomware, Adware, diese Gauner haben keine Schande. Experten schätzen, dass sie derzeit LokiBot , FormBook , AgentTesla und Renals verbreiten.

Die beliebtesten Dateinamenkategorien werden über Anhänge von BEC-Angriffen im Zusammenhang mit Phishing verbreitet. Quelle: trendmicro.com

Wie können Sie sich vor einem BEC-Angriff schützen?

Eine der besten Möglichkeiten, Ihre Mitarbeiter davor zu schützen, in die Hände eines BEC-Angriffs zu geraten, ist eine recht einfache. Wenn Sie nicht möchten, dass Ihr Mitarbeiter die Überweisung von Geldern auf ein nicht autorisiertes Konto basierend auf einer betrügerischen E-Mail genehmigt, machen Sie es so, dass er dies nicht tun kann.

Implementieren Sie mehr Workflow-Kontrollen und stellen Sie sicher, dass alle Finanztransaktionen von mehreren Personen genehmigt werden müssen. Dies führt dazu, dass der Angreifer mehrere Personen täuschen muss, was wiederum die Wahrscheinlichkeit erhöht, dass mindestens einer bei der Anfrage etwas bemerkt. Es ist eine einfache, aber effektive Strategie, um sicherzustellen, dass Geld nur dorthin fließt, wo es soll, und nicht in die Hände von Kriminellen. Je mehr Ausfallsicherungen Sie haben, desto besser.

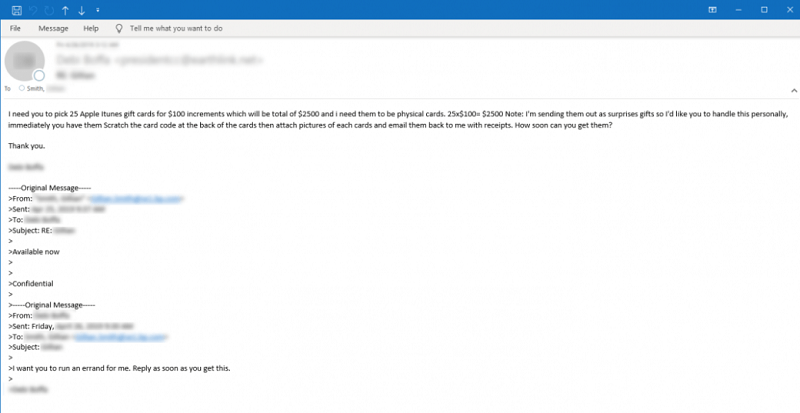

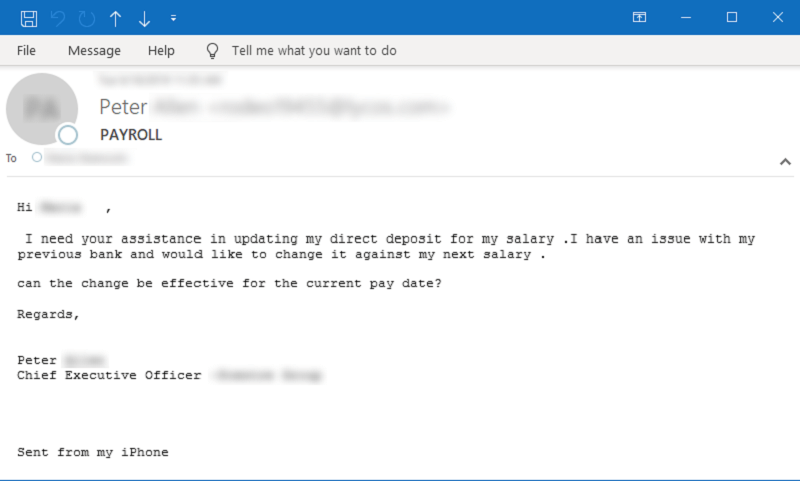

Trainieren Sie Ihre Mitarbeiter, um sich über Online-Programme auf dem Laufenden zu halten, und stellen Sie sicher, dass sie wissen, wie sie diese Spielereien vermeiden können. Sie sollten immer nach Phishing-E-Mails Ausschau halten. Unten sehen Sie Beispiele für zwei solche E-Mails.

Beispiel-E-Mail, in der das Ziel aufgefordert wird, physische Apple iTunes-Geschenkkarten zu kaufen. Quelle: symantec-enterprise-blogs.security.com

Beispiel-E-Mail mit der Bitte um Hilfe zu einem Problem mit der Gehaltsabrechnung. Quelle: symantec-enterprise-blogs.security.com

Nachdem eine E-Mail in Ihrem Posteingang gelandet ist, überprüfen Sie sie genau. Ist die Grammatik in Ordnung? Was ist mit Rechtschreibung und Zeichensetzung? Stimmen E-Mail-Adressen und Logos überein? Haben Sie erwartet, die E-Mail zu erhalten, oder hat sie Sie unvorbereitet erwischt? All diese kleinen Dinge summieren sich und sind wichtig, und sie können Ihnen eine Menge Geld und Probleme ersparen.

Wer ist am stärksten von solchen Angriffen bedroht?

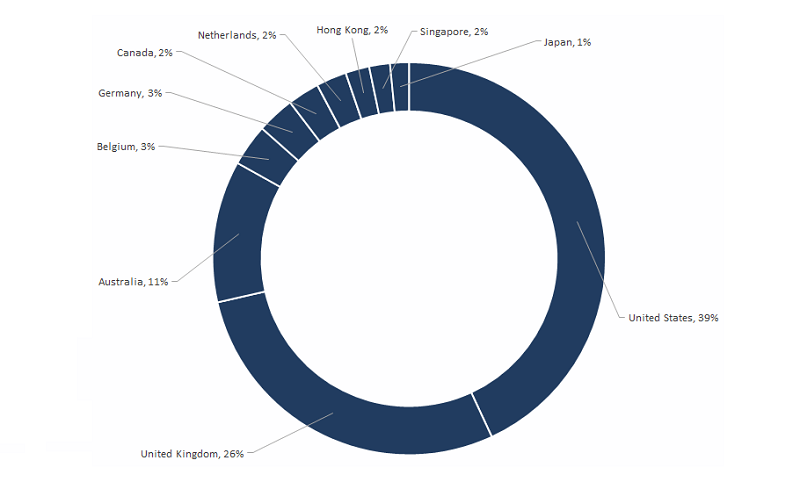

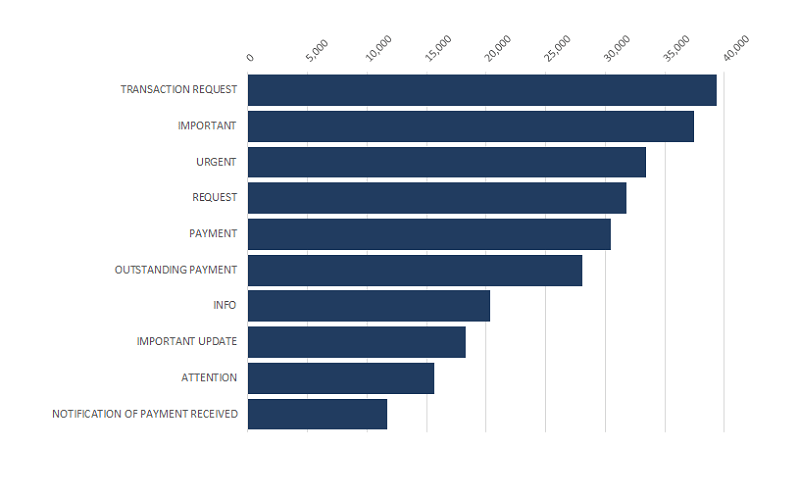

Experten behaupten, dass das BEC-Programm, mit dem versucht wird, Malware in Ihr System einzuschleusen, bis 2020 die größte Bedrohung für die Cybersicherheit darstellt. Unten sehen Sie Statistiken dieser Angriffe, basierend auf dem Land, sowie die häufigsten Schlüsselwörter, die bei den Angriffen verwendet werden.

Top 10 der BEC-Opferregionen von Juli 2018 bis Juni 2019. Quelle: symantec-enterprise-blogs.security.com

Top 10 der bei Angriffen von Juli 2018 bis Juni 2019 verwendeten BEC-Schlüsselwörter. Quelle: symantec-enterprise-blogs.security.com

Die Art des BEC-Angriffs gefährdet eine Vielzahl von Institutionen. Sicherheitsforscher raten zur Vorsicht. Gesundheits- und Versicherungsorganisationen, Regierungsbehörden, öffentliche Versorgungsunternehmen und sogar Universitäten mit medizinischen Programmen sollten wachsam bleiben.

E-Mails im Zusammenhang mit Coronaviren müssen sorgfältig geprüft werden. Insbesondere wenn sie Links enthalten, müssen Sie auf "Anhänge" klicken , die Sie herunterladen müssen , oder auf ein aufgeführtes Bankkonto, auf das Sie Geld überweisen müssen . Überprüfen Sie alles noch einmal und tun Sie nichts im blinden Glauben. Es ist immer besser, auf Nummer sicher zu gehen. Nehmen Sie sich die zusätzliche Zeit, um die Rechtmäßigkeit der E-Mail zu überprüfen. Das bringt Ihnen mehr als nur Seelenfrieden, sondern auch ein zuverlässiges System.