Grupa SilverTerrier Cyberprzestępczość atakuje kluczowych pracowników walczących z koronawirusem

Ponieważ pandemia wirusa koronawirusa nie zwalnia, polegamy jeszcze bardziej na osobach walczących z zagrożeniem COVID-19. Wszyscy jesteśmy w rękach lekarzy i innych organizacji na pierwszej linii. Cyberprzestępcy ignorują naszą zależność oraz ich morale i przyzwoitość na rzecz złośliwych celów. Zdecydowali się zarobić na tych niezbędnych osobach, które starają się pomóc światu w walce z koronawirusem. Cyberprzestępcy nie zaprzestali ataków.

Szczególna grupa ds. Cyberprzestępczości, pochodząca z Nigerii, nie ustąpiła, ale kontynuowała. Grupa SilverTerrier uznała tych niezbędnych pracowników za główny cel cyberataków.

Table of Contents

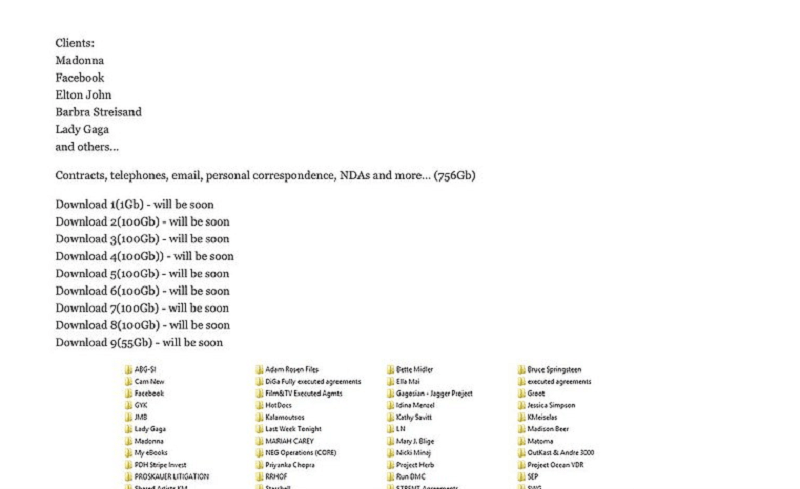

Cyberataki SilverTerrier uderzają tam, gdzie najbardziej boli.

Złośliwa grupa cyberprzestępcza przygląda się organizacjom w sektorach, które mają kluczowe znaczenie w walce z COVID-19. Ich celem są kampanie na rzecz kompromisowych wiadomości biznesowych (BEC). Ten rodzaj ataku stał się wizytówką SilverTerrier, ponieważ się w nim specjalizują.

Pięć najważniejszych branż, na które SilverTerrier atakuje w 2018 i 2019 r. Źródło: unit42.paloaltonetworks.com

W ciągu zaledwie trzech miesięcy trzej aktorzy SilverTerrier są odpowiedzialni za rozpoczęcie kampanii typu COVID-19 i złośliwego oprogramowania w stylu Coronavirus. Udało im się stworzyć ponad 170 różnych e-maili phishingowych i, według ekspertów, zachowali „minimalną powściągliwość” w swoich wybranych celach. Ich lista docelowa obejmuje organizacje prowadzące krajowe reakcje na koronawirus w różnych krajach. Podobnie jak w Australii, Włoszech, Kanadzie, Wielkiej Brytanii i Stanach Zjednoczonych. Rząd, służba zdrowia, ubezpieczenia, badania i publikacje medyczne oraz organizacje użyteczności publicznej są oblegane przez napastników.

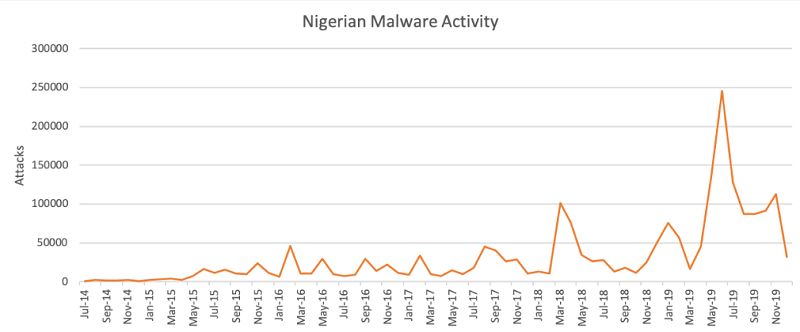

Aktywność nigeryjskiego szkodliwego oprogramowania spadała w ostatnich miesiącach 2019 r., Zanim uderzył COVID-19. Źródło: unit42.paloaltonetworks.com

Oszuści polegają na tym, że większość firm polega teraz na zdalnej sile roboczej, ponieważ wielu pracowników pracuje w domu. Oczywiście za każdym razem, gdy otrzymają wiadomość e-mail związaną z wirusem Coronavirus, są zachęcani do kliknięcia, ponieważ chcą dowiedzieć się wszystkiego o COVID-19.

Jak ustalono, grupa SilverTerrier wykorzystuje ataki BEC do rozprzestrzeniania złośliwego oprogramowania. Ataki te przeprowadzane są również przez „ człowieka w wiadomości e-mail ” i koncentrują się na pracownikach, którzy mają dostęp do funduszy firmy za pośrednictwem zhakowanych kont należących do kierownictwa wyższego szczebla, w tym kadry zarządzającej c-suite.

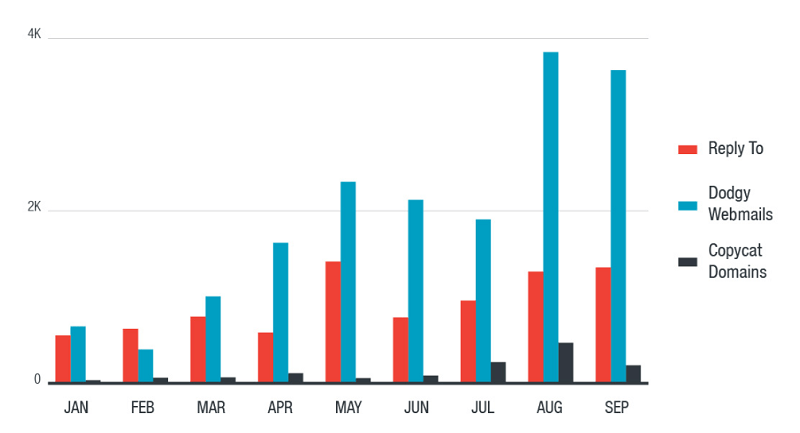

Metody dystrybucji ataków typu „tylko e-mail”. Źródło: trendmicro.com

Celem tych cyberprzestępców jest uzyskanie celu, jakim są przelewy pieniędzy z funduszy firmy na rachunki bankowe, które kontrolują. Wykorzystują każdą możliwą metodę, aby to osiągnąć. Atak BEC jest środkiem do celu - ma na celu przekonanie celu, że prośba o przesłanie pieniędzy na określone konto jest uzasadniona. Używają kłamstw, aby zabezpieczyć ten transfer. Częściej niż nie, twierdząc, że jest to pilna sprawa, która wymaga szybkich działań. Na przykład twierdząc, że „należy dokonać pilnej płatności na koniec kwartału”.

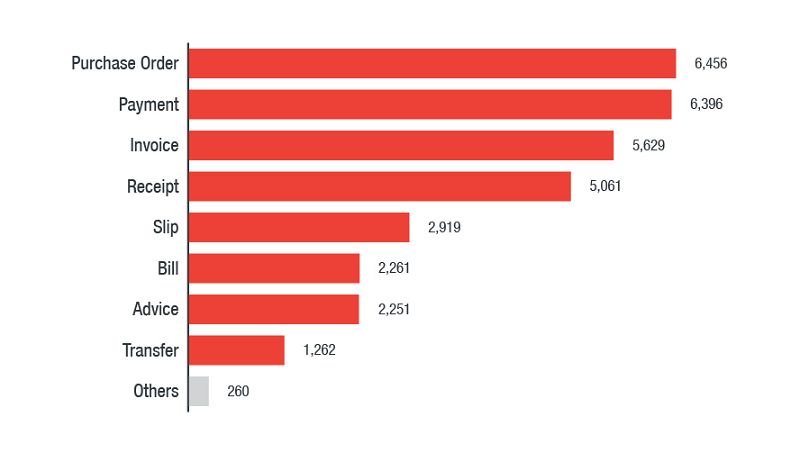

Najpopularniejsze kategorie nazw plików używane w złośliwych załącznikach w atakach BEC. Źródło: trendmicro.com

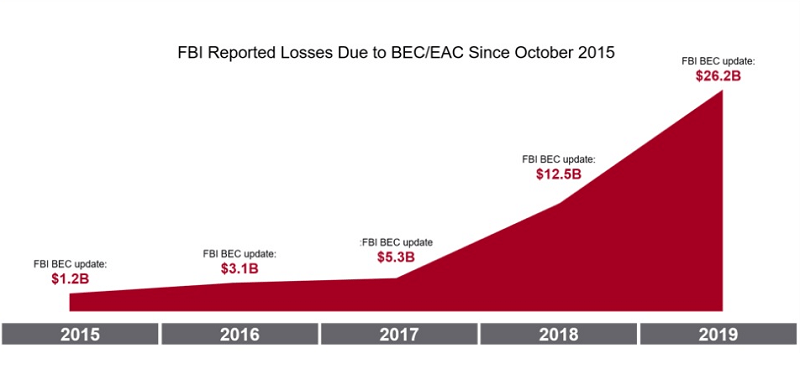

Eksperci zauważają, że taktyka ta działa, ponieważ według statystyk FBI w 2019 r. Ataki BEC doprowadziły do globalnych strat w wysokości 1,77 mld USD (1,42 mld GBP / 1,62 mld EUR). Znając te liczby, nie powinno dziwić, że cyberprzestępcy zaczęli modyfikować swoje ataki i dostosowywać je do COVID-19.

FBI zgłosiło straty spowodowane atakami BEC / EAC w latach 2015-2019. Źródło: www.proofpoint.com

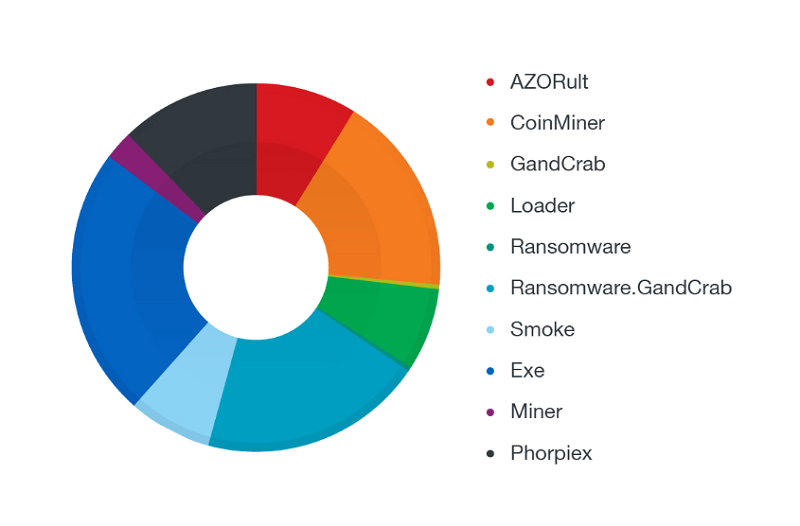

SilverTerrier przenosi niezliczone zagrożenia poprzez oszustwa. Trojany, ransomware, adware, ci oszuści nie wstydzą się. Eksperci szacują, że obecnie rozprzestrzeniają LokiBot , FormBook , AgentTesla i Nerals.

Najpopularniejsze kategorie nazw plików rozprzestrzeniają się poprzez załączniki ataków BEC związanych z phishingiem. Źródło: trendmicro.com

Jak uchronić się przed atakiem BEC?

Jednym z najlepszych sposobów obrony pracowników przed wpadnięciem w szpony ataku BEC jest dość prosty. Jeśli nie chcesz, aby Twój pracownik zatwierdzał przeniesienie środków na nieautoryzowane konto na podstawie oszukańczego adresu e-mail, spraw, aby nie mógł tego zrobić.

Zaimplementuj więcej kontroli przepływu pracy i spraw, aby wszystkie transakcje finansowe musiały uzyskać zgodę wielu osób. Prowadzi to do tego, że atakujący musi oszukać kilka osób, co z kolei zwiększa szanse, że przynajmniej jedna zauważy coś z prośbą. Jest to prosta, ale skuteczna strategia, aby pieniądze trafiały tylko tam, gdzie powinny, a nie w ręce przestępców. Im więcej masz sejfów awaryjnych, tym lepiej.

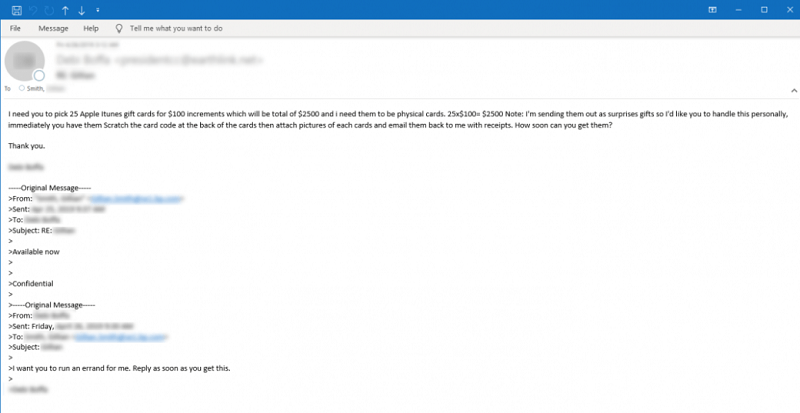

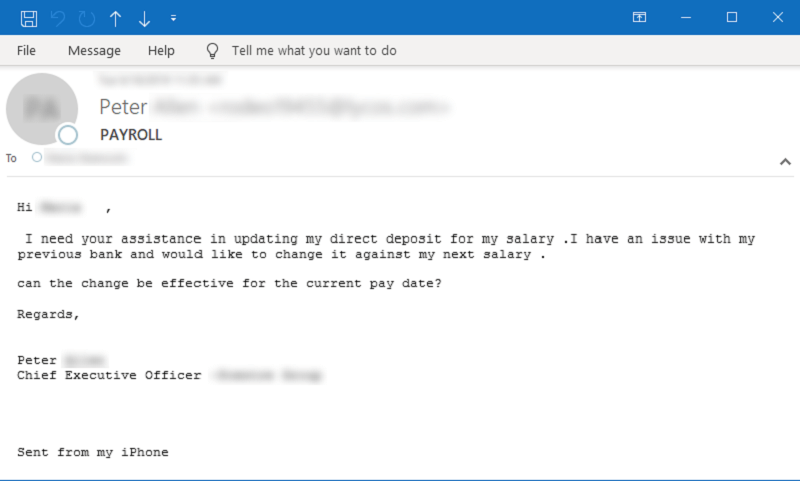

Trenuj swoich pracowników, aby byli bardzo świadomi schematów internetowych i upewnij się, że wiedzą, jak unikać tych shenaniganów. Powinny one zawsze zwracać uwagę na wiadomości phishingowe. Poniżej możesz zobaczyć przykłady dwóch takich e-maili.

Przykładowy e-mail z pytaniem o zakup fizycznych kart upominkowych Apple iTunes. Źródło: symantec-enterprise-blogs.security.com

Przykładowy e-mail z prośbą o pomoc w kwestii płac / wynagrodzeń. Źródło: symantec-enterprise-blogs.security.com

Gdy e-mail wyląduje w skrzynce odbiorczej, poddaj go dokładnej kontroli. Czy gramatyka jest w porządku? A co z pisownią i interpunkcją? Czy adresy e-mail i logo są zgodne? Czy spodziewałeś się otrzymać e-mail, czy zaskoczył Cię? Wszystkie te małe rzeczy sumują się i mają znaczenie, i mogą zaoszczędzić mnóstwo pieniędzy i kłopotów.

Kto jest najbardziej zagrożony takimi atakami?

Eksperci twierdzą, że do tej pory w 2020 r. Program BEC próbujący przeniknąć do systemu złośliwe oprogramowanie pozostaje najbardziej widocznym zagrożeniem dla cyberbezpieczeństwa. Poniżej znajdują się statystyki tych ataków w zależności od kraju, a także najczęściej używane słowa kluczowe użyte w atakach.

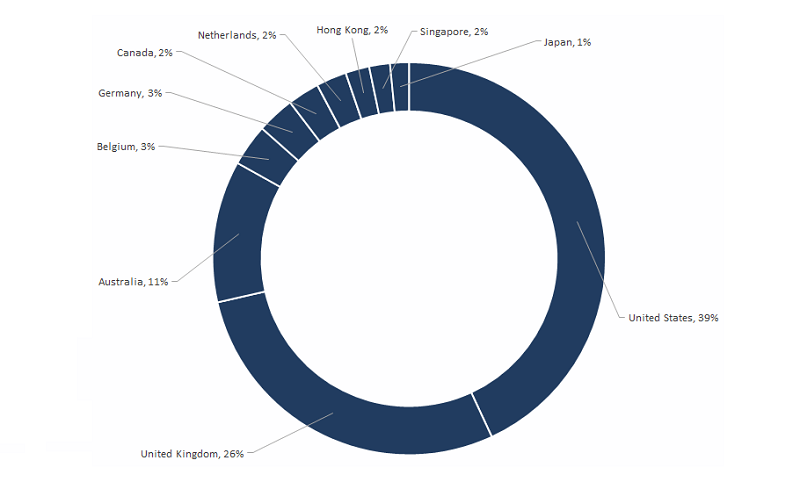

10 najbardziej dotkniętych regionów BEC od lipca 2018 r. Do czerwca 2019 r. Źródło: symantec-enterprise-blogs.security.com

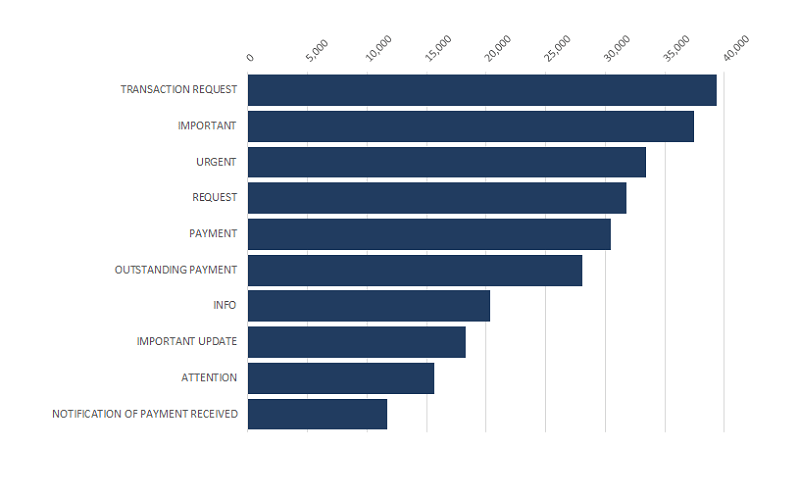

10 najważniejszych słów kluczowych BEC używanych w atakach od lipca 2018 r. Do czerwca 2019 r. Źródło: symantec-enterprise-blogs.security.com

Sama natura ataku BEC stanowi zagrożenie dla wielu różnych instytucji. Badacze bezpieczeństwa zalecają ostrożność. Organizacje opieki zdrowotnej i ubezpieczenia, agencje rządowe, instytucje użyteczności publicznej, a nawet uniwersytety z programami medycznymi powinny zachować czujność.

E-maile związane z koronawirusem muszą zostać zbadane z uwagą i analizą. Zwłaszcza jeśli zawierają linki, „ musisz kliknąć ”, „załączniki”, które musisz pobrać , lub konto bankowe z listy „ musisz przelać środki ”. Sprawdź wszystko dokładnie i nie rób nic w ślepej wierze. Zawsze lepiej być bezpiecznym niż żałować. Poświęć dodatkowy czas na sprawdzenie poprawności wiadomości e-mail. Dzięki temu zyskujesz więcej niż spokój ducha, ale także niezawodny system.