SilverTerrier Cybercrime Group mål Nøkkelarbeidere som kjemper mot Coronavirus

Med Coronavirus-pandemien ikke tregere, er vi avhengige av at folk kjemper mot COVID-19-trusselen enda mer. Vi er alle i hendene på medisinsk fagpersonell og andre organisasjoner i frontlinjen. Cyberkriminelle ser bort fra vår tillit og deres moral og anstendighet til fordel for ondsinnede formål. De velger å tjene på disse viktige personene som prøver å hjelpe verden i kampen mot Coronavirus. Cyberkriminelle har ikke stoppet angrepene sine.

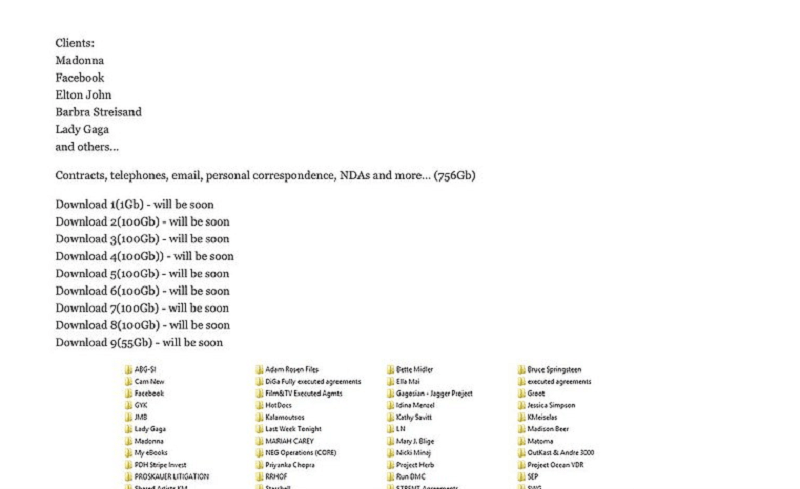

En spesiell nettkriminalitetsgruppe, som stammer fra Nigeria, har ikke støttet seg men presset på. SilverTerrier-gruppen har tatt de essensielle arbeidstakerne som de viktigste målene for cyberangrep.

Table of Contents

SilverTerrier Cyber Attackers Hit hvor det gjør mest vondt.

Den ondsinnede nettkriminalitetsgruppen har sitt syn på organisasjoner i sektorer som er kritiske i kampen med COVID-19. De retter seg mot dem ved bedrifts-e-post-kompromiss-kampanjer. Den typen angrep har blitt et telefonkort for SilverTerrier når de spesialiserer seg på det.

Topp fem bransjer målrettet av SilverTerrier i 2018 og 2019. Kilde: unit42.paloaltonetworks.com

I løpet av bare tre måneder er tre SilverTerrier-aktører ansvarlige for å lansere en rekke COVID-19 og Coronavirus-tema malware-kampanjer. De klarte å lage over 170 distinkte phishing-e-poster og utøvde, ifølge eksperter, "minimal tilbakeholdenhet" i sine valgte mål. Deres målliste består av organisasjoner som leder nasjonale svar på Coronavirus i forskjellige land. Som, Australia, Italia, Canada, Storbritannia og USA. Regjeringen, helsevesenet, forsikring, medisinsk forskning og publisering og nytteorganisasjoner er under beleiring av angriperne.

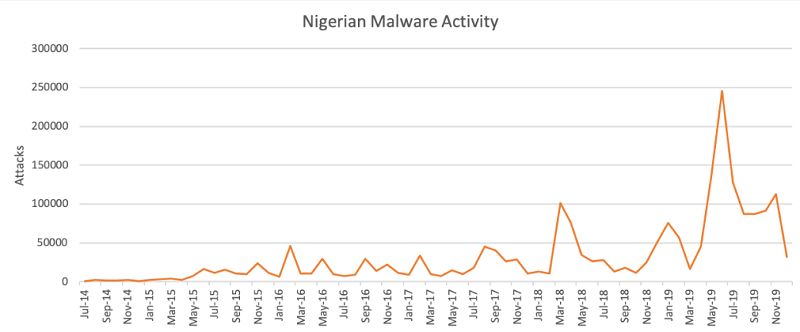

Den nigerianske skadevirksomhetsaktiviteten hadde gått ned de siste månedene av 2019 før COVID-19 slo til. Kilde: unit42.paloaltonetworks.com

Disse kjeltringene bytter på det faktum at de fleste virksomheter nå er avhengige av en ekstern arbeidsstokk da mange ansatte jobber hjemmefra. Hver gang de får en e-post relatert til Coronavirus, blir de naturlig nok lokket til å klikke som de vil vite om alt som har med COVID-19 å gjøre.

Som etablert bruker SilverTerrier-gruppen BEC-angrep for å spre skadelig programvare. Disse angrepene går også av ' mann i e-posten ' og fokuserer på ansatte som har tilgang til selskapsmidler via kompromitterte kontoer som tilhører toppledelsen, inkludert ledere i c-suite.

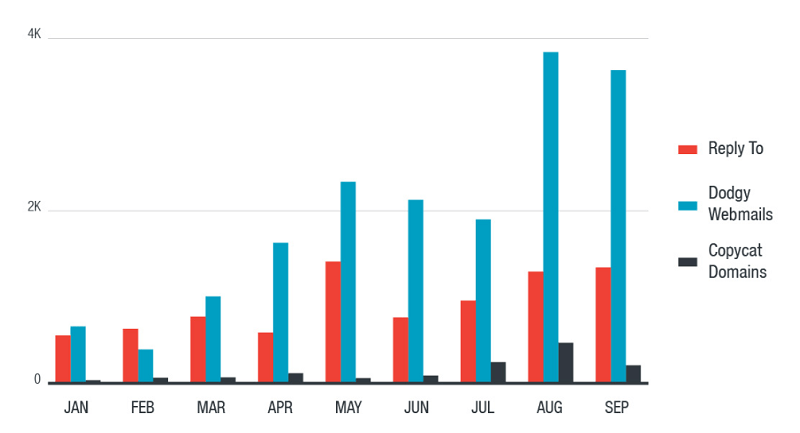

Distribusjonsmetoder for bare e-postangrep. Kilde: trendmicro.com

Disse cybercrooks 'mål er å få sine mål å overføre penger fra firmafond til bankkontoer, som de kontrollerer. De bruker alle mulige metoder for å oppnå det. BEC-angrepet er et middel til slutt - det tar sikte på å overbevise målet om at forespørselen om å sende penger til en bestemt konto er legitim. De bruker usannheter for å sikre den overføringen. Oftere enn ikke, og hevder at det er en presserende sak som krever raske handlinger. Som å hevde at det må skje en "en hastig betaling fra kvartalet."

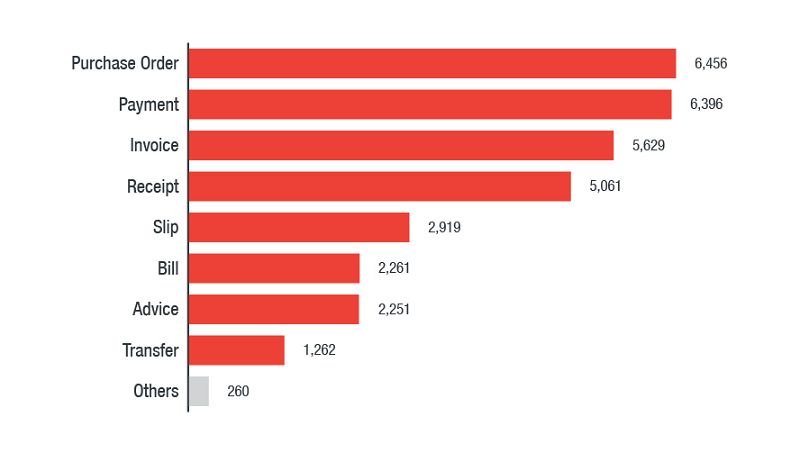

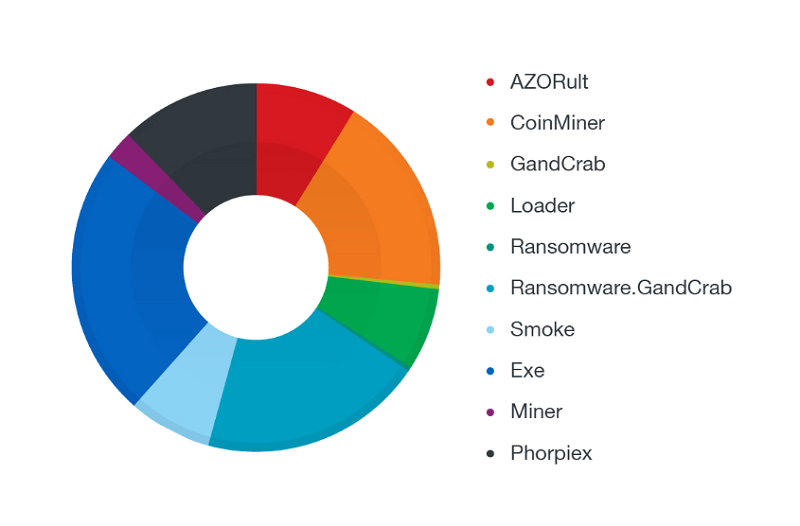

De mest populære filnavnkategoriene som brukes i ondsinnede vedlegg i BEC-angrep. Kilde: trendmicro.com

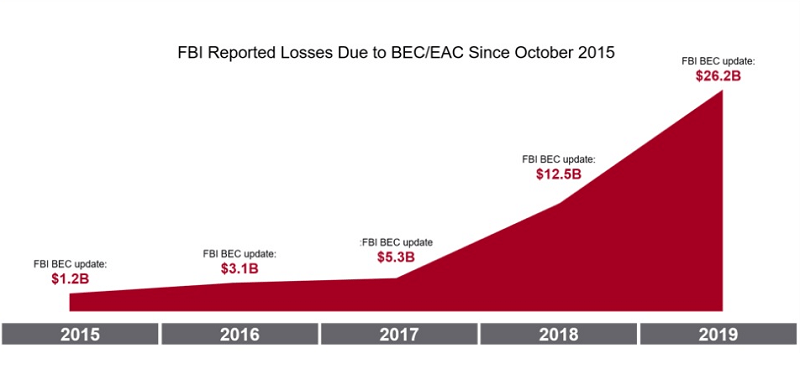

Eksperter bemerker at disse taktikkene fungerer, ifølge FBI-statistikk, i BEC-angrep i 2019 fører til globale tap på 1,77 milliarder dollar (1,42 milliarder pund / 1,62 milliarder euro). Når jeg kjenner til disse tallene, burde det ikke komme som en overraskelse at cybercrooks har begynt å endre angrepene sine, og skreddersy dem med COVID-19 i tankene.

FBI rapporterte tap forårsaket av BEC / EAC-angrep, fra 2015 til 2019. Kilde: www.proofpoint.com

SilverTerrier bærer et utall trusler via svindel. Trojanere, løsepenger, adware, disse kjeltringene har ingen skam. Eksperter anslår at de for tiden sprer LokiBot , FormBook , AgentTesla og Renals.

De mest populære filnavnkategoriene spres via vedlegg til phishing-relaterte BEC-angrep. Kilde: trendmicro.com

Hvordan kan du beskytte deg mot et BEC-angrep?

En av de beste måtene du kan forsvare dine ansatte fra å falle i clutches av et BEC-angrep, er en ganske enkel. Hvis du ikke vil at din ansatt skal godkjenne flytting av penger til en uautorisert konto basert på en villedende e-post, gjør du det slik at de ikke kan gjøre det.

Implementere flere arbeidsflytkontroller, og gjør det slik at alle økonomiske transaksjoner må få godkjenning fra flere personer. Det fører til at angriperen må lure flere personer, noe som igjen øker sjansene for at minst en vil legge merke til noe med forespørselen. Det er en enkel, men effektiv strategi for å sikre at penger bare går dit de skal, og ikke i hendene på kriminelle. Jo flere feil-safe du har, jo bedre.

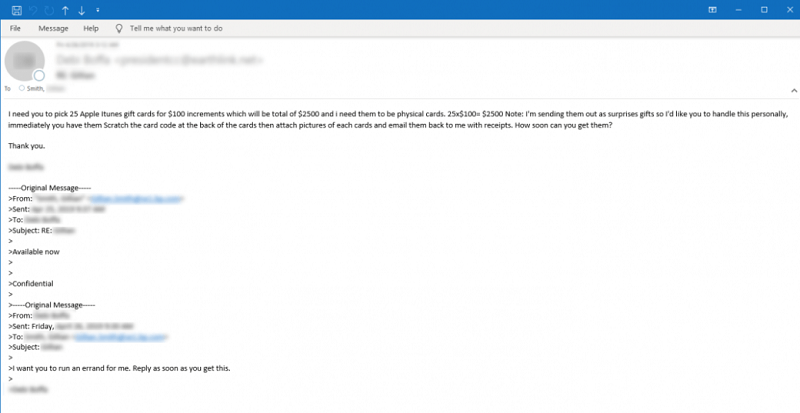

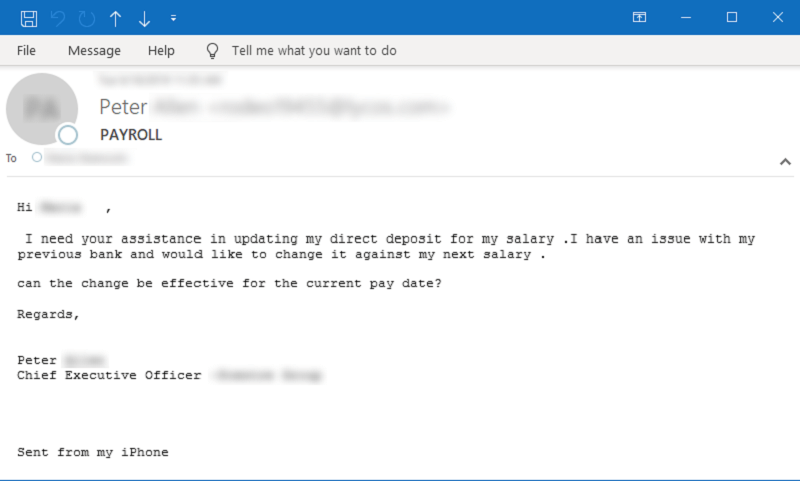

Tren dine ansatte til å være hyperbevisste om online ordninger, og sørg for at de vet hvordan de kan unngå disse shenanigans. De bør alltid være på utkikk etter nettfiskemail. Nedenfor kan du se eksempler på to slike e-poster.

Eksempel på e-post der du ber målet om å kjøpe fysiske Apple iTunes-gavekort. Kilde: symantec-enterprise-blogs.security.com

Eksempel på e-post som ber om hjelp i lønns- / lønnsspørsmål. Kilde: symantec-enterprise-blogs.security.com

Etter at det kommer en e-postmelding i innboksen din, må du undersøke den for nøye. Er grammatikken ok? Hva med staving og tegnsetting? Stemmer e-postadresser og logoer? Forventet du å motta e-posten, eller fanget den deg vakt? Alle disse små tingene legger opp og betyr noe, og de kan spare deg for masse penger og problemer.

Hvem er mest utsatt for slike angrep?

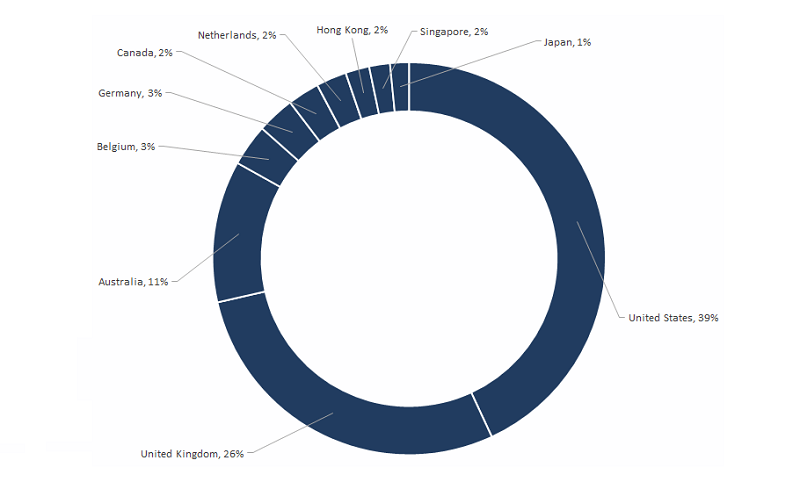

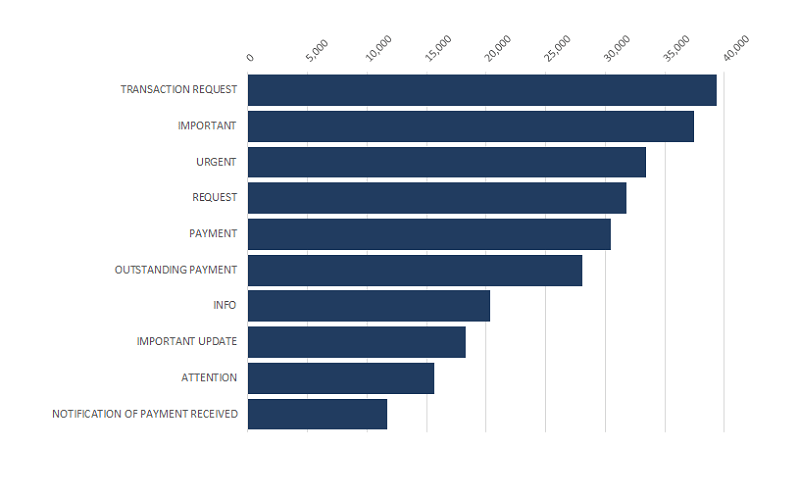

Eksperter hevder at BEC-ordningen som prøver å lure malware inn i systemet så langt i 2020, fremdeles er den mest fremtredende trusselen mot cybersikkerhet. Nedenfor kan du se statistikk over disse angrepene, basert på land, samt de vanligste nøkkelordene som ble brukt i angrepene.

Topp 10 BEC-offerregioner fra juli 2018 til juni 2019. Kilde: symantec-enterprise-blogs.security.com

Topp 10 søkeord som brukes i angrep fra juli 2018 til juni 2019. Kilde: symantec-enterprise-blogs.security.com

Selve arten av BEC-angrepet stiller en lang rekke institusjoner i fare. Sikkerhetsforskere anbefaler forsiktighet. Helsevesenet og forsikringsorganisasjoner, offentlige etater, offentlige verktøy og til og med universiteter med medisinske programmer bør forbli årvåken.

Coronavirus-relaterte e-poster må undersøkes med oppmerksomhet og nøye gjennomgang. Spesielt slik at hvis de inneholder lenker, " må du klikke på ," vedlegg " du må laste ned ," eller en oppført bankkonto " , må du overføre midler til ." Dobbeltkontroller alt, og ikke gjør noe på blind tro. Det er alltid bedre å være trygg enn å beklage. Ta deg ekstra tid til å bekrefte legitimiteten til e-posten. Det tjener deg mer enn trygghet, men også et pålitelig system.