Grupo SilverTerrier de crimes cibernéticos visa os principais trabalhadores que combatem o coronavírus

Com a pandemia do Coronavírus não diminuindo, contamos com as pessoas que combatem a ameaça COVID-19 de frente ainda mais. Estamos todos nas mãos de profissionais médicos e de outras organizações na linha de frente. Os cibercriminosos desconsideram nossa confiança, moral e decência em favor de propósitos maliciosos. Eles escolhem lucrar com esses indivíduos essenciais que tentam ajudar o mundo na batalha contra o coronavírus. Os cibercriminosos não cessaram seus ataques.

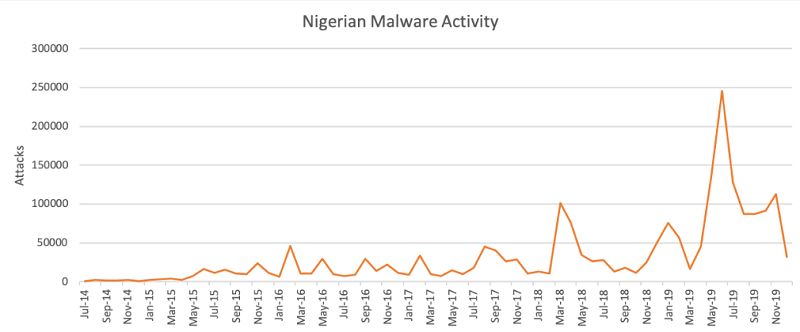

Um determinado grupo de crimes cibernéticos, originário da Nigéria, não cedeu, mas continuou. O grupo SilverTerrier tomou esses trabalhadores essenciais como seus principais alvos para ataques cibernéticos.

Table of Contents

Os ciberataques SilverTerrier atingem onde dói mais.

O grupo de crimes cibernéticos maliciosos tem como alvo organizações de setores críticos na luta com o COVID-19. Eles são segmentados por campanhas de comprometimento de e-mail comercial (BEC). Esse tipo de ataque se tornou um cartão de visita para o SilverTerrier, pois eles são especializados nele.

Os cinco principais setores segmentados pelo SilverTerrier em 2018 e 2019. Fonte: unit42.paloaltonetworks.com

Em apenas três meses, três atores do SilverTerrier são responsáveis pelo lançamento de várias campanhas de malware com o tema COVID-19 e Coronavirus. Eles conseguiram criar mais de 170 e-mails de phishing distintos e, de acordo com especialistas, exerceram 'restrição mínima' em seus alvos de escolha. Sua lista de alvos inclui organizações que lideram respostas nacionais ao Coronavírus em vários países. Como Austrália, Itália, Canadá, Reino Unido e EUA. Organizações governamentais, de saúde, de seguros, de pesquisa e publicação médicas e de serviços públicos estão todas sitiadas pelos atacantes.

A atividade de malware nigeriana estava em declínio nos últimos meses de 2019, antes do COVID-19. Fonte: unit42.paloaltonetworks.com

Esses criminosos atacam o fato de que a maioria das empresas agora conta com uma força de trabalho remota, pois muitos funcionários trabalham em casa. Naturalmente, toda vez que recebem um email relacionado ao Coronavírus, são atraídos a clicar, pois desejam saber tudo o que se relaciona ao COVID-19.

Conforme estabelecido, o grupo SilverTerrier usa ataques BEC para espalhar malware. Esses ataques também passam por ' man in the email ' e se concentram nos funcionários que têm acesso aos fundos da empresa por meio de contas comprometidas que pertencem à alta gerência, incluindo executivos de alto escalão.

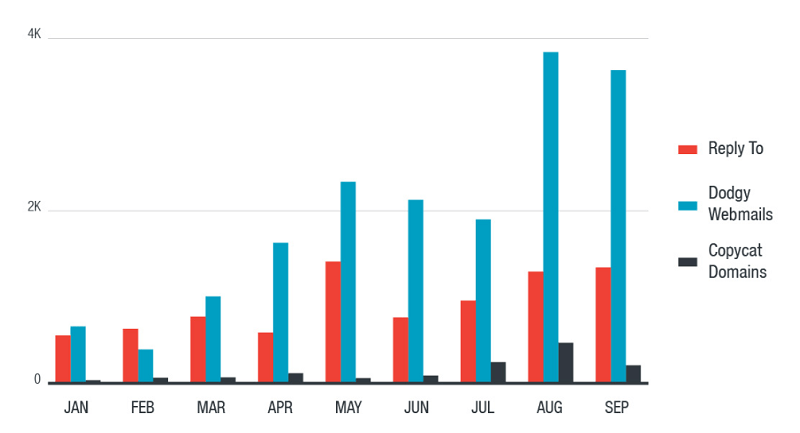

Métodos de distribuição para ataques somente por email. Fonte: trendmicro.com

O objetivo desses cibercriminosos é conseguir que suas metas transfiram dinheiro dos fundos da empresa para as contas bancárias, que eles controlam. Eles usam todos os métodos possíveis para conseguir isso. O ataque do BEC é um meio para atingir um objetivo - ele visa convencer o alvo de que a solicitação de envio de dinheiro para uma conta específica é legítima. Eles usam falsidades para garantir essa transferência. Na maioria das vezes, alegar que é um assunto urgente que requer ações imediatas. Como afirmar que "um pagamento urgente no final do trimestre precisa ser feito".

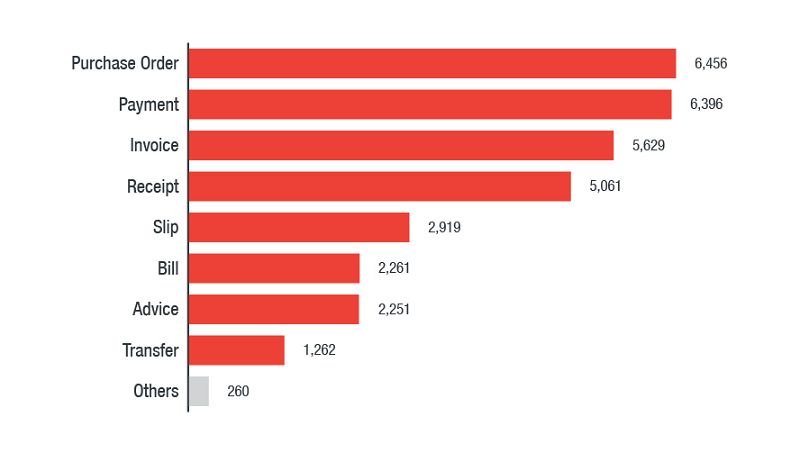

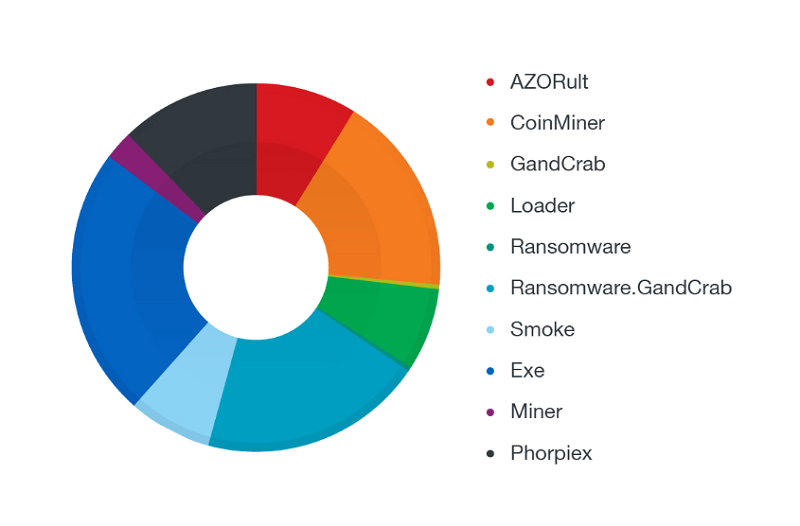

Categorias de nome de arquivo mais populares usadas em anexos maliciosos em ataques BEC. Fonte: trendmicro.com

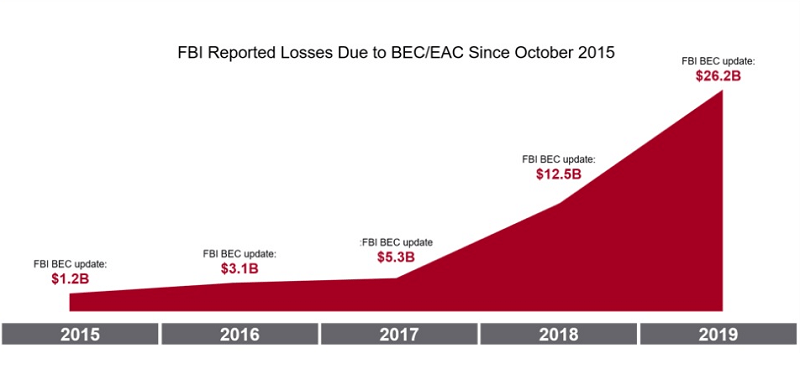

Especialistas observam que essas táticas funcionam porque, de acordo com estatísticas do FBI, em 2019, os ataques do BEC levam a perdas globais de US $ 1,77 bilhão (£ 1,42 bilhão / € 1,62 bilhão). Conhecendo esses números, não deve surpreender que os cibercriminosos tenham começado a modificar seus ataques e adaptá-los com o COVID-19 em mente.

O FBI relatou perdas causadas por ataques BEC / EAC, de 2015 a 2019. Fonte: www.proofpoint.com

SilverTerrier carrega uma infinidade de ameaças através de seus golpes. Trojans, ransomware, adware, esses bandidos não têm vergonha. Os especialistas estimam que, atualmente, eles espalhem LokiBot , FormBook , AgentTesla e Renals.

As categorias de nome de arquivo mais populares se espalham por meio de anexos de ataques BEC relacionados a phishing. Fonte: trendmicro.com

Como você pode se proteger de um ataque do BEC?

Uma das melhores maneiras de defender seus funcionários das garras de um ataque BEC é bastante simples. Se você não deseja que seu funcionário aprove a transferência de fundos para uma conta não autorizada com base em um email enganoso, faça com que ele não possa fazer isso.

Implemente mais controles de fluxo de trabalho e faça com que todas as transações financeiras obtenham a aprovação de vários indivíduos. Isso leva o invasor a enganar várias pessoas, o que, por sua vez, aumenta as chances de pelo menos alguém perceber algo errado com a solicitação. É uma estratégia simples, mas eficaz, para garantir que o dinheiro só chegue onde deveria, e não nas mãos de criminosos. Quanto mais falhas você tiver, melhor.

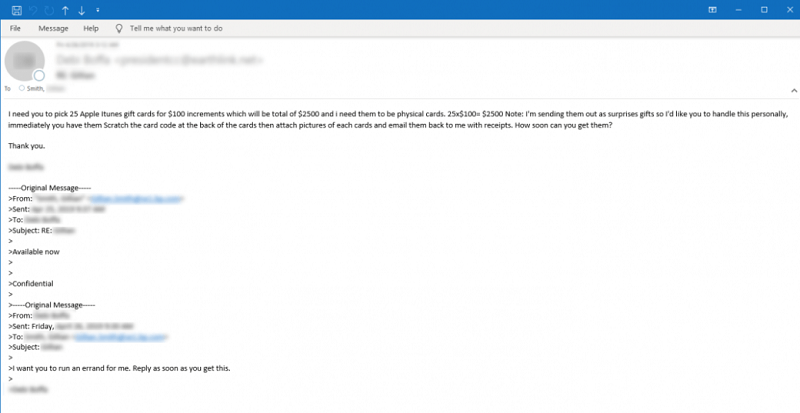

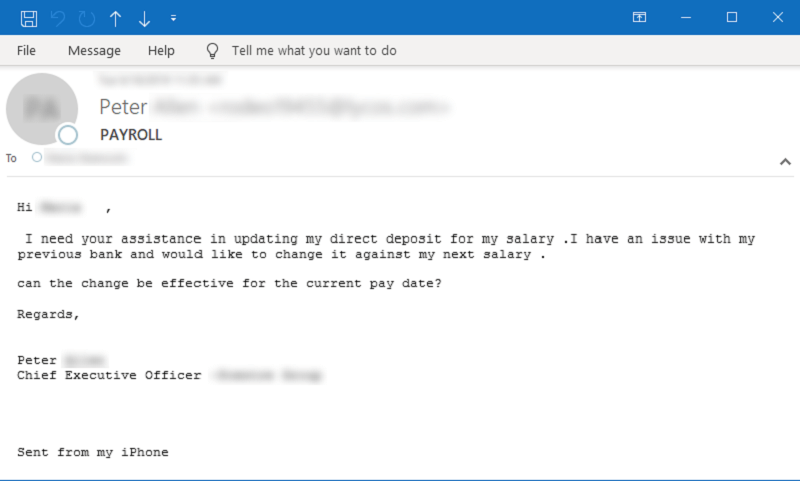

Treine seus funcionários para se manterem cientes dos esquemas on-line e verifique se eles sabem como evitar essas travessuras. Eles sempre devem ficar atentos aos emails de phishing. Abaixo, você pode ver exemplos de dois desses e-mails.

Exemplo de e-mail pedindo ao alvo para comprar cartões-presente físicos do Apple iTunes. Fonte: symantec-enterprise-blogs.security.com

Exemplo de e-mail pedindo ajuda sobre uma questão de folha de pagamento / salário. Fonte: symantec-enterprise-blogs.security.com

Depois que um email chegar à sua caixa de entrada, submeta-o a uma inspeção minuciosa. A gramática está correta? E quanto a ortografia e pontuação? Os endereços de email e logotipos correspondem? Você esperava receber o e-mail ou pegou você de surpresa? Todas essas pequenas coisas se somam e importam, e podem economizar uma tonelada de dinheiro e problemas.

Quem corre maior risco de ataques desse tipo?

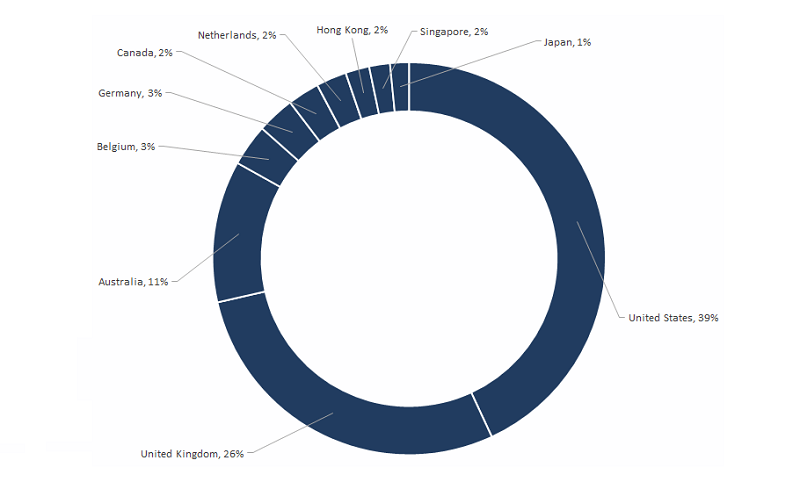

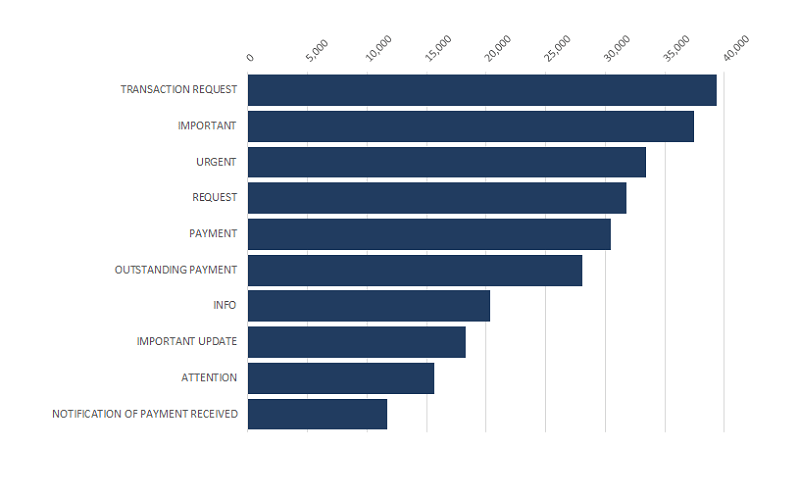

Especialistas afirmam que, até agora, em 2020, o esquema BEC tentando infiltrar malware em seu sistema continua sendo a ameaça mais proeminente à segurança cibernética. Abaixo, você pode ver estatísticas desses ataques, com base no país, bem como as palavras-chave mais comuns usadas nos ataques.

As 10 principais regiões vítimas de BEC de julho de 2018 a junho de 2019. Fonte: symantec-enterprise-blogs.security.com

As 10 principais palavras-chave do BEC usadas nos ataques de julho de 2018 a junho de 2019. Fonte: symantec-enterprise-blogs.security.com

A própria natureza do ataque do BEC coloca em risco uma grande variedade de instituições. Pesquisadores de segurança recomendam cautela. Organizações de assistência médica e de seguros, agências governamentais, serviços públicos e até universidades com programas médicos devem permanecer vigilantes.

Os emails relacionados ao coronavírus devem ser examinados com atenção e escrutínio. Especialmente, se eles contiverem links, ' você deve clicar em ', 'anexos', que você deve baixar 'ou' uma conta bancária listada 'para a qual você deve transferir fundos '. Verifique tudo e não faça nada com fé cega. É sempre melhor prevenir do que remediar. Reserve um tempo extra para verificar a legitimidade do email. Isso lhe dá mais do que tranqüilidade, mas também um sistema confiável.