SilverTerrier Cybercrime Group richt zich op de belangrijkste werknemers die Coronavirus bestrijden

Nu de Coronavirus-pandemie niet vertraagt, vertrouwen we nog meer op de mensen die de COVID-19-dreiging het hoofd bieden. We zijn allemaal in handen van medische professionals en andere organisaties in de frontlinie. Cybercriminelen negeren onze afhankelijkheid en hun moreel en fatsoen ten gunste van kwaadaardige doeleinden. Ze kiezen ervoor om te profiteren van deze essentiële individuen die de wereld proberen te helpen in de strijd tegen Coronavirus. Cybercriminelen hebben hun aanvallen niet gestaakt.

Een bepaalde cybercriminaliteitsgroep, afkomstig uit Nigeria, heeft niet toegegeven, maar is doorgezet. De SilverTerrier-groep heeft die essentiële werknemers als hun belangrijkste doelwit voor cyberaanvallen genomen.

Table of Contents

De cyberaanvallers van SilverTerrier raken waar het het meest pijn doet.

De kwaadaardige cybercriminaliteitsgroep richt zich op organisaties in sectoren die cruciaal zijn in de strijd met COVID-19. Ze targeten ze door middel van BEC-campagnes (business email compromise). Dat type aanval is een visitekaartje geworden voor SilverTerrier omdat ze erin gespecialiseerd zijn.

Top vijf sectoren waarop SilverTerrier zich richt in 2018 en 2019. Bron: unit42.paloaltonetworks.com

In slechts drie maanden zijn drie SilverTerrier-acteurs verantwoordelijk voor het lanceren van een hele reeks COVID-19- en Coronavirus-thema malwarecampagnes. Ze slaagden erin meer dan 170 verschillende phishing-e-mails te maken en gebruikten volgens experts 'minimale terughoudendheid' in hun favoriete doelen. Hun targetlijst bestaat uit organisaties die in verschillende landen nationale reacties op Coronavirus leiden. Zoals Australië, Italië, Canada, het VK en de VS. Overheid, gezondheidszorg, verzekeringen, medisch onderzoek en publicatie en nutsbedrijven worden allemaal belegerd door de aanvallers.

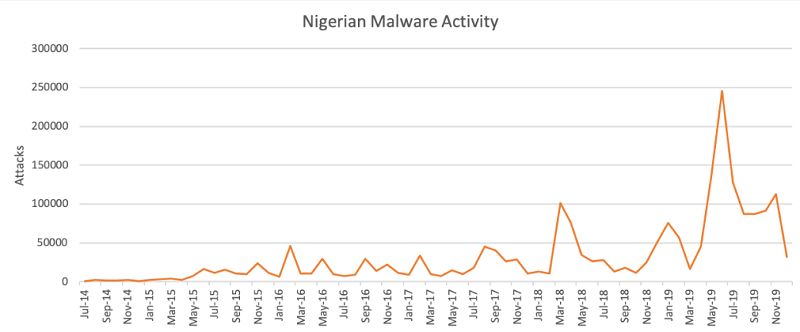

De Nigeriaanse malware-activiteit was de laatste maanden van 2019 afgenomen voordat COVID-19 toesloeg. Bron: unit42.paloaltonetworks.com

Deze oplichters jagen op het feit dat de meeste bedrijven nu afhankelijk zijn van een extern personeelsbestand omdat veel werknemers vanuit huis werken. Natuurlijk, elke keer dat ze een e-mail krijgen die betrekking heeft op Coronavirus, worden ze verleid om te klikken omdat ze alles willen weten over COVID-19.

Zoals vastgesteld gebruikt de SilverTerrier-groep BEC-aanvallen om malware te verspreiden. Deze aanvallen gaan ook door ' man in de e-mail ' en zijn gericht op werknemers die toegang hebben tot bedrijfsmiddelen via gecompromitteerde accounts van het senior management, inclusief c-suite executives.

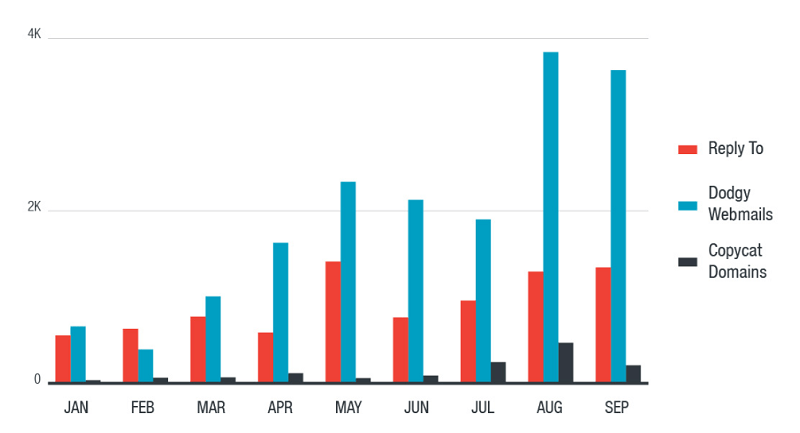

Distributiemethoden voor aanvallen via e-mail. Bron: trendmicro.com

Het doel van deze cybercriminelen is om hun doelen te halen om geld over te maken van bedrijfsgelden naar bankrekeningen, die zij beheren. Ze gebruiken elke mogelijke methode om dat te bereiken. De BEC-aanval is een middel om een doel te bereiken - het is bedoeld om het doelwit ervan te overtuigen dat het verzoek om geld naar een bepaalde rekening te sturen legitiem is. Ze gebruiken onwaarheden om die overdracht te beveiligen. Vaker wel dan niet, bewerend dat het een dringende zaak is die snelle acties vereist. Zoals beweren dat er 'een dringende betaling aan het einde van het kwartaal moet worden gedaan'.

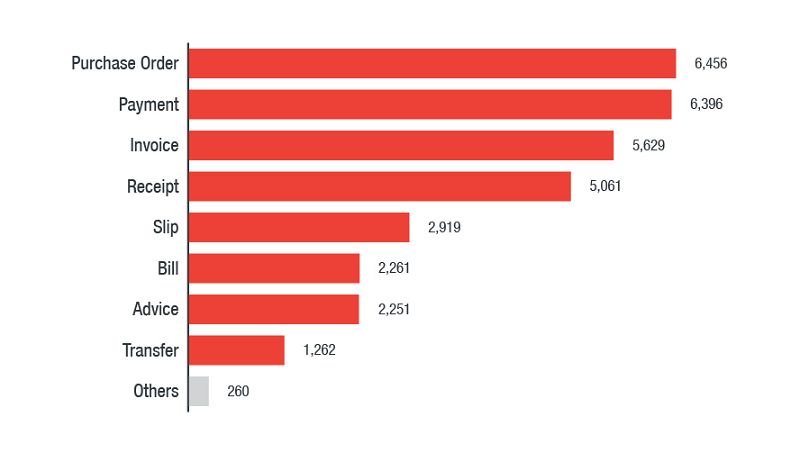

Meest populaire bestandsnaamcategorieën die worden gebruikt in kwaadaardige bijlagen bij BEC-aanvallen. Bron: trendmicro.com

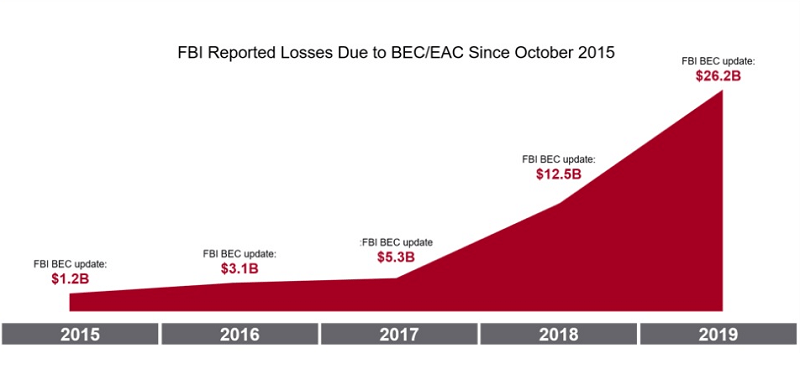

Experts merken op dat deze tactieken werken, omdat volgens FBI-statistieken in 2019 BEC-aanvallen leiden tot wereldwijde verliezen van $ 1,77 miljard (£ 1,42 miljard / € 1,62 miljard). Als we deze cijfers kennen, zou het geen verrassing moeten zijn dat cybercriminelen hun aanvallen zijn gaan aanpassen en ze op maat hebben gemaakt met COVID-19 in gedachten.

FBI rapporteerde verliezen veroorzaakt door BEC / EAC-aanvallen, van 2015 tot 2019. Bron: www.proofpoint.com

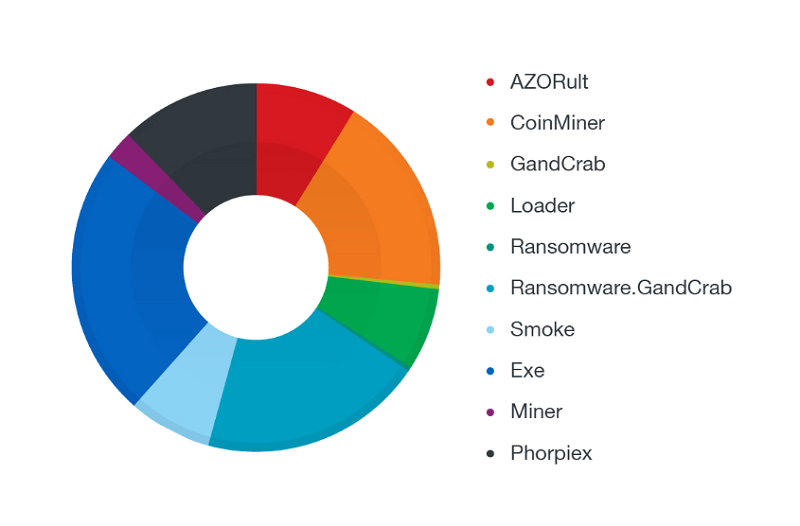

SilverTerrier brengt via zijn oplichting een groot aantal bedreigingen met zich mee. Trojaanse paarden, ransomware, adware, deze oplichters hebben geen schaamte. Experts schatten dat ze momenteel LokiBot , FormBook , AgentTesla en Renals verspreiden.

De populairste categorieën van bestandsnamen verspreiden zich via bijlagen van aan phishing gerelateerde BEC-aanvallen. Bron: trendmicro.com

Hoe kun je jezelf beschermen tegen een BEC-aanval?

Een van de beste manieren om te voorkomen dat uw werknemers in de klauwen van een BEC-aanval vallen, is vrij eenvoudig. Als u niet wilt dat uw werknemer het overmaken van geld naar een niet-geautoriseerd account goedkeurt op basis van een misleidende e-mail, zorg er dan voor dat ze dat niet kunnen doen.

Implementeer meer workflowcontroles en zorg ervoor dat alle financiële transacties de goedkeuring van meerdere individuen moeten krijgen. Dat leidt ertoe dat de aanvaller meerdere mensen moet misleiden, wat op zijn beurt de kans vergroot dat ten minste één iets opmerkt met het verzoek. Het is een eenvoudige maar effectieve strategie om ervoor te zorgen dat geld alleen terechtkomt waar het hoort, en niet in handen van criminelen. Hoe meer kluizen je hebt, hoe beter.

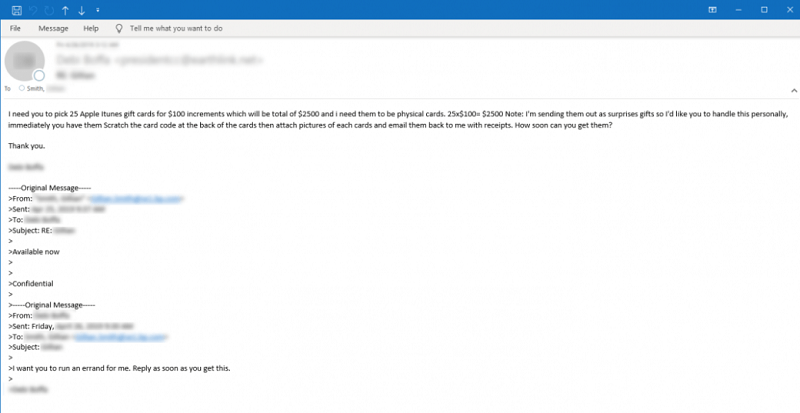

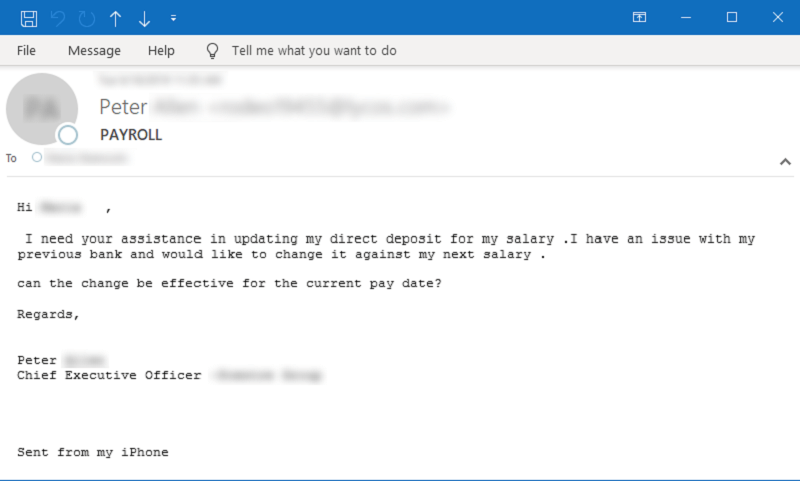

Train uw werknemers om hyperbewust te blijven van online schema's en zorg ervoor dat ze weten hoe ze deze scheldwoorden kunnen vermijden. Ze moeten altijd op hun hoede zijn voor phishing-e-mails. Hieronder ziet u voorbeelden van twee van dergelijke e-mails.

Voorbeeld-e-mail waarin het doel wordt gevraagd om fysieke Apple iTunes-cadeaubonnen te kopen. Bron: symantec-enterprise-blogs.security.com

Voorbeeld-e-mail waarin om hulp wordt gevraagd bij een salaris- / salariskwestie. Bron: symantec-enterprise-blogs.security.com

Nadat een e-mail in uw inbox is beland, moet u deze nauwkeurig inspecteren. Is de grammatica in orde? Hoe zit het met spelling en interpunctie? Komen e-mailadressen en logo's overeen? Verwachtte u de e-mail te ontvangen of werd u verrast? Al deze kleine dingen tellen op en zijn belangrijk, en ze kunnen u een hoop geld en problemen besparen.

Wie loopt het meeste risico op dergelijke aanvallen?

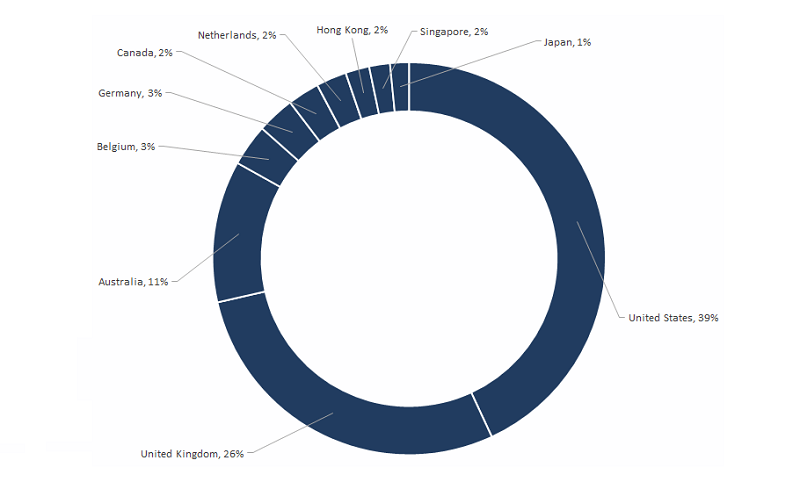

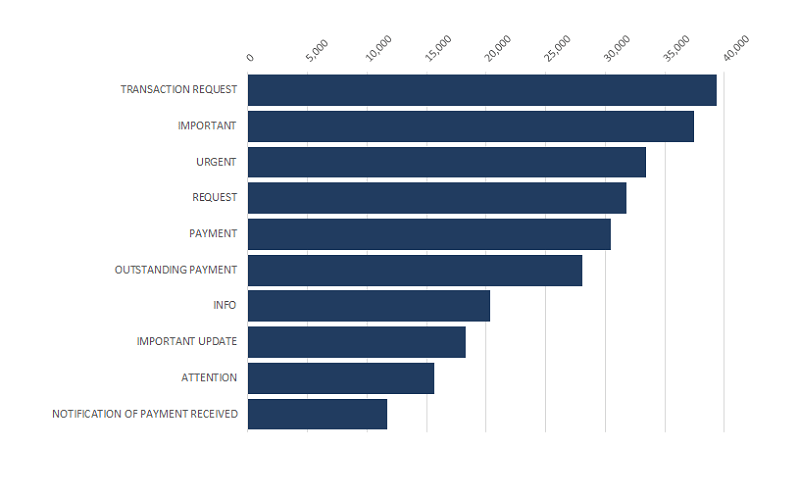

Experts beweren dat tot dusver in 2020 het BEC-programma dat probeert malware in uw systeem te sluipen, de meest prominente bedreiging voor cyberbeveiliging blijft. Hieronder ziet u statistieken van deze aanvallen, gebaseerd op land, evenals de meest gebruikte trefwoorden die bij de aanvallen worden gebruikt.

Top 10 BEC-slachtofferregio's van juli 2018 tot juni 2019. Bron: symantec-enterprise-blogs.security.com

Top 10 BEC-trefwoorden gebruikt bij aanvallen van juli 2018 tot juni 2019. Bron: symantec-enterprise-blogs.security.com

De aard van de BEC-aanval brengt een grote verscheidenheid aan instellingen in gevaar. Beveiligingsonderzoekers adviseren voorzichtigheid. Zorg- en verzekeringsorganisaties, overheidsinstanties, openbare nutsbedrijven en zelfs universiteiten met medische programma's moeten waakzaam blijven.

Coronavirus-gerelateerde e-mails moeten met aandacht en controle worden onderzocht. Vooral als ze links bevatten, ' moet u klikken op ', 'bijlagen' moet u downloaden , 'of een vermelde bankrekening' moet u geld overboeken naar '. Controleer alles nogmaals en doe niets met blind vertrouwen. Het is altijd beter om veilig te zijn dan sorry. Neem de extra tijd om de legitimiteit van de e-mail te verifiëren. Dat levert u meer op dan gemoedsrust, maar ook een betrouwbaar systeem.