La campagna Spearphishing si avvale delle paure del coronavirus per diffondere Lokibot Infostealer

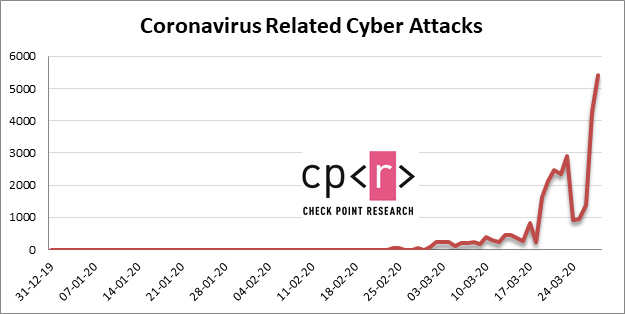

Il crimine informatico correlato al coronavirus è salito alle stelle negli ultimi mesi. Le persone maligne abbandonano la decenza umana e sfruttano lo stato di panico del mondo e il costante bisogno di informazioni. Gli attacchi informatici sono in aumento.

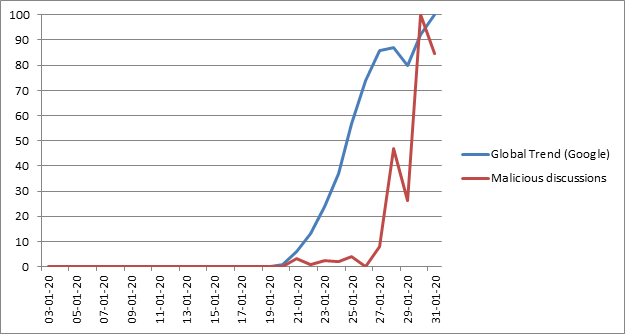

Come puoi vedere nella tabella qui sotto, le ricerche di tendenza sembrano sovrapporsi. Una riga rappresenta la ricerca generale di Coronavirus da parte di Google Trends, mentre l'altra mostra discussioni sui social media sulla sicurezza informatica e il crimine informatico connesso al Coronavirus.

Confronto tra le tendenze del Coronavirus: il virus e il malware. Fonte: blog.checkpoint.com

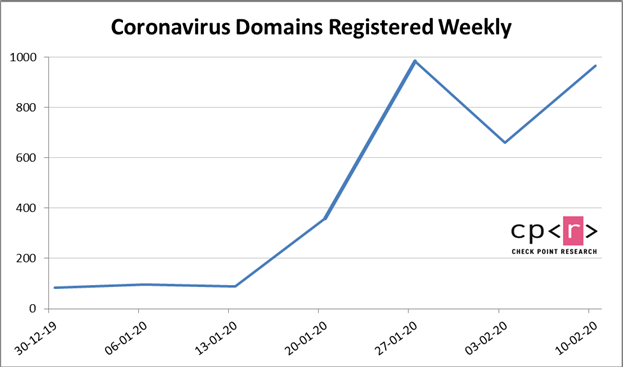

Puoi anche vedere il picco di nuovi siti Web registrati con nomi di dominio relativi a Coronavirus.

Notevole aumento dei domini connessi al Coronavirus registrati. Fonte: blog.checkpoint.com

Naturalmente, è più che probabile che non tutti questi siti si riferiscano al crimine informatico. Indipendentemente da ciò, l'aumento non dovrebbe essere ignorato poiché gli attacchi di malware correlati al Coronavirus sono aumentati in modo altrettanto formidabile.

Attacchi correlati al coronavirus negli ultimi mesi. Fonte: blog.checkpoint.com

I criminali informatici depredano le paure delle persone per diffondere malware che ruba informazioni. L'ultima di una lunga serie di truffe, appoggiata sulle spalle alla pandemia di Coronavirus, coinvolge l'infezione da Lokibot. Le persone maligne sfruttano il fatto che gli occhi di tutti rimangono incollati allo sviluppo di COVID-19 e la maggior parte delle persone saccheggia ogni briciolo di notizie, anche in remoto legato al Coronavirus. Questi truffatori lo usano a loro vantaggio e traggono profitto dalla necessità di informazione delle masse. Hanno creato un'e-mail di spearphishing, portando la minaccia Trojan Lokibot.

Per dare ulteriore legittimità al loro imbroglio, i cybercrook dietro l'inganno, utilizzare il marchio dell'Organizzazione mondiale della sanità (OMS). Agisce come un'esca che attira il maggior numero possibile di vittime nel cadere per queste menzogne. E, inconsapevolmente, invitando malware nella loro macchina. Questi imbroglioni promettono di fornire informazioni relative al Coronavirus, ed è qualcosa che ogni persona brama al momento di questa spaventosa pandemia. Le persone sono spaventate e incerte di ciò che sta accadendo e di ciò che verrà. I criminali informatici sfruttano queste paure .

Table of Contents

Fai attenzione alla diffusione della disinformazione

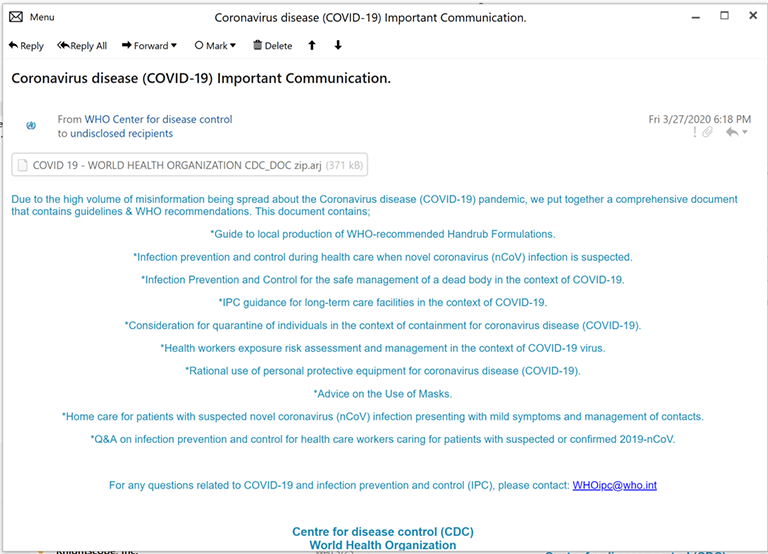

Soprattutto, devi capire che questa email fasulla non proviene da CHI! Non è né affidabile né legittimo. Il suo obiettivo è quello di sembrare abbastanza affidabile da farti seguire le sue istruzioni. E, nel fare ciò, per consentire al malware di agganciarsi all'e-mail sul tuo PC.

Ironia della sorte, l'e-mail che queste persone ti inviano nel loro tentativo di scatenare un'infezione sul tuo sistema ha a che fare con una disinformazione. Giusto. I truffatori affermano di affrontare la diffusione della disinformazione. È pieno zeppo di messaggi che ripetono sui pericoli della disinformazione, suggerimenti, raccomandazioni su cosa fare se lo si incontra e diversi punti sul controllo delle infezioni. Ogni parola dell'e-mail mira a guadagnare la tua fiducia e mantenere la tua attenzione. L'intero messaggio è in inglese, ma alcuni evidenti errori grammaticali e di punteggiatura suggeriscono che le persone che lo hanno scritto non lo hanno come prima lingua. Hanno anche fatto una gaffe più significativa. Come accennato, i criminali informatici sostengono che l'e-mail proviene dall'OMS. L'e-mail dice che proviene dal Centro per il controllo delle malattie dell'OMS, che è un mix delle due principali organizzazioni sanitarie dell'OMS e dei Centri per il controllo e la prevenzione delle malattie (CDC).

La loro bugia accuratamente realizzata contiene un allegato, che ti viene chiesto di scaricare. Se lo scarichi e lo esegui, sei nei guai poiché questo libera l'Infostealer Lokibot nel tuo sistema. E quel Trojan è tutt'altro che un compagno desiderabile.

Il processo di infiltrazione di Lokibot

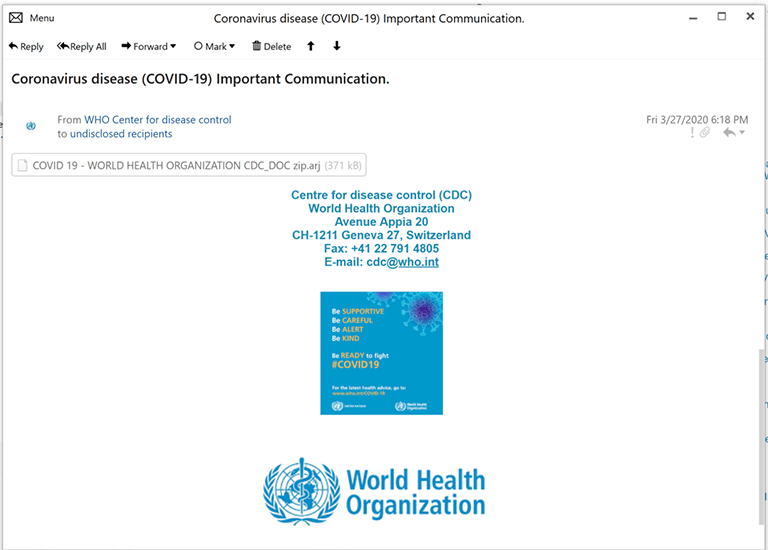

La riga dell'oggetto dell'e-mail è piuttosto allettante. I truffatori l'hanno chiamata "Malattia di Coronavirus (COVID-19) Comunicazione importante [.]" Nella speranza di attirare il maggior numero possibile di persone per aprirlo.

L'allegato porta il nome "COVID_19- WORLD HEALTH ORGANISATION CDC_DOC.zip.arj."

L'email in questione. Fonte: fortinet.com

Il marchio falso dell'OMS che accompagna l'e-mail. Fonte: fortinet.com

ARJ è un formato di compressione, che viene utilizzato per creare archivi compressi altamente efficienti. Puoi aprire il file compresso con 7-Zip. I truffatori, dietro lo schema, usano il formato ARJ nella speranza che induca le persone ad aprirlo poiché non è un file "exe" come la maggior parte degli altri truffatori si rivolgono quando cercano di diffondere le loro infezioni. Ma non appena si fa clic sull'allegato e si decomprime il file, verrà visualizzato un file "exe". Il file si trasforma in uno che invece di 'Doc.zip.arj' ha l'estensione 'DOC.pdf.exe'.

All'esecuzione del file dannoso, Lokibot Infostealer si fa strada nel tuo sistema e ne deriva la corruzione. L'infezione solleva una serie di credenziali dal tuo computer. L'elenco è esteso e include password di ogni tipo: quelle memorizzate nel browser e quelle e-mail memorizzate, nonché le credenziali FTP. L'intero design ruota attorno alla raccolta di dati sensibili da parte tua. Quindi, una volta che ti ha sottratto tali informazioni, il malware procede a inviarlo ai server di comando e controllo (C&C) degli aggressori. I dati vengono esfiltrati nell'URL "hxxp: // bslines [.] Xyz / copy / five / fre.php."

In tutto il mondo in meno di trenta giorni.

Questa campagna di pesca subacquea legata al Coronavirus non esiste da molto tempo. È stato rilevato per la prima volta alla fine di marzo, con alcuni rapporti che indicano il 27 marzo come data esatta della scoperta. Da allora, in un periodo di tempo relativamente breve, l'attacco ha causato un bel po 'di vittime. È diventato globale, con obiettivi in Austria, Germania, Turchia, Stati Uniti e Portogallo. Questi sono i paesi con il maggior numero di incidenti segnalati, ma l'elenco di destinazione non finisce qui. La campagna si è diffusa anche in Canada, Spagna, Belgio, Italia e Porto Rico.

Come è chiaro, le tattiche del Trojan sono semplici ma abbastanza efficaci. Non sottovalutare il danno che può fare. Lokibot si è guadagnato la reputazione di essere subdolo ed efficiente. Tanto che ci sono parecchie versioni di esso fluttuanti attorno alla rete oscura in vendita. I forum del mercato nero commercializzano Lokibot come password e ladro di criptovalute. Puoi persino diventare l'orgoglioso proprietario di uno, per un prezzo minimo di $ 300.