La campagne de chasse sous-marine profite des craintes du coronavirus pour propager Lokibot Infostealer

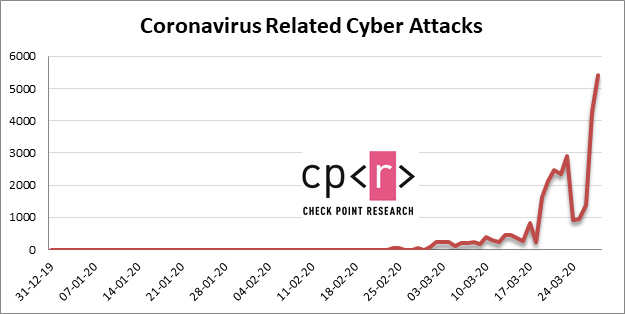

La cybercriminalité liée aux coronavirus est montée en flèche au cours des derniers mois. Les individus malveillants abandonnent la décence humaine et profitent de l'état de panique du monde et du besoin constant d'informations. Les cyberattaques sont en augmentation.

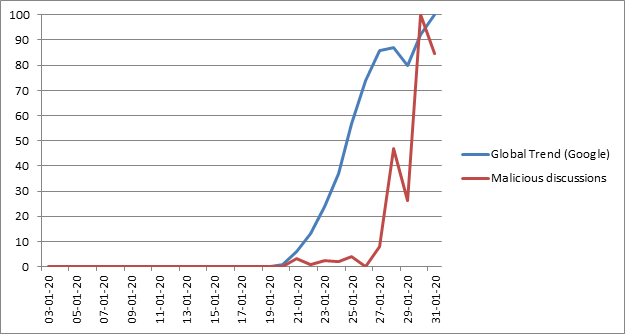

Comme vous pouvez le voir dans le graphique ci-dessous, les recherches de tendances semblent se chevaucher. Une ligne représente la recherche globale de Coronavirus par Google Trends, et l'autre montre les discussions des médias sociaux sur la cybersécurité et la cybercriminalité liées au Coronavirus.

Comparaison entre les tendances du Coronavirus - le virus et le malware. Source: blog.checkpoint.com

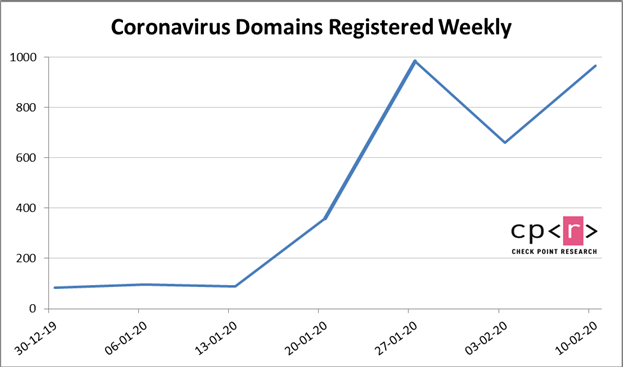

Vous pouvez également voir le pic de sites Web nouvellement enregistrés avec des noms de domaine liés au Coronavirus.

Augmentation notable des domaines connectés connectés au Coronavirus. Source: blog.checkpoint.com

Naturellement, il est plus que probable que tous ces sites ne sont pas liés à la cybercriminalité. Quoi qu'il en soit, l'augmentation ne devrait pas être ignorée car les attaques de logiciels malveillants liés au coronavirus ont augmenté de manière tout aussi formidable.

Attaques liées au coronavirus au cours des derniers mois. Source: blog.checkpoint.com

Les cybercriminels s'attaquent aux craintes des gens de propager des logiciels malveillants qui volent des informations. Le dernier d'une longue série d'escroqueries, le soutien à la pandémie de coronavirus, concerne l'infection à Lokibot. Les individus malveillants capitalisent sur le fait que tout le monde reste fixé sur le développement de COVID-19, et la plupart des gens ravagent chaque lambeau de nouvelles, même à distance liées au Coronavirus. Ces escrocs l'utilisent à leur avantage et profitent du besoin d'information des masses. Ils ont créé un e-mail de spearphishing, portant la menace du cheval de Troie Lokibot.

Pour donner une légitimité supplémentaire à leur imposture, les cybercriminels derrière la tromperie utilisent la marque de commerce de l'Organisation mondiale de la santé (OMS). Il agit comme un leurre qui amène autant de victimes que possible à tomber amoureux de ces mensonges. Et, sans le savoir, inviter des logiciels malveillants dans leur machine. Ces escrocs promettent de fournir des informations sur les coronavirus, et c'est quelque chose dont tout le monde a envie au moment de cette pandémie effrayante. Les gens ont peur et ne savent pas ce qui se passe et ce qui va arriver. Les cybercriminels exploitent ces peurs .

Table of Contents

Méfiez-vous de la propagation de la désinformation

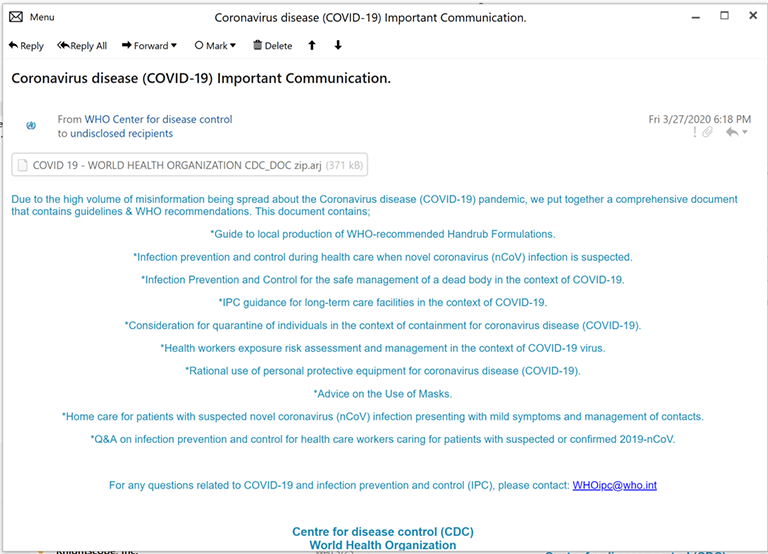

Surtout, vous devez comprendre que ce faux email ne vient pas de l'OMS! Ce n'est ni fiable ni légitime. Son objectif est d'avoir l'air suffisamment fiable pour vous faire suivre ses instructions. Et, ce faisant, pour autoriser le logiciel malveillant verrouillé sur l'e-mail dans votre PC.

Ironiquement, l'e-mail que ces personnes vous envoient pour tenter de déclencher une infection sur votre système est lié à une désinformation. C'est vrai. Les escrocs prétendent lutter contre la propagation de la désinformation. Il est plein à craquer de texte frappant indéfiniment sur les dangers de la désinformation, des suggestions, des recommandations sur ce qu'il faut faire si vous y êtes confronté, et plusieurs points sur le contrôle des infections. Chaque mot de l'e-mail vise à gagner votre confiance et à garder votre attention. L'ensemble du message est en anglais, mais certaines erreurs grammaticales et de ponctuation notables suggèrent que les personnes qui l'ont écrit ne l'ont pas comme première langue. Ils ont également fait une gaffe plus importante. Comme mentionné, les cybercriminels affirment que l'e-mail provient de l'OMS. L'e-mail indique qu'il provient du Centre de contrôle des maladies de l'OMS, qui est un mélange des deux principales organisations de santé OMS et des Centres de contrôle et de prévention des maladies (CDC).

Leur mensonge soigneusement conçu contient une pièce jointe, que vous êtes invité à télécharger. Si vous le téléchargez et l'exécutez, vous avez des problèmes car cela libère le Lokibot Infostealer dans votre système. Et, ce cheval de Troie est tout sauf un compagnon souhaitable.

Processus d'infiltration de Lokibot

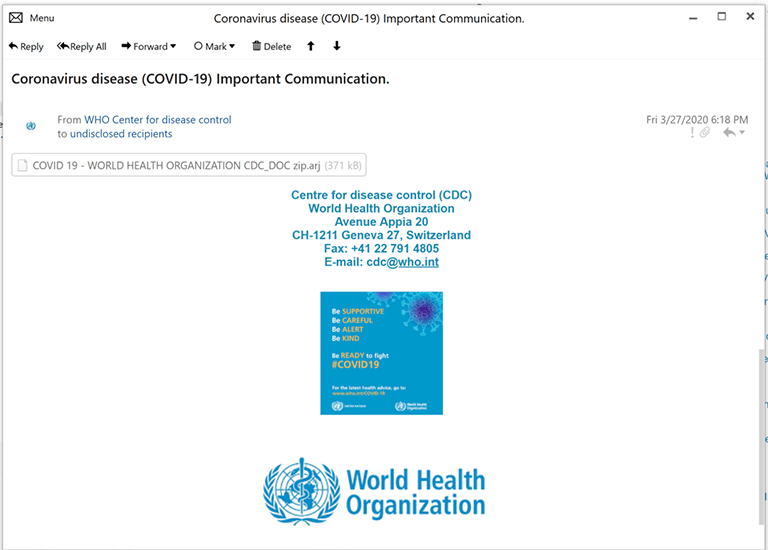

La ligne d'objet de l'e-mail est assez séduisante. Les escrocs l'ont baptisée «Maladie des coronavirus (COVID-19) Communication importante [.]» Dans l'espoir d'obtenir le plus de gens possible pour l'ouvrir.

La pièce jointe porte le nom «COVID_19- ORGANISATION MONDIALE DE LA SANTÉ CDC_DOC.zip.arj».

L'email en question. Source: fortinet.com

La fausse marque de commerce de l'OMS accompagnant l'e-mail. Source: fortinet.com

ARJ est un format de compression, qui permet de créer des archives compressées très efficaces. Vous pouvez ouvrir le fichier compressé avec 7-Zip. Les escrocs, derrière le programme, utilisent le format ARJ dans l'espoir qu'il incitera les gens à l'ouvrir car ce n'est pas un fichier `` exe '' comme la plupart des autres escrocs se tournent vers lorsqu'ils essaient de propager leurs infections. Mais dès que vous cliquez sur la pièce jointe et décompressez le fichier, vous verrez un fichier "exe" apparaître. Le fichier se transforme en un fichier qui, au lieu de «Doc.zip.arj», possède l'extension «DOC.pdf.exe».

Lors de l'exécution du fichier malveillant, le Lokibot Infostealer fait son chemin dans votre système et la corruption s'ensuit. L'infection soulève une série d'informations d'identification de votre ordinateur. La liste est longue et comprend des mots de passe de toutes sortes - ceux stockés dans le navigateur et ceux enregistrés par courrier électronique, ainsi que les informations d'identification FTP. Toute sa conception tourne autour de la collecte de données sensibles auprès de vous. Ensuite, une fois qu'il vous a volé ces informations, le logiciel malveillant les transmet aux serveurs de commande et de contrôle (C&C) des attaquants. Les données sont exfiltrées vers l'URL 'hxxp: // bslines [.] Xyz / copy / five / fre.php.'

Autour du monde en moins de trente jours.

Cette campagne de chasse sous-marine liée au coronavirus n'existe pas depuis longtemps. Il a été détecté pour la première fois fin mars, certains rapports indiquant que le 27 mars était la date exacte de sa découverte. Depuis lors, dans un laps de temps relativement bref, l'attaque a fait pas mal de victimes. Il est devenu mondial, avec des objectifs en Autriche, en Allemagne, en Turquie, aux États-Unis et au Portugal. Ce sont les pays avec le plus grand nombre d'incidents signalés, mais la liste des cibles ne s'arrête pas là. La campagne s'est également étendue au Canada, en Espagne, en Belgique, en Italie et à Porto Rico.

Comme il est clair à voir, les tactiques du cheval de Troie sont simples mais assez efficaces. Ne sous-estimez pas les dommages qu'il peut causer. Lokibot a gagné sa réputation d'être sournois et efficace. À tel point qu'il existe de nombreuses versions flottantes sur le Web sombre à vendre. Les forums du marché noir commercialisent Lokibot comme un voleur de portefeuille de mots de passe et de crypto-pièces. Vous pouvez même en devenir l'heureux propriétaire, pour un prix aussi modique que 300 $.