Campanha de caça submarina tira proveito dos medos do coronavírus para espalhar o infostealer Lokibot

O cibercrime relacionado ao coronavírus disparou nos últimos meses. Indivíduos maliciosos abandonam a decência humana e aproveitam o estado de pânico do mundo e a constante necessidade de informações. Os ataques cibernéticos estão em ascensão.

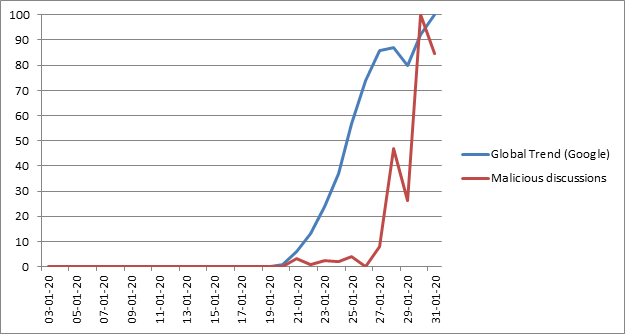

Como você pode ver no gráfico abaixo, as pesquisas de tendências parecem se sobrepor. Uma linha representa a pesquisa geral de Coronavírus pelo Google Trends e a outra mostra discussões nas mídias sociais sobre segurança cibernética e crimes cibernéticos conectados ao Coronavírus.

Comparação entre as tendências do Coronavirus - o vírus e o malware. Fonte: blog.checkpoint.com

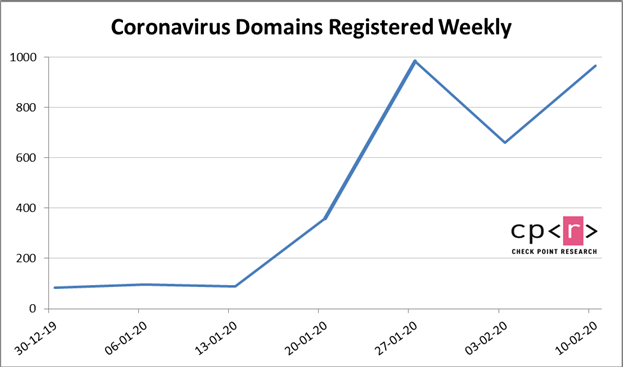

Você também pode ver o pico de sites recém-registrados com nomes de domínio relacionados ao Coronavirus.

Aumento perceptível de domínios registrados com coronavírus registrados. Fonte: blog.checkpoint.com

Naturalmente, é mais do que provável que nem todos esses sites estejam relacionados ao crime cibernético. Independentemente disso, o aumento não deve ser ignorado, já que os ataques de malware relacionados ao Coronavírus aumentaram de maneira igualmente formidável.

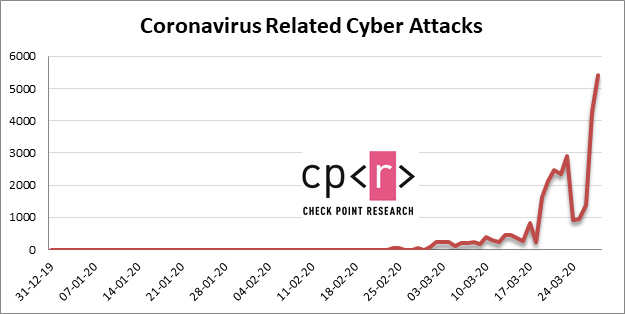

Ataques relacionados ao coronavírus nos últimos meses. Fonte: blog.checkpoint.com

Os cibercriminosos atacam os medos das pessoas para espalhar malware que rouba informações. O mais recente de uma longa série de golpes, apoiando a pandemia de Coronavírus, envolve a infecção por Lokibot. Indivíduos maliciosos aproveitam o fato de que os olhos de todos permanecem grudados no desenvolvimento do COVID-19, e a maioria das pessoas assola cada pedacinho de notícia, mesmo que remotamente relacionado ao Coronavírus. Esses bandidos usam isso para sua vantagem e lucram com a necessidade de informações das massas. Eles criaram um email de spearphishing, carregando a ameaça do Trojan Lokibot.

Para dar mais legitimidade à sua farsa, os cibercriminosos por trás do engano, use a marca da Organização Mundial da Saúde (OMS). Ele age como uma atração que isca o maior número possível de vítimas a cair nessas falsidades. E, involuntariamente, convidando malware para sua máquina. Esses bandidos prometem fornecer informações relacionadas ao coronavírus, e isso é algo que todas as pessoas desejam no momento desta pandemia assustadora. As pessoas estão assustadas e incertas do que está acontecendo e do que está por vir. Os cibercriminosos exploram esses medos .

Table of Contents

Cuidado com a disseminação de informações erradas

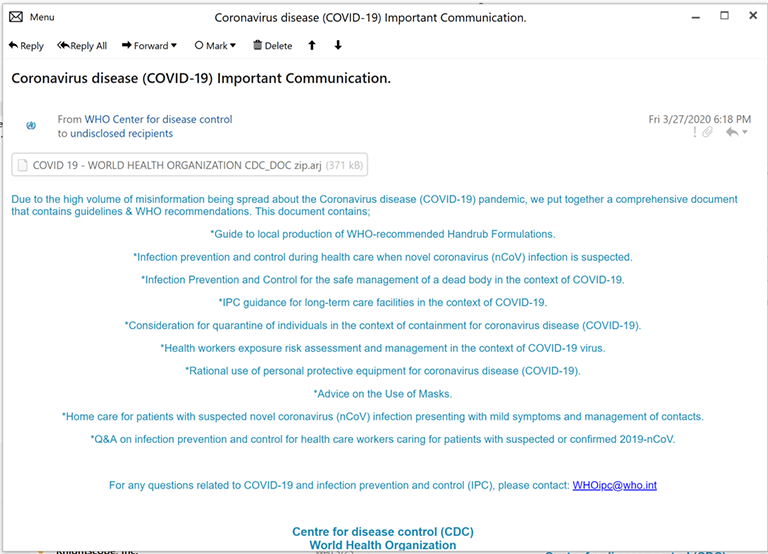

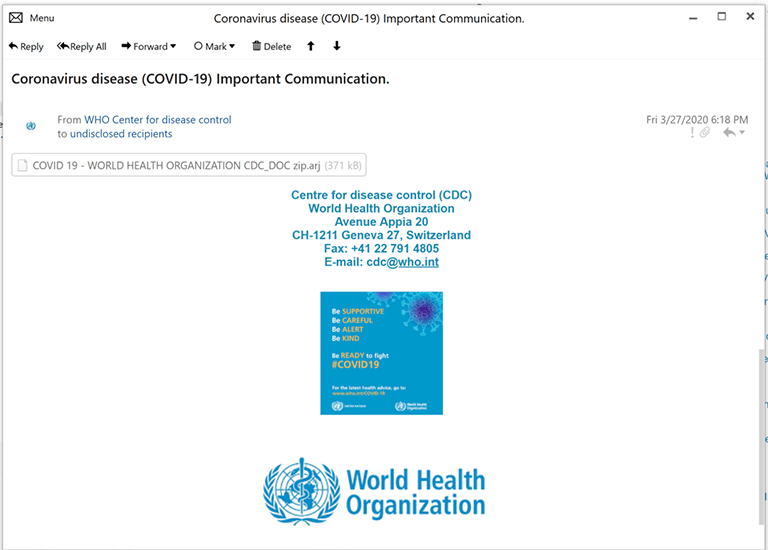

Acima de tudo, você deve perceber que esse e-mail falso não vem da OMS! Não é confiável nem legítimo. Seu objetivo é parecer confiável o suficiente para fazer com que você siga suas instruções. E, ao fazer isso, para permitir que o malware seja bloqueado no email no seu PC.

Ironicamente, o e-mail que essas pessoas enviam a você na tentativa de desencadear uma infecção em seu sistema tem a ver com informações incorretas. Está certo. Os golpistas afirmam abordar a disseminação de informações erradas. Está repleto de textos sobre os perigos da desinformação, sugestões, recomendações sobre o que fazer se você o enfrentar e vários pontos sobre o controle de infecções. Cada palavra do e-mail visa ganhar sua confiança e manter sua atenção. A mensagem inteira está em inglês, mas alguns erros gramaticais e de pontuação notáveis sugerem que as pessoas que a escreveram não a têm como primeira língua. Eles também fizeram uma gafe mais significativa. Como mencionado, os cibercriminosos afirmam que o email é da OMS. O e-mail diz que é do Centro de Controle de Doenças da OMS, que é uma mistura das duas principais organizações de saúde da OMS e dos Centros de Controle e Prevenção de Doenças (CDC).

A mentira cuidadosamente criada contém um anexo, que você precisa baixar. Se você faz o download e o executa, está com problemas, pois isso libera o Lokibot Infostealer em seu sistema. E esse Trojan é tudo menos um companheiro desejável.

Processo de infiltração de Lokibot

A linha de assunto do email é bastante atraente. Os bandidos o chamaram de "Doença de Coronavírus (COVID-19) Comunicação Importante [.]" Na esperança de atrair o maior número possível de pessoas para abri-lo.

O anexo tem o nome 'COVID_19- ORGANIZAÇÃO MUNDIAL DA SAÚDE CDC_DOC.zip.arj.'

O email em questão. Fonte: fortinet.com

A marca comercial falsa da OMS que acompanha o email. Fonte: fortinet.com

O ARJ é um formato de compactação, usado para criar arquivos compactados altamente eficientes. Você pode abrir o arquivo compactado com o 7-Zip. Os bandidos, por trás do esquema, usam o formato ARJ na esperança de induzir as pessoas a abri-lo, já que não é um arquivo 'exe', como a maioria dos outros golpistas recorre quando tenta espalhar suas infecções. Mas assim que você clicar no anexo e descompactar o arquivo, você verá um arquivo 'exe' aparecer. O arquivo se transforma em um que, em vez de 'Doc.zip.arj', possui uma extensão 'DOC.pdf.exe'.

Após a execução do arquivo malicioso, o Lokibot Infostealer entra no seu sistema e a corrupção ocorre. A infecção levanta uma série de credenciais da sua máquina. A lista é extensa e inclui senhas de todos os tipos - aquelas armazenadas no navegador e e-mails armazenados, além de credenciais de FTP. Todo o seu design gira em torno da coleta de dados confidenciais de você. Em seguida, depois de roubar essas informações, o malware passa a entregá-las aos servidores de comando e controle (C&C) dos invasores. Os dados são exfiltrados para o URL 'hxxp: // bslines [.] Xyz / copy / five / fre.php.'

Em todo o mundo em menos de trinta dias.

Esta campanha de caça submarina relacionada ao coronavírus não existe há muito tempo. Ele foi detectado pela primeira vez no final de março, com alguns relatórios informando 27 de março como a data exata da descoberta. Desde então, em um período de tempo relativamente curto, o ataque causou várias vítimas. Ele se tornou global, com metas na Áustria, Alemanha, Turquia, Estados Unidos e Portugal. Estes são os países com a maior quantidade de incidentes relatados, mas a lista de metas não termina aí. A campanha também se espalhou para o Canadá, Espanha, Bélgica, Itália e Porto Rico.

Como está claro, as táticas do Trojan são simples, mas bastante eficazes. Não subestime o dano que isso pode causar. Lokibot ganhou sua reputação de ser sorrateiro e eficiente. Tanto é assim que existem algumas versões dele flutuando pela dark web para venda. Os fóruns do mercado negro comercializam o Lokibot como ladrão de carteiras de senhas e moedas criptografadas. Você pode até se tornar o orgulhoso proprietário de um, por um preço tão baixo quanto $ 300.