Kampania Spearphishing wykorzystuje obawy koronawirusa do rozprzestrzeniania Infostealer Lokibot

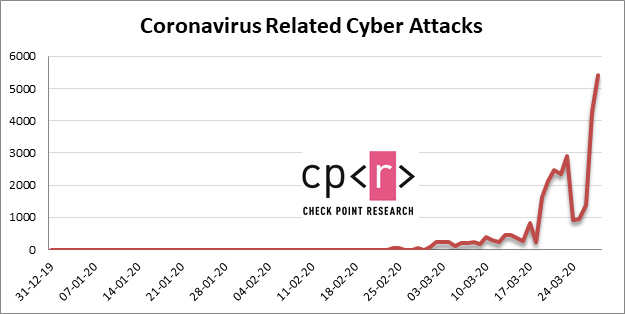

Cyberprzestępczość związana z koronawirusem gwałtownie wzrosła w ciągu ostatnich kilku miesięcy. Złośliwe jednostki porzucają ludzką przyzwoitość i wykorzystują paniczny stan świata oraz ciągłą potrzebę informacji. Liczba ataków cybernetycznych rośnie.

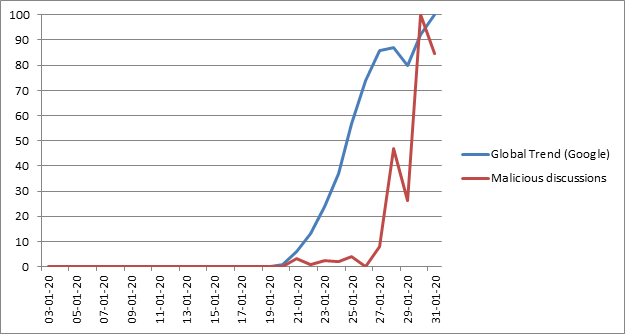

Jak widać na poniższym wykresie, wyszukiwania trendów wydają się nakładać. Jedna linia reprezentuje ogólne wyszukiwanie Coronavirus przez Google Trends, a druga pokazuje dyskusje w mediach społecznościowych na temat cyberbezpieczeństwa i cyberprzestępczości związane z Coronavirus.

Porównanie trendów Coronavirus - wirusa i złośliwego oprogramowania. Źródło: blog.checkpoint.com

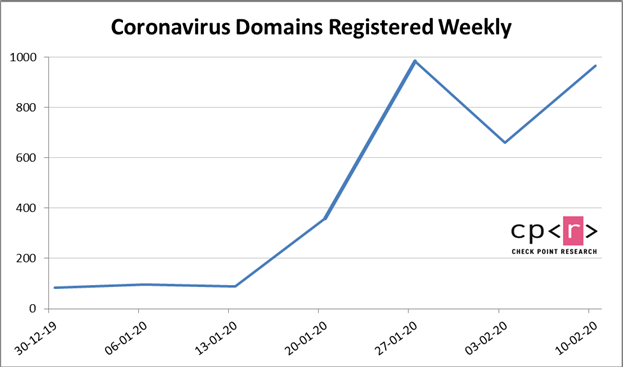

Możesz również zobaczyć skok nowo zarejestrowanych stron internetowych z nazwami domen związanymi z Coronavirus.

Zauważalny wzrost zarejestrowanych domen powiązanych z koronawirusem. Źródło: blog.checkpoint.com

Oczywiście bardziej niż prawdopodobne jest, że nie wszystkie z tych stron dotyczą cyberprzestępczości. Niezależnie od tego wzrost ten nie powinien być ignorowany, ponieważ ataki złośliwego oprogramowania związane z koronawirusem gwałtownie wzrosły.

Ataki związane z koronawirusem w ciągu ostatnich kilku miesięcy. Źródło: blog.checkpoint.com

Cyberprzestępcy żerują na obawach ludzi, aby rozpowszechniać złośliwe oprogramowanie kradnące informacje. Najnowsze w długim szeregu oszustw, piggy-backing w pandemii Coronavirus, dotyczy infekcji Lokibot. Złośliwe osoby wykorzystują fakt, że oczy wszystkich są przyklejone do rozwoju COVID-19, a większość ludzi niszczy każdy strzępek wiadomości, nawet zdalnie związanych z koronawirusem. Oszuści wykorzystują to na swoją korzyść i czerpią zyski z masowej potrzeby informacji. Stworzyli wiadomość e-mail typu „spearphishing”, niosącą zagrożenie trojanem Lokibot.

Aby nadać swojemu oszustowi dodatkową legitymację, cyberprzestępcy stojący za oszustwem używają znaku towarowego Światowej Organizacji Zdrowia (WHO). Działa jak przynęta, która powoduje, że jak najwięcej ofiar wpada w te kłamstwa. I nieświadomie zapraszając złośliwe oprogramowanie na swoje urządzenie. Oszuści obiecują dostarczyć informacje związane z koronawirusem, a tego pragnie każda osoba w czasie tej strasznej pandemii. Ludzie są przerażeni i niepewni, co się dzieje i co nastąpi. Cyberprzestępcy wykorzystują te obawy .

Table of Contents

Uważaj na rozprzestrzenianie się dezinformacji

Przede wszystkim musisz zdać sobie sprawę, że ten fałszywy e-mail nie pochodzi od WHO! To nie jest ani wiarygodne, ani uzasadnione. Jego celem jest, aby wyglądać na tyle godnego zaufania, aby można było postępować zgodnie z jego instrukcjami. Robiąc to, aby złośliwe oprogramowanie zostało zablokowane na wiadomości e-mail na komputerze.

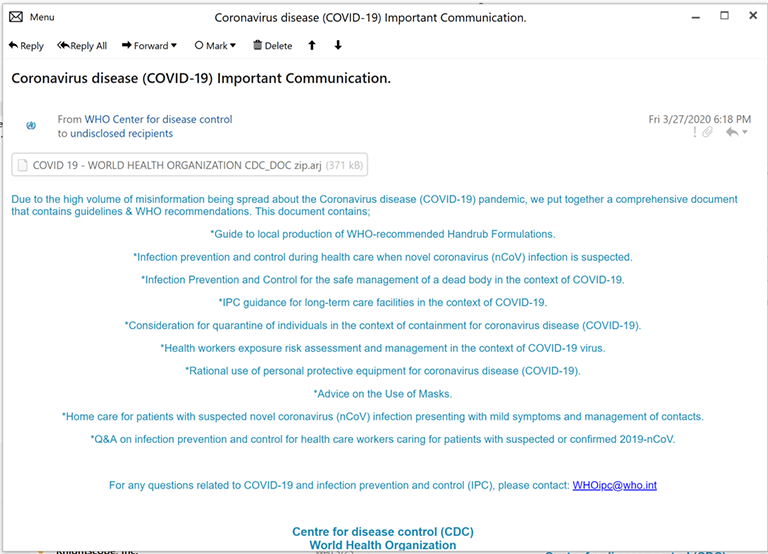

Jak na ironię, wiadomości e-mail wysyłane przez te osoby w celu wywołania infekcji w systemie mają związek z dezinformacją. Zgadza się. Oszuści twierdzą, że zajmują się rozpowszechnianiem dezinformacji. Jest pełen tekstów w kółko o niebezpieczeństwach związanych z dezinformacją, sugestiach, zaleceniach, co zrobić, jeśli będziesz musiał stawić temu czoła, oraz kilku kwestiach dotyczących kontroli infekcji. Każde słowo e-maila ma na celu zdobycie zaufania i utrzymanie uwagi. Cała wiadomość jest w języku angielskim, ale niektóre zauważalne błędy gramatyczne i interpunkcyjne wskazują, że ludzie, którzy ją napisali, nie mają jej jako pierwszego języka. Zrobili też bardziej znaczącą gaffe. Jak wspomniano, cyberprzestępcy twierdzą, że e-mail pochodzi od WHO. Wiadomość e-mail mówi, że pochodzi z Centrum Kontroli Chorób WHO, które jest połączeniem dwóch głównych organizacji opieki zdrowotnej WHO i Centrów Kontroli i Zapobiegania Chorobom (CDC).

Ich starannie wykonane kłamstwo zawiera załącznik, który należy pobrać. Jeśli pobierzesz i uruchomisz go, masz kłopoty, ponieważ uwalnia to Lokibot Infostealer do twojego systemu. I ten trojan nie jest pożądanym towarzyszem.

Proces infiltracji Lokibota

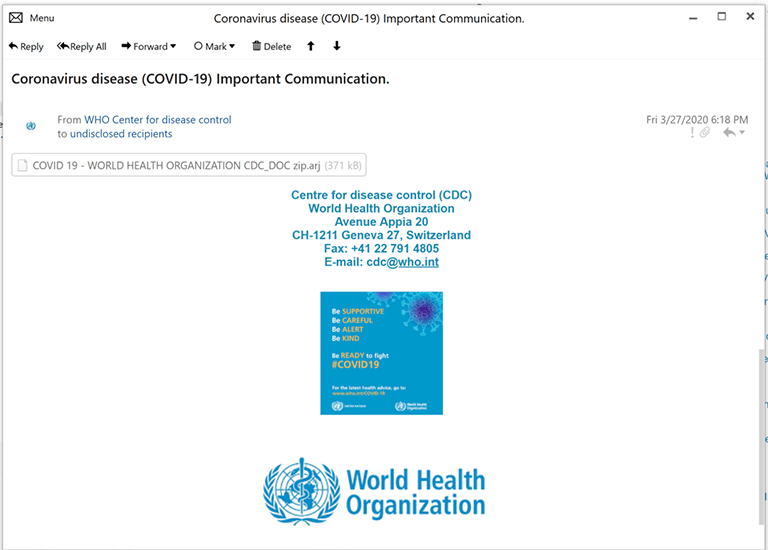

Temat wiadomości e-mail jest dość kuszący. Oszuści nazwali ją „chorobą koronawirusa (COVID-19) Ważna komunikacja [.]” W nadziei, że jak najwięcej osób zaangażuje się w jej otwarcie.

Załącznik nosi nazwę „COVID_19- WORLD HEALTH ORGANIZATION CDC_DOC.zip.arj.”

E-mail, o którym mowa. Źródło: fortinet.com

Fałszywy znak towarowy WHO towarzyszący wiadomości e-mail. Źródło: fortinet.com

ARJ to format kompresji, który przyzwyczaja się do tworzenia wysoce wydajnych skompresowanych archiwów. Możesz otworzyć skompresowany plik za pomocą 7-Zip. Oszuści za tym schematem używają formatu ARJ w nadziei, że nakłonią one ludzi do otwarcia go, ponieważ nie jest to plik „exe”, do którego zwraca się większość innych oszustów, próbując rozprzestrzeniać swoje infekcje. Ale gdy tylko klikniesz załącznik i rozpakujesz plik, zobaczysz wyskakujący plik „exe”. Plik przekształca się w taki, który zamiast „Doc.zip.arj” ma rozszerzenie „DOC.pdf.exe”.

Po wykonaniu szkodliwego pliku Lokibot Infostealer dostaje się do twojego systemu i następuje uszkodzenie. Infekcja usuwa z komputera szereg poświadczeń. Lista jest obszerna i obejmuje wszelkiego rodzaju hasła - przechowywane w przeglądarce i przechowywane w wiadomościach e-mail, a także poświadczenia FTP. Cały jego projekt opiera się na zbieraniu poufnych danych od ciebie. Następnie, gdy ukradnie te informacje, złośliwe oprogramowanie przechodzi do dostarczenia ich do serwerów dowodzenia i kontroli atakujących (C&C). Dane są ekstrahowane do adresu URL „hxxp: // bslines [.] Xyz / copy / five / fre.php.”

Na całym świecie w mniej niż trzydzieści dni.

Ta kampania typu spearphishing związana z koronawirusem nie była dostępna od dawna. Po raz pierwszy został wykryty pod koniec marca, a niektóre raporty podają 27 marca jako dokładną datę odkrycia. Od tego czasu w stosunkowo krótkim czasie atak pochłonął sporo ofiar. Stało się globalne, z celami w Austrii, Niemczech, Turcji, Stanach Zjednoczonych i Portugalii. Są to kraje o największej liczbie zgłoszonych incydentów, ale lista celów na tym się nie kończy. Kampania objęła również Kanadę, Hiszpanię, Belgię, Włochy i Portoryko.

Jak widać, taktyka trojana jest prosta, ale dość skuteczna. Nie lekceważ szkód, jakie może wyrządzić. Lokibot zyskał reputację podstępnej i wydajnej. Tak bardzo, że istnieje wiele jego wersji unoszących się wokół ciemnej sieci na sprzedaż. Fora czarnorynkowe sprzedają Lokibot jako hasło i narzędzie do kradzieży portfeli kryptowalut. Możesz nawet stać się dumnym właścicielem jednego, za tak małą cenę, jak 300 USD.