Spearphishing-campagne maakt gebruik van de angst van het coronavirus om Lokibot Infostealer te verspreiden

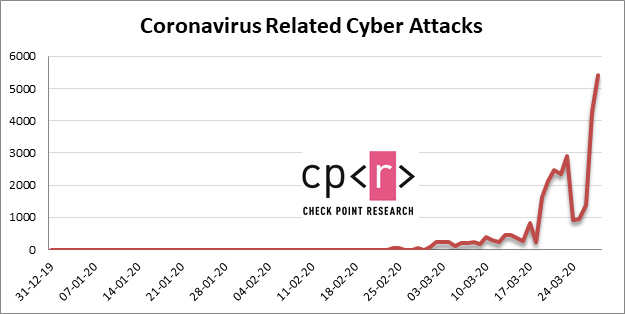

Coronavirus-gerelateerde cybercriminaliteit is de afgelopen maanden omhooggeschoten. Kwaadwillende individuen verzaken het menselijk fatsoen en profiteren van de paniekerige toestand van de wereld en de constante behoefte aan informatie. Cyberaanvallen nemen toe.

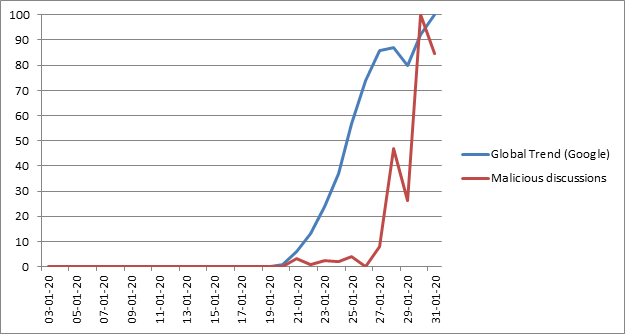

Zoals u in de onderstaande grafiek kunt zien, lijken trendzoekopdrachten elkaar te overlappen. De ene regel vertegenwoordigt de algehele zoektocht naar Coronavirus door Google Trends, en de andere toont discussies op sociale media over cyberbeveiliging en cybercriminaliteit die zijn verbonden met Coronavirus.

Vergelijking tussen de Coronavirus-trends - het virus en de malware. Bron: blog.checkpoint.com

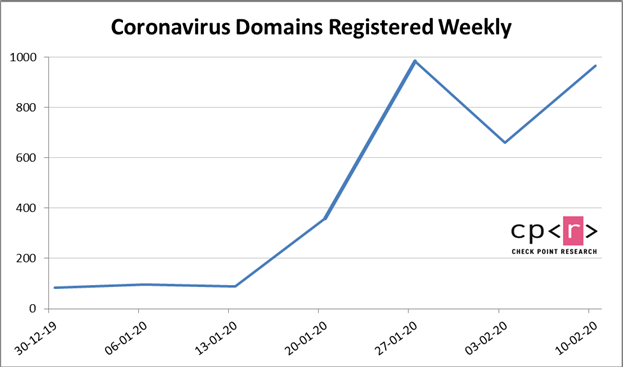

U kunt ook de piek zien van nieuw geregistreerde websites met domeinnamen gerelateerd aan Coronavirus.

Merkbare toename van geregistreerde met Coronavirus verbonden domeinen. Bron: blog.checkpoint.com

Het is natuurlijk meer dan waarschijnlijk dat niet al deze sites betrekking hebben op cybercriminaliteit. Hoe dan ook, de stijging mag niet worden genegeerd, aangezien de malware-aanvallen die verband houden met het Coronavirus op een even formidabele manier zijn gestegen.

Coronavirus-gerelateerde aanvallen in de afgelopen maanden. Bron: blog.checkpoint.com

Cybercriminelen jagen op de angst van mensen om informatie-stelende malware te verspreiden. De laatste in een lange reeks van oplichting, piggybacking op de Coronavirus-pandemie, betreft de Lokibot-infectie. Kwaadwillende individuen profiteren van het feit dat ieders ogen blijven kijken naar de ontwikkeling van COVID-19, en de meeste mensen verwoesten elk stukje nieuws, zelfs op afstand gerelateerd aan Coronavirus. Deze boeven gebruiken dat in hun voordeel en profiteren van de behoefte aan informatie van de massa. Ze hebben een spearphishing-e-mail gemaakt met de Lokibot Trojan-bedreiging.

Om hun schijnvertoning, de cybercriminelen achter de misleiding, verder te legitimeren, gebruiken ze het handelsmerk van de Wereldgezondheidsorganisatie (WHO). Het werkt als een lokmiddel dat zoveel mogelijk slachtoffers lokt om voor deze onwaarheden te vallen. En ongewild malware uitnodigen op hun computer. Deze oplichters beloven Coronavirus-gerelateerde informatie te verstrekken, en dat is iets waar iedereen naar hunkert ten tijde van deze enge pandemie. Mensen zijn bang en onzeker over wat er gebeurt en wat er gaat komen. Cybercriminelen maken gebruik van die angsten .

Table of Contents

Pas op voor de verspreiding van verkeerde informatie

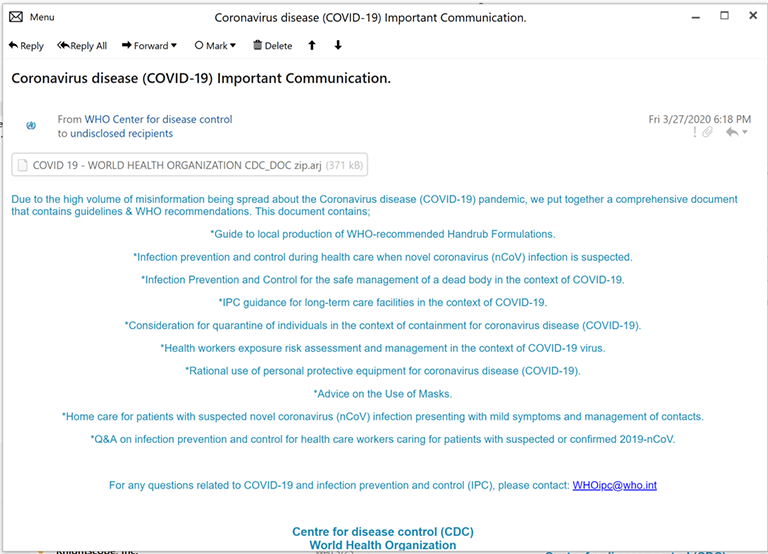

U moet vooral beseffen dat deze nep-e-mail niet afkomstig is van de WGO! Het is niet betrouwbaar en ook niet legitiem. Het doel is om er betrouwbaar genoeg uit te zien zodat u de instructies kunt volgen. En daarbij de malware op de e-mail op uw pc te laten staan.

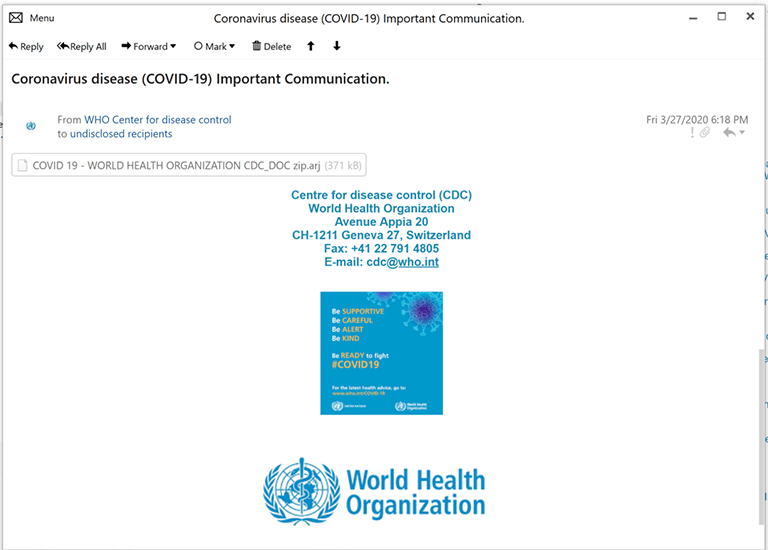

Ironisch genoeg heeft de e-mail die deze mensen u sturen in hun poging om een infectie op uw systeem te veroorzaken, te maken met verkeerde informatie. Dat is juist. De oplichters beweren de verspreiding van verkeerde informatie aan te pakken. Het staat boordevol tekst die maar doorgaat over de gevaren van verkeerde informatie, suggesties, aanbevelingen over wat te doen als je ermee geconfronteerd wordt, en verschillende punten over infectiebeheersing. Elk woord van de e-mail is bedoeld om uw vertrouwen te winnen en uw aandacht vast te houden. De hele boodschap is in het Engels, maar enkele opvallende grammaticale en interpunctiefouten duiden erop dat de mensen die het hebben geschreven het niet als hun eerste taal hebben. Ze maakten ook een grotere blunder. Zoals gezegd, beweren de cybercriminelen dat de e-mail afkomstig is van de WHO. De e-mail zegt dat het afkomstig is van het WHO Center for Disease Control, een mix van de twee grote gezondheidsorganisaties WHO en de Centers for Disease Control and Prevention (CDC).

Hun zorgvuldig samengestelde leugen bevat een bijlage die u dringend moet downloaden. Als u het downloadt en uitvoert, komt u in de problemen omdat dat de Lokibot Infostealer in uw systeem loslaat. En dat Trojan is allesbehalve een wenselijke metgezel.

Lokibot's infiltratieproces

De onderwerpregel van de e-mail is behoorlijk aanlokkelijk. De oplichters hebben het 'Coronavirus-ziekte (COVID-19) Belangrijke communicatie [.]' Genoemd in de hoop dat zoveel mogelijk mensen eraan verslaafd raken om het te openen.

De bijlage draagt de naam 'COVID_19- WORLD HEALTH ORGANIZATION CDC_DOC.zip.arj.'

De e-mail in kwestie. Bron: fortinet.com

Het valse WHO-handelsmerk bij de e-mail. Bron: fortinet.com

ARJ is een compressieformaat dat wordt gebruikt om zeer efficiënte gecomprimeerde archieven te maken. Je kunt het gecomprimeerde bestand openen met 7-Zip. De oplichters, achter het schema, gebruiken het ARJ-formaat in de hoop dat het mensen ertoe zal brengen het te openen, omdat het geen 'exe'-bestand is, zoals de meeste andere oplichters wenden wanneer ze proberen hun infecties te verspreiden. Maar zodra u op de bijlage klikt en het bestand decomprimeert, ziet u een 'exe'-bestand verschijnen. Het bestand verandert in een bestand dat in plaats van de 'Doc.zip.arj' de extensie 'DOC.pdf.exe' heeft.

Na uitvoering van het kwaadaardige bestand, komt de Lokibot Infostealer in uw systeem terecht en treedt corruptie op. De infectie haalt een groot aantal referenties van uw computer. De lijst is uitgebreid en bevat allerlei soorten wachtwoorden: wachtwoorden die in de browser zijn opgeslagen, opgeslagen e-mails en FTP-inloggegevens. Het hele ontwerp draait om het verzamelen van gevoelige gegevens van u. Zodra de informatie vervolgens van u is gestolen, gaat de malware verder om deze af te leveren aan de command and control (C&C) servers van de aanvaller. De gegevens worden gefiltreerd naar de URL 'hxxp: // bslines [.] Xyz / copy / five / fre.php.'

De wereld rond in minder dan dertig dagen.

Deze Coronavirus-gerelateerde spearphishing-campagne bestaat niet lang. Het werd voor het eerst ontdekt eind maart, met enkele rapporten waarin 27 maart werd vermeld als de exacte ontdekkingsdatum. Sindsdien heeft de aanval in relatief korte tijd nogal wat slachtoffers gemaakt. Het is wereldwijd gegaan, met doelen in Oostenrijk, Duitsland, Turkije, de Verenigde Staten en Portugal. Dit zijn de landen met het hoogste aantal gemelde incidenten, maar daar houdt de doellijst niet op. De campagne heeft zich ook verspreid naar Canada, Spanje, België, Italië en Puerto Rico.

Zoals duidelijk te zien is, is de tactiek van de Trojan eenvoudig maar behoorlijk effectief. Onderschat de schade die het kan veroorzaken niet. Lokibot heeft zijn reputatie verdiend als stiekem en efficiënt. Zo erg zelfs dat er nogal wat versies van rondzwerven op het dark web te koop. Forums op de zwarte markt brengen Lokibot op de markt als een wachtwoord- en cryptomunt-portemonnee. U kunt er zelfs de trotse eigenaar van worden, voor een kleine prijs als $ 300.