スピアフィッシングキャンペーンでコロナウイルスの恐怖を利用してLokibot Infostealerを拡散

コロナウイルス関連のサイバー犯罪は過去数ヶ月で急増しています。悪意のある個人は人間の良識を捨て、パニック状態の世界と絶え間ない情報の必要性を利用します。サイバー攻撃が増加しています。

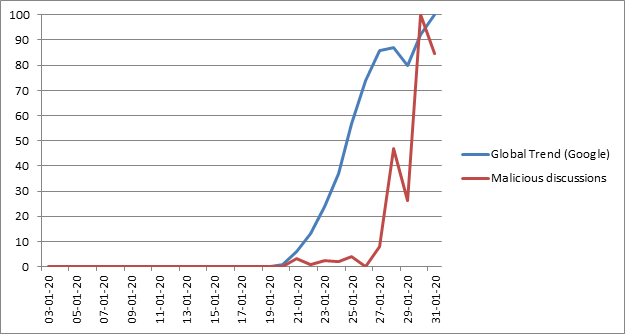

下のグラフでわかるように、トレンド検索は重複しているようです。 1つの行は、Googleトレンドによるコロナウイルスの全体的な検索を表しており、もう1つの行は、コロナウイルスに接続されたサイバーセキュリティとサイバー犯罪に関するソーシャルメディアの議論を示しています。

コロナウイルスの傾向-ウイルスとマルウェアの比較。出典:blog.checkpoint.com

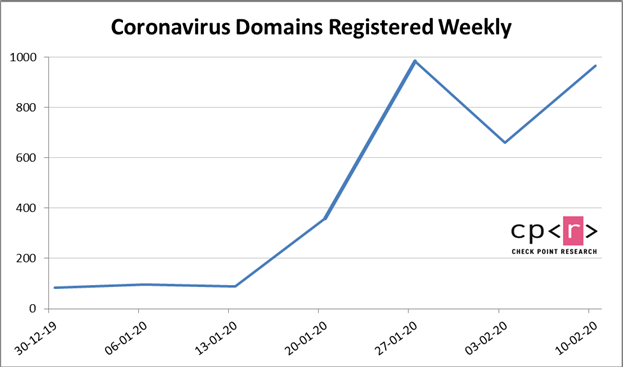

また、コロナウイルスに関連するドメイン名を持つ、新しく登録されたWebサイトの急増も確認できます。

登録されたコロナウイルスに接続されたドメインの顕著な増加。出典:blog.checkpoint.com

もちろん、これらのサイトのすべてがサイバー犯罪に関連しているとは限りません。とにかく、 コロナウイルス関連のマルウェア攻撃が同様に手ごわい方法で急増しているため、この増加は無視されるべきではありません。

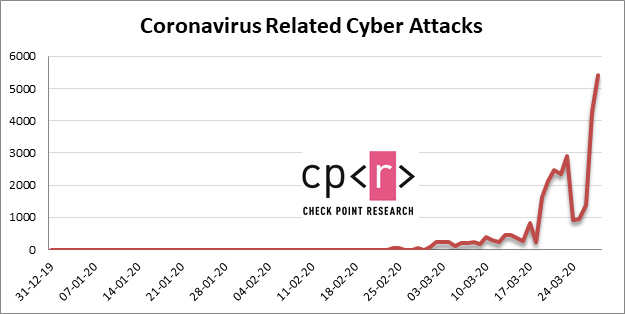

過去数か月間のコロナウイルス関連の攻撃。出典:blog.checkpoint.com

サイバー犯罪者は、情報を盗むマルウェアを広めることに対する人々の恐怖を食い物にします。コロナウイルスのパンデミックに便乗している詐欺の長いストリングの最新のものは、ロキボット感染を伴います。悪意のある個人は、すべての人の目がCOVID-19の開発に釘付けであり続けるという事実を利用し、ほとんどの人々は、コロナウイルスにリモートで関連してさえ、ニュースの各断片を破壊します。これらの詐欺師は、それを有利に利用し、大衆が情報を必要とすることから利益を得ています。彼らは、Lokibotトロイの木馬の脅威を含むスピアフィッシングメールを作成しました。

詐欺の背後にあるサイバー詐欺師である偽者にさらなる正当性を与えるには、世界保健機関(WHO)の商標を使用します。できるだけ多くの犠牲者を騙して、これらの虚偽に陥るように仕向けます。そして、無意識のうちに、マルウェアをマシンに招待します。これらの詐欺師はコロナウイルス関連の情報を提供することを約束し、それはこの恐ろしい大流行の時にすべての人が切望するものです。人々はおびえ、何が起こっているのか、何が起こるのか不確かです。サイバー犯罪者はそれらの恐れを悪用します。

Table of Contents

誤報の広がりに注意

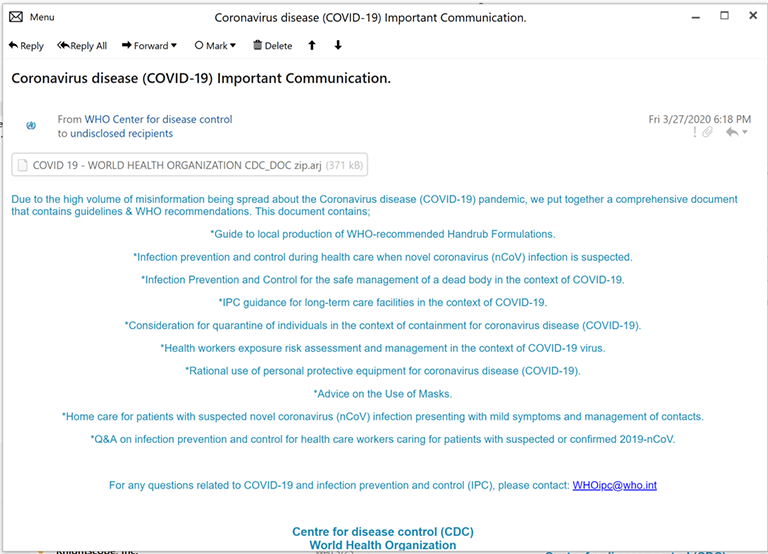

何よりも、この偽のメールはWHOから送信されたものではないことを理解する必要があります。信頼性も正当性もありません。その目的は、その指示に従うように十分信頼できるように見えることです。そして、そうすることで、マルウェアがPCの電子メールにラッチされるのを許可します。

皮肉なことに、これらの人々があなたのシステムへの感染を解き放つためにあなたに送信する電子メールは、誤った情報に関係しています。そのとおり。詐欺師は、誤った情報の拡散に対処すると主張しています。それは、誤った情報の危険性、提案、それに直面した場合の対処法に関する推奨事項、および感染管理に関するいくつかのポイントについて、テキストがどんどん押し寄せています。メールのすべての単語は、あなたの信頼を獲得し、あなたの注意を維持することを目的としています。メッセージ全体は英語ですが、文法および句読点のいくつかの顕著なエラーは、それを書いた人々が第一言語としてそれを持っていないことを示唆しています。彼らはまた、より重大な失敗をした。前述のように、サイバー犯罪者は電子メールがWHOから送信されたと主張しています。このメールは、2つの主要な医療機関であるWHOと疾病管理予防センター(CDC)が混在するWHO疾病対策センターから送信されたものであると述べています。

彼らの注意深く作られた嘘は、あなたにダウンロードを促される添付ファイルを含んでいます。ダウンロードして実行すると、Lokibot Infostealerがシステムに解き放たれて困ります。そして、そのトロイの木馬は望ましい仲間ではありません。

ロキボットの浸透プロセス

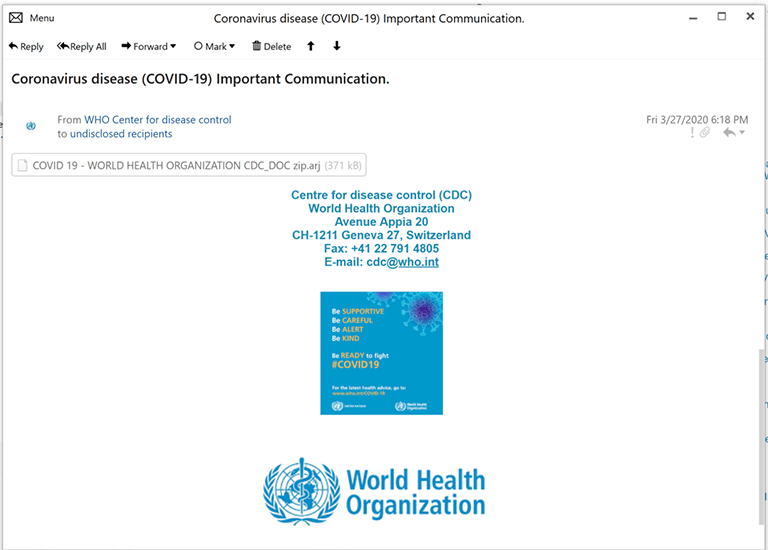

メールの件名は非常に魅力的です。詐欺師たちはそれを「コロナウイルス病(COVID-19)重要なコミュニケーション[。]」と名付け、できるだけ多くの人々がそれを開くことに夢中になることを期待しています。

添付ファイルには「COVID_19- WORLD HEALTH ORGANIZATION CDC_DOC.zip.arj」という名前が付いています。

問題のメール。出典:fortinet.com

メールに添付されている偽のWHO商標。出典:fortinet.com

ARJは、非常に効率的な圧縮アーカイブの作成に使用される圧縮形式です。 7-Zipで圧縮ファイルを開くことができます。スキームの背後にいる詐欺師は、他のほとんどの詐欺師が感染を広めようとするときに使用する「exe」ファイルではないため、ARJ形式を使用して、それを開くように人々を誘導することを期待しています。ただし、添付ファイルをクリックしてファイルを解凍するとすぐに、「exe」ファイルがポップアップ表示されます。ファイルは、「Doc.zip.arj」の代わりに「DOC.pdf.exe」の拡張子を持つファイルに変換されます。

悪意のあるファイルが実行されると、Lokibot Infostealerがシステムに侵入し、破損が起こります。感染により、さまざまな資格情報がマシンから取り除かれます。リストは広範で、ブラウザに保存されているもの、保存されている電子メールのパスワード、FTP資格情報など、あらゆる種類のパスワードが含まれています。その全体の設計は、ユーザーから機密データを収集することを中心に展開します。次に、その情報をユーザーから盗むと、マルウェアは攻撃者のコマンドアンドコントロール(C&C)サーバーにその情報を配信します。データはURL 'hxxp:// bslines [。] xyz / copy / five / fre.php'に漏洩します。

30日も経たないうちに世界中に。

このコロナウイルス関連のスピアフィッシングキャンペーンは、長い間行われていませんでした。それは3月末に最初に検出され、3月27日が正確な発見日であるとする報告がいくつかありました。それ以来、比較的短い時間で、攻撃によってかなりの数の犠牲者が出ました。オーストリア、ドイツ、トルコ、米国、ポルトガルをターゲットにして、世界的に普及しました。これらは報告されたインシデントの数が最も多い国ですが、ターゲットリストはこれで終わりではありません。キャンペーンはカナダ、スペイン、ベルギー、イタリア、プエルトリコにも広がっています。

明らかなように、トロイの木馬の戦術は単純ですが非常に効果的です。与えるダメージを過小評価しないでください。 Lokibotは、卑劣で効率的であるという評判を得ています。非常に多く、販売されている暗いウェブの周りに浮かんでいるかなりの数のバージョンがあります。ブラックマーケットフォーラムは、ロキボットをパスワードおよび暗号化コインのウォレットスティーラーとして売り込みます。 $ 300ほどの低価格で、所有者になることさえできます。